Powrót z home office: czego mogą spodziewać się działy IT?

Wraz ze złagodzeniem restrykcji związanych z koronawirusem coraz więcej pracowników wraca do biur, a wraz z nimi… wiele zaniedbanych laptopów i urządzeń mobilnych. Oczywiście rodzi to pytania o bezpieczeństwo sieci firmowych. Zwłaszcza że zespoły IT muszą sobie poradzić z urządzeniami, które nieustannie przełączają się między chronionym środowiskiem korporacyjnym a sieciami publicznymi.

Jak zatem przygotować się na tak zwaną nową normalność? Po pierwsze należy dokonać przeglądu procedur bezpieczeństwa regulujących korzystanie z urządzeń mobilnych do celów służbowych. Cyberataki są coraz częściej wymierzone w firmowe smartfony, na których pracownicy mogą instalować osobiste aplikacje. Programy te uzyskują dostęp do zasobów i danych systemowych, w tym również do informacji osobistych lub geolokalizacyjnych. Według najnowszej edycji raportu Cisco – CISO Benchmark Report, ponad połowa (52 proc.) ekspertów ds. cyberbezpieczeństwa stwierdziła, że urządzenia mobilne są obecnie niezwykle trudne do zabezpieczenia. Aby chronić zasoby firmowe, warto wdrożyć rozwiązanie umożliwiające rozdzielenie kont prywatnych i służbowych. Dzięki temu dane organizacji są odpowiednio chronione, gdy telefon jest używany do celów osobistych. Nawet jeśli pracownik pobierze zainfekowaną aplikację, cyberprzestępcy nie będą mogli uzyskać dostępu do poufnych informacji. Kolejnym krokiem działów IT powinna być inwentaryzacja urządzeń wykorzystywanych podczas pracy. W tym zadaniu pomoże system do ujednoliconego zarządzania punktami końcowymi (UEM).

Ataki przez niezabezpieczone sieci

Korzystanie z publicznych sieci WLAN przez pracowników stanowi dla administratorów IT duże wyzwanie. Do zarządzania i kontroli podatności urządzeń niezbędne jest bezpieczne połączenie z siecią. Jednak administratorzy nie mogą liczyć na to, że użytkownicy zawsze nawiążą połączenie z VPN-em. Aby móc zarządzać urządzeniami firmowymi poprzez system klasy UEM, rozwiązanie musi posiadać własną, szyfrowaną komunikację z serwerem firmowym. Dzięki temu administratorzy uzyskają stały, bezpieczny dostęp do firmowych urządzeń, niezależnie od tego, czy pracownicy łączą się przez VPN.

Bezpieczeństwo IT, gdy nie wszyscy wrócą do biura

W wielu organizacjach łatanie podatności jest możliwe tylko wtedy, gdy administratorzy mają fizyczny dostęp do urządzenia. W obecnej sytuacji, kiedy nie wszyscy członkowie zespołu wrócili do biura, administratorzy potrzebują rozwiązań klasy UEM służących do zarządzania punktami końcowymi. Zresztą bez względu na to, czy są one używane lokalnie czy zdalnie. Jest to jedyny sposób, aby wszystkim urządzeniom w przedsiębiorstwie zapewnić tę samą wersję oprogramowania i możliwość szybkiego usuwania luk w zabezpieczeniach. Zintegrowane zarządzanie łatkami i aktualizacjami chroni urządzenia przed atakami. W przypadku idealnym system skanuje wszystkie punkty końcowe w poszukiwaniu luk, niezależnie od ustawień aktualizacji producentów oprogramowania.

Zmieniające się warunki Praca w czasach nowej normalności sprawia, że firmy muszą zacząć odchodzić od idei fizycznej kontroli nad urządzeniami końcowymi. Dlatego niezbędne jest, aby działy IT dysponowały skutecznym narzędziem do zdalnego monitorowania i zarządzania sprzętem firmowym. W tym zmieniającym się środowisku, korzystanie z UEM pomaga zabezpieczyć infrastrukturę IT i nadal efektywnie zarządzać siecią.

Sebastian Wąsik

Sebastian Wąsik Country Manager na Polskę

baramundi software, producent systemu baramundi Management Suite

Podobne artykuły

Channel Master 2024: zdobywcy certyfikatów!

Procedurę certyfikacji Channel Master, przeprowadzoną zgodnie z wytycznymi od integratorów IT, w tym roku pozytywnie przeszło piętnastu producentów. Certyfikat stanowi dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz o rozwój ekosystemu partnerskiego.

Zarządzanie urządzeniami końcowymi: postępująca konsolidacja systemów

Zarządzanie urządzeniami końcowymi staje się nie lada wyzwaniem dla działów IT. To zła wiadomość, natomiast dobra jest taka, że na rynku istnieje cała gama rozwiązań, które umożliwiają uporanie się z tym problemem.

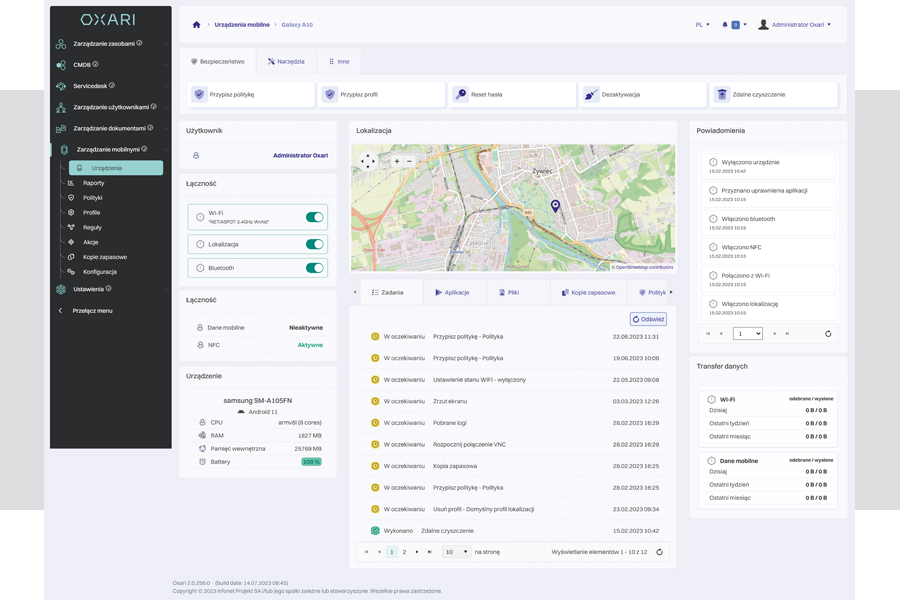

Infrastruktura IT pod (pełną) kontrolą

Systemy ITManager i OXARI MDM zostały zaprojektowane przez najlepszych polskich specjalistów z myślą o zintegrowanym zarządzaniu urządzeniami końcowymi.