Od kontroli do imitacji

Wielorakość potrzebnych form ochrony poufnych danych daje integratorom wiele możliwości działania. Do nowych wyzwań należy uwzględnienie skutków wykorzystania sztucznej inteligencji.

Rośnie liczba przypadków naruszeń RODO w Polsce.

Nie tylko RODO

Przedsiębiorcy zajmujący się dostarczaniem produktów bądź usług związanych z ochroną danych osobowych powinni mieć na uwadze również to, że RODO nie jest jedynym, obowiązującym w naszym kraju aktem prawnym regulującym działania z tego zakresu. Dostosowaniu unijnego rozporządzenia do polskiego porządku prawnego służy uchwalona w 2018 r. ustawa o ochronie danych osobowych. Określa ona kompetencje organu nadzoru w postaci Urzędu Ochrony Danych Osobowych (UODO), zasady powoływania inspektorów ochrony danych w firmach i instytucjach oraz ich uprawnienia, warunki prowadzenia kontroli przestrzegania obowiązujących regulacji i zasady postępowania w przypadku stwierdzonych naruszeń, w tym nakładania stosownych sankcji, czy też tryb dochodzenia roszczeń cywilnych przed sądem.

Konieczne było też dostosowanie do wymogów RODO wielu już istniejących wcześniej w naszym kraju przepisów. Nowelizacji pod tym kątem poddano 162 polskie akty prawne dotyczące różnych branż oraz obszarów społeczno-gospodarczych (m.in. administracja publiczna, oświata, telekomunikacja, bankowość i ubezpieczenia, opieka zdrowotna, działalność prawnicza i doradcza). Stosowne zmiany wprowadzono też w kodeksie pracy i ustawie o zakładowym funduszu świadczeń socjalnych, ustawie o świadczeniu usług drogą elektroniczną, czy też w prawie telekomunikacyjnym.

Sprawnie i skutecznie

Dane są poufne dopóty, dopóki jedynie osoby upoważnione mają do nich dostęp. Trzeba mieć zatem możliwość skutecznego kontrolowania, kto próbuje z nich korzystać i blokować wszelkie próby nieautoryzowanego dostępu. W tym celu potrzebna jest na samym początku odpowiednia klasyfikacja zasobów pod kątem warunków ich udostępniania – kto, kiedy, w jakich okolicznościach, do jakich celów może z nich korzystać. Ważne jest w tym kontekście również określenie ról użytkowników pod kątem uprawnień dostępu do danych oraz stworzenie zasad uniemożliwiających osobom nieuprawnionym korzystanie z danych poufnych. Potrzebne są również narzędzia, które egzekwowanie tych zasad będą wspomagały lub wręcz automatycznie je realizowały.

Ochrona danych musi być zapewniona na wielu płaszczyznach i w wielu obszarach – nie tylko w odniesieniu do gromadzenia i przechowywania danych, lecz także ich przetwarzania, przesyłania i wykorzystania w poszczególnych procesach biznesowych. Potrzebne są zatem działania polegające na zabezpieczaniu informacji przed nieautoryzowanym dostępem w wielu miejscach i sytuacjach. Należy jednak przy tym pamiętać, że kontrola dostępu musi być na tyle sprawna i elastyczna, by nie utrudniać lub nie ograniczać osobom uprawnionym korzystania z danych, a przy tym na tyle skuteczna i wiarygodna, by zapewnić faktyczną ochronę tych poufnych.

Przydatne w takich działaniach będą narzędzia do klasyfikacji danych. Pozwalają one na indeksowanie przetwarzanych informacji pod kątem ich znaczenia dla bezpieczeństwa firmy. Dzięki temu możliwa jest potem ich automatyczna ochrona, jak chociażby blokowanie dostępu osobie nieupoważnionej, czy też uniemożliwienie przesłania drogą mailową poza firmę. Dokładna klasyfikacja zwiększa trafność podejmowanych przez systemy informatyczne decyzji, co w konsekwencji oznacza większą skuteczność ochrony newralgicznych zasobów.

Na rynku dostępna jest cała gama rozwiązań umożliwiających sprawne kontrolowanie dostępu do danych. Zgodnie z wytycznymi ITIL (Information Technology Infrastructure Library) zarządzanie uprawnieniami dostępowymi pomaga w kontrolowaniu poufności i integralności zasobów informacji. Można stosować do tego celu systemy uwierzytelniania, kontroli tożsamości, blokowania nieuprawnionego dostępu, czy też zarządzania kontami uprzywilejowanymi. Narzędzia do kontroli dostępu są generalnie coraz bardziej zaawansowane technicznie, gdyż oferują coraz więcej funkcji i możliwości ochrony firmowych zasobów. Część z nich bazuje na algorytmach sztucznej inteligencji, pozwalających na automatyzowanie wielu działań.

Narzędzia typu SSO (Single Sign-On) umożliwiają pracownikom jednorazowe, centralne logowanie do wszystkich przydzielonych zasobów, systemów i usług sieciowych, przez co pozwalają na skuteczniejszą kontrolę dostępu. Z kolei systemy klasy Identity Management (IM) i Identity and Access Management (IAM) służą do zarządzania tożsamością i dostępem poprzez przypisywanie użytkowników do określonych grup oraz ról, wyznaczanie im zakresu dostępu do danych treści. Monitorowaniu dostępu uprzywilejowanych użytkowników służą natomiast systemy klasy PAM (Privileged Access Management).

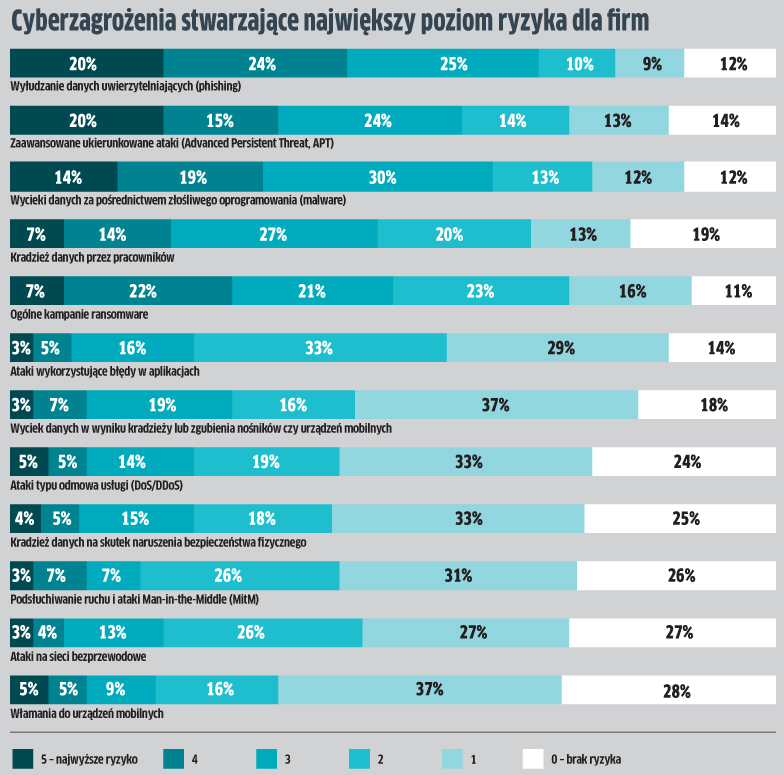

Wyłudzanie na pierwszym miejscu Jak wynika z raportu przygotowanego przez specjalistów Acronisa, wyłudzanie informacji wciąż jest najpopularniejszą formą kradzieży danych uwierzytelniających – globalnie odpowiada za 73 proc. wszystkich ataków. Na drugim miejscu znajdują się włamania do firmowej poczty e-mail, które stanowią 15 proc. ataków. Jak podają autorzy raportu, tylko w pierwszej połowie 2023 r. liczba ataków związanych z wyłudzaniem informacji przez wiadomości e-mail wzrosła o 464 proc. w porównaniu z 2022 r. W tym samym okresie liczba ataków na firmy i instytucje wzrosła o 24 proc. Cyberprzestępcy zaczęli wykorzystywać bazujące na dużych modelach językowych systemy sztucznej inteligencji do tworzenia, automatyzacji i ulepszania nowych ataków.

Podobne artykuły

Chmura rośnie mimo przeszkód

Potrzeby biznesowe i nowe technologie, w tym GenAI oraz przetwarzanie brzegowe, stają się stymulatorem innowacyjności dla usług chmurowych. Firmy wciąż jednak doświadczają problemów związanych z finansowaniem obsługi środowisk w chmurze.

Więcej matematyki, mniej szumu

Wielu przedsiębiorców uodporniło się na slogany marketingowe dostawców usług chmurowych, co pozwala zaistnieć na rynku nowym graczom.

GenAI odmieni podejście do bezpieczeństwa

Zanim zespoły ds. bezpieczeństwa w pełni skorzystają z mechanizmów sztucznej inteligencji do obrony infrastruktury i zasobów, będą musiały mierzyć się z nowymi typami ataków, prowadzonych przez cyberprzestępców właśnie z jej użyciem.