Triada Widoczności SOC: wezwanie do podejścia skoncentrowanego na sieci

Chociaż ochrona punktów końcowych stanowi najważniejsze wyzwanie cyberbezpieczeństwa, to jak wiele z nich jest tak naprawdę chronionych? Rozwój środowisk cyfrowych zmusza analityków z SOC do zmiany dotychczasowego podejścia.

Mimo że ochrona punktów końcowych pochłania znaczącą część budżetu bezpieczeństwa, ciągle zdarzają się włamania, a wrażliwe dane są kradzione. Co więcej, widoczność punktów końcowych nie zawsze jest pełna. Zwłaszcza że przy wielu pracownikach zdalnych trudno ufać, że w pełni zabezpieczają swoje urządzenia. Oczywiście w takich przypadkach działania specjalistów ds. cyberbezpieczeństwa obejmują rutynowo stosowanie SIEM. Jednak bez rzetelnych źródeł i odpowiedniego zasięgu SIEM jest ślepy. Atakujący mogą dodatkowo majstrować przy logach, żeby ukryć swoje działania, a w niektórych przypadkach tworzenie logów może być wyłączone, aby zaoszczędzić na wydajności. To oznacza, że istnieje ryzyko pominięcia zagrożeń w morzu fałszywie dodatnich wyników lub po prostu przemkną się one przez luki w widoczności.

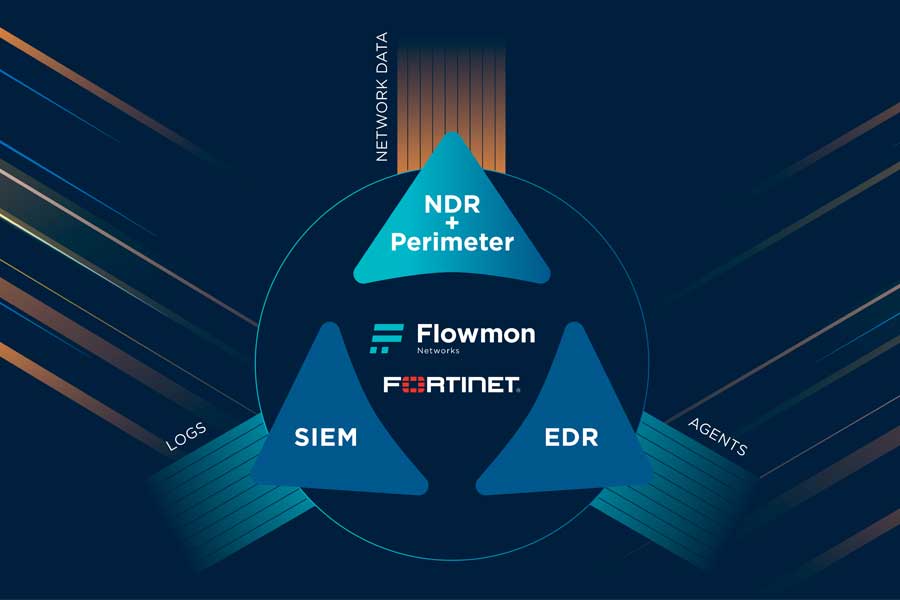

Ten kierunek myślenia podchwycił Gartner, tworząc koncept zwany Triadą Widoczności SOC, opierającą się na trzech uzupełniających się filarach. Dwa z nich to SIEM oraz wykrywanie i reagowanie na punktach końcowych (Endpoint Detection & Response – EDR). Trzeci nazwano NDR (Network Detection & Response – sieciowe wykrywanie i reagowanie), który wcześniej nazywany był po prostu analizą ruchu sieciowego. NDR dodaje perspektywę sieciową i tym samym uzupełnia Triadę Widoczności SOC.

Ideą triady jest siła wynikająca ze zróżnicowania: możliwości każdego rozwiązania niwelują słabości pozostałych dwóch. EDR jest tylko spojrzeniem na punkty końcowe, SIEM może przetwarzać różne logi (i nawet używać danych sieciowych jako źródła), a NDR zapewnia kompleksową perspektywę sieciową. Aby lepiej zrozumieć, w jaki sposób NDR pasuje do triady, rozważmy następujący przykład. Podczas podróży służbowej laptop pracownika został zainfekowany przez ransomware. Po powrocie i podłączeniu do sieci firmowej ransomware poszukuje podatnych urządzeń. W końcu atakujący odkrywają podatność i udaje im się niezauważenie zdobyć dane dostępowe. Dzięki nim uzyskują dostęp do wrażliwych danych prywatnych, które mogą zaszyfrować lub wykraść dzieląc je na mniejsze części i wysyłając w niewinnie wyglądającej komunikacji ICMP. Teraz EDR i SIEM powinny wykryć takie działania, jednak nie zawsze tak się dzieje i dlatego ciągle pojawiają się informacje o nowych atakach ransomware.

W takich przypadkach sprawdza się podejście zorientowane na monitorowanie sieci. Na każdym etapie ataku, przeciwnik zostawia ślady w ruchu sieciowym, które są niezwykle trudne do zamaskowania. One pozwalają NDR dodać znaczący poziom rzetelności do triady. Mimo że w żadnym wypadku nie zastępuje EDR lub SIEM, NDR jest kluczowym składnikiem w warstwowym systemie bezpieczeństwa, który jest potrzebny, by walczyć ze współczesnymi zagrożeniami.

Rozwiązanie do wykrywania anomalii w ruchu sieciowym – Flowmon ADS – analizuje go z wielu perspektyw, aby zapobiec wszystkim aspektom nowoczesnych i dynamicznie zmieniających się cyberzagrożeń. Silnik ADS wykorzystuje połączenie metod uczenia maszynowego, heurystycznego, statystycznego, związanego z politykami i opartego na sygnaturach. Dzięki Flowmon ADS firma może uzupełnić tradycyjne narzędzia bezpieczeństwa i stworzyć wielowarstwowy system ochronny, zdolny do wykrycia zagrożeń na każdym etapie naruszenia bezpieczeństwa, włączając w to złośliwe zachowania, ataki na aplikacje krytyczne, naruszenie danych i całe spektrum innych wskaźników. Flowmon ADS pomaga działom cyberbezpieczeństwa zredukować ilość nakładów pracy bez kompromisu w zakresie kontroli.

Zachęcamy do pobrania bezpłatnej, w pełni funkcjonalnej wersji próbnej na trzy miesiące.

Dodatkowe informacje: Jeżeli jesteś zainteresowany produktami Flowmon lub udziałem w Programie Partnerskim Flowmon napisz do naszego zespołu w Polsce: poland@flowmon.com.

Podobne artykuły

Fortinet: NDR zwiększa wydajność SOC

Korzystające z mechanizmów sztucznej inteligencji rozwiązania NDR zapewniają zwiększenie poziomu ochrony infrastruktury sieciowej, a także pomagają analitykom z centrów operacji bezpieczeństwa (SOC) w szybszym i skuteczniejszym wykrywaniu oraz usuwaniu incydentów.

Intel ułatwia zabezpieczenie systemu Windows 11

Nietypowe działania cyberprzestępców wymagają nietypowych metod obrony. Aby skutecznie zabezpieczyć system IT konieczne okazało się wprowadzenie mechanizmów ochronnych także w sprzęcie. Wyzwanie to, we współpracy z Microsoftem, podjęła firma Intel.

Platforma cyberbezpieczeństwa dla dostawców usług

Acronis umożliwia partnerom MSP świadczenie zaawansowanych usług, których celem jest ochrona zasobów IT. Mogą zapewnić swoim klientom backup rozszerzony o przywracanie pracy po wystąpieniu awarii, zabezpieczenie EDR, likwidację źródeł wycieku wrażliwych danych i zarządzanie maszynami.