Polskie firmy głównym celem groźnej kampanii. 26 tys. ataków

Wykryto osiem fal ataków. Metody przestępców są wyjątkowo niebezpieczne - ostrzegają eksperci Esetu.

Przestępcy udawali komunikację biznesową. Przejmowali służbowe konta email, wykorzystali nazwy polskich firm, ich stopki, nazwiska pracowników i właścicieli.

Polska była najczęstszym celem kampanii AceCryptor, wykorzystujących narzędzie zdalnego dostępu Rescoms (RAT) – powstrzymano aż 26 tys. ataków – ustalił Eset, który odkrył tego rodzaju ataki w II poł. 2023 r.

Według ekspertów przestępcy wykorzystywali przejęte konta do wysyłania spamu. Celem było przejęcie danych uwierzytelniających przechowywanych w przeglądarkach lub klientach poczty e-mail, co otwierało możliwości dalszych ataków.

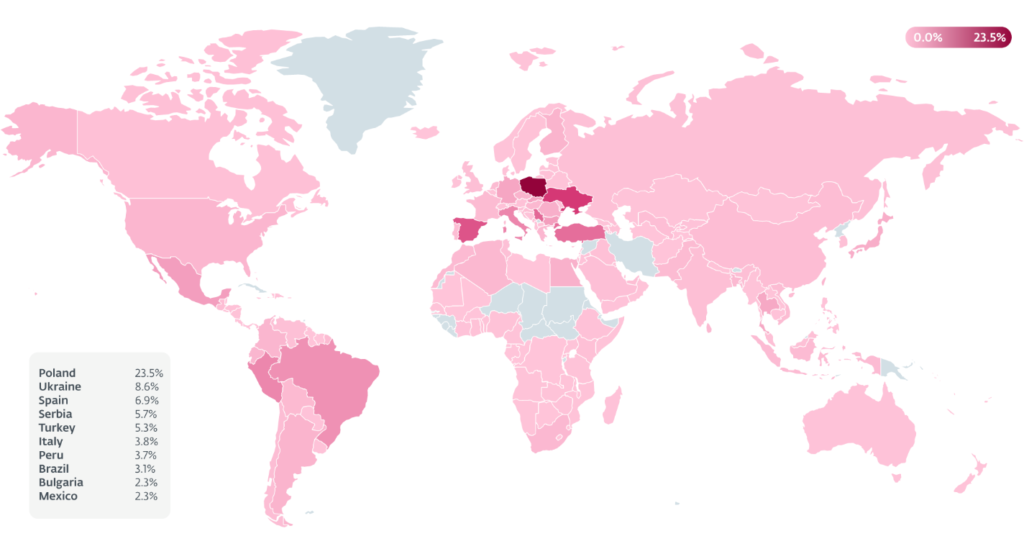

Celem oprócz Polski w II poł 2023 r. były kraje europejskie. Druga w kolejności pod względem liczby ataków jest Ukraina, a za nimi Hiszpania i Serbia.

Próbki AceCryptor w drugiej połowie ub.r. często zawierały dwie rodziny złośliwego oprogramowania: Rescoms i SmokeLoader. W Ukrainie najczęściej pojawiał się SmokeLoader, a w Polsce, Słowacji, Bułgarii i Serbii Rescoms.

8 kampanii przeciwko Polsce

Eset zaobserwował osiem znaczących kampanii spamowych wymierzonych w Polskę. Jak widać na wykresie, większość z nich miała miejsce we wrześniu, ale kampanie trwały również w sierpniu i grudniu.

W sumie ponad 26 tys. wykrytych ataków było wymierzonych w polskie firmy. Wiadomości email miały podobne tematy dotyczące ofert B2B. Adresy, z których wysyłany był spam, imitowały domeny prawdziwych firm. Atakujący używali różnych TLD, zmieniali literę w nazwie firmy lub kolejność słów (typosquatting).

Przestępcy przejmowali także istniejące służbowe konta email, aby wysyłać z nich spam, który do złudzenia przypominał prawdziwe maile z ofertami. W ten sposób, nawet jeśli potencjalna ofiara mogła nie rozpoznać ataku.

Przestępcy podszywali się pod polskie firmy, właścicieli, pracowników

W ocenie ekspertów przestępcy wykonali imponujący research i wykorzystali istniejące nazwy polskich firm, stopki, nazwiska pracowników i właścicieli oraz ich dane kontaktowe. Kiedy ofiara wyszukiwała nadawcę wiadomości np. w Google’u, odnajdowała prawdziwą osobę i była bardziej skłonna otworzyć załącznik, kryjący złośliwe oprogramowanie.

Treść wiadomości spamowych w wielu przypadkach była dość rozbudowana. Uznano je za wyjątkowo niebezpieczne, ponieważ odbiegają od standardowych kampanii spamowych pełnych błędów gramatycznych i już na pierwszy rzut oka wyglądających podejrzanie.

Oto przykład takiego maila

Załączniki we wszystkich kampaniach wyglądały dość podobnie. Wiadomości email zawierały załączone archiwum lub plik ISO o nazwie „oferta” lub „zapytanie”, w niektórych przypadkach wraz z numerem zamówienia. Załącznik zawierał plik wykonywalny AceCryptor, który rozpakowywał i uruchamiał Rescoms.

Nie wiadomo, czy gang był bezpośrednio zainteresowany wykradanymi danymi uwierzytelniającymi, czy też chciał je sprzedać. Pewne jest, że dostęp do nich otwiera możliwość dalszych ataków, zwłaszcza ransmoware.

Rescoms RAT można kupić, dlatego wiele grup przestępczych go wykorzystuje. Kampanie te łączy podobieństwo celów, struktura załączników, tekst wiadomości email, sztuczki i techniki stosowane w celu oszukania ofiar.

Podobne aktualności

Trzy najczęstsze zagrożenia w polskich sieciach firmowych

Polskie przedsiębiorstwa są atakowane średnio 1170 razy w tygodniu.

Krytyczna luka w firewallach Palo Alto wykorzystana w atakach

Firma twierdzi, że wykorzystanie luki było jak dotąd „ograniczone”.

Pilna dyrektywa w związku z naruszeniem poczty e-mail Microsoftu

Amerykańska agencja CISA potwierdza kradzież e-maili przez rosyjską gruoę i nakazuje podmiotom rządowym natychmiastowe działania.