Przestępcy czekają na dogodny moment do ataku

Luka Log4Shell nie okazała się na razie tak destrukcyjna, jak się obawiano, ale nie powinno to uśpić czujności firm.

Błąd Log4Shell przypuszczalnie pozostanie celem cyberprzestępców przez wiele kolejnych lat.

Zagrożenie masowym wykorzystaniem luki Log4Shell zostało zażegnane – uważa Sophos. Powaga sytuacji zmobilizowała świat IT i skłoniła do współpracy specjalistów ds. cyberbezpieczeństwa i firmy oferujące usługi w chmurze oraz pakiety oprogramowania.

Jednak podatność może pozostawać niewykryta wewnątrz niektórych aplikacji i systemów. Prawdopodobnie pozostanie więc powszechnym celem cyberataków w kolejnych latach.

Dziurawa biblioteka Log4j była powszechnie wykorzystywana w usługach i aplikacjach dla przedsiębiorstw. Jak oceniano w grudniu ub.r., gdy problem wyszedł ja jaw, na atak zostało wystawionych setki milionów urządzeń.

Dyrektor amerykańskiej agencji ds. cyberbezpieczeństwa – CISA oceniła lukę Log4Shell, jako jedną z najpoważniejszych, jakie widziała w swojej 20-letniej karierze w branży.

Przestępcy mogą czekać nawet kilka miesięcy

„Przestępcy mogli zabezpieczyć sobie dostęp do sieci z wykorzystaniem tej luki, ale jeszcze nie przeszli do aktywnej fazy ataku i zainstalowania złośliwego oprogramowania, więc naruszenie nadal pozostaje niewykryte” – ostrzega Grzegorz Nocoń, inżynier systemowy w Sophosie.

Według niego hakerzy mogą czekać nawet kilka miesięcy, zanim użyją „furtki” do cyberataku. Jednak można ich uprzedzić.

„Jak najszybsze określenie, w których aplikacjach używana jest biblioteka zawierająca lukę i zaktualizowanie tego oprogramowania pozostaje kluczowe dla ochrony firm i użytkowników” – twierdzi ekspert.

Nie było tak źle, jak się obawiano

Liczba udanych ataków z pomocą tej podatności, była dotąd niższa niż się spodziewano, ale bezpośrednie zagrożenie masowymi incydentami minęło – podkreśla Sophos.

Najwięcej ataków odnotowano przed świętami, między 20 a 23 grudnia. W styczniu było ich znacznie mniej. Check Point ustalił, że w grudniu zostało zaatakowanych ponad 50 proc. firm w Polsce.

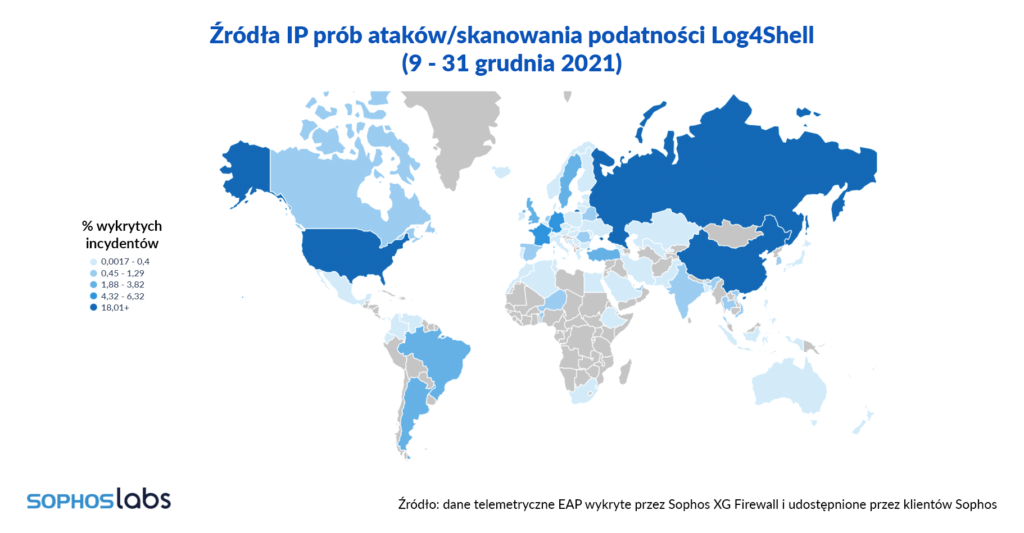

Od ujawnienia luki 9 grudnia do końca 2021 r. próby wykorzystania podatności były podejmowane przede wszystkim z adresów IP pochodzących z USA, Rosji i Chin.

„Znaczący udział Stanów Zjednoczonych czy Niemiec prawdopodobnie odzwierciedla rozwiniętą infrastrukturę centrów danych Amazona, Microsoftu czy Google’a, które się tam znajdują. Niekoniecznie musi istnieć związek między adresami IP, z których skanowano sieć w poszukiwaniu luki, a rzeczywistą lokalizacją osób podejmujących takie działania” – twierdzi Grzegorz Nocoń.

Podobne aktualności

Hakerzy najczęściej atakują firmy poprzez zdalny pulpit

Zarządzanie usługami na odległość powinno być priorytetem firmowej cyberochrony - wynika z raportu.

Hakerzy biorą na cel małe firmy

"Największą różnicą między firmami, które najbardziej ucierpiały, a tymi, które sprawnie wróciły do operacyjności, jest czas reakcji" - twierdzi ekspert.

Szef Sophosa nagle odchodzi po 11 latach

„Naszym bezpośrednim celem jest współpraca z naszymi partnerami" - deklaruje nowy lider.