Bezpieczne uwierzytelnianie: od tego trzeba zacząć

Firmy, które umiejętnie inwestują w weryfikację uprawnień pracowników, zyskują przewagę konkurencyjną. I to z kilku różnych powodów.

W celu ochrony firmowych danych wykorzystywane są różne narzędzia: oprogramowanie antywirusowe, odpowiednio skonfigurowane firewalle, systemy szyfrowania danych i backupu. Dla jej wzmocnienia można regularnie przeprowadzać testy podatności systemu. Jednak działania zabezpieczające bez skutecznego zarządzania dostępem do zasobów przedsiębiorstwa i cyfrowymi tożsamościami, a także bez odpowiedniego nadzoru nad kontami uprzywilejowanymi, nie sprawdzą się, gdyż kradzież tożsamości to proceder łatwy, a przy tym dochodowy. Dlatego zresztą jest najszybciej rosnącym obszarem cyberprzestępczości. I chociaż w mediach głośno o atakach na wielkie przedsiębiorstwa, celem są wszystkie firmy, niezależnie od ich wielkości i branży, w jakiej działają.

W większości z nich najpopularniejszym sposobem zabezpieczania dostępu do zasobów IT są hasła. Tymczasem z raportu Verizon Data Breach Investigation Report dotyczącego incydentów naruszenia bezpieczeństwa wynika, że aż 81 proc. przypadków włamań na konta użytkowników wiązało się z wykradzeniem hasła lub złamaniem (ewentualnie odgadnięciem) zbyt łatwego. Dzięki zdobytemu hasłu cyberprzestępcy mają dostęp do firmowej sieci, mogą próbować uzyskać większe uprawnienia i przeniknąć do innych systemów, serwerów czy aplikacji przedsiębiorstwa. W tym celu często próbują zainstalować oprogramowanie typu malware w systemach wewnętrznych, które daje im stały i nieodkryty przez nikogo dostęp do sieci.

Z punktu widzenia zwykłego użytkownika sieci problemem staje się rosnąca liczba haseł, które musi pamiętać. Zwłaszcza, że w przypadku niektórych aplikacji zmiana hasła jest wymagana dość często. A przecież dobre praktyki wymagają, żeby hasła były długie i złożone. W efekcie konieczność ich zapamiętywania staje się z czasem niemal udręką. W rezultacie część użytkowników przechowuje swoje hasła w pliku

na firmowym komputerze. Są też tacy, którzy mają je zapisane w prywatnych notatkach.

Zbyt wiele haseł to także inny problem z zachowaniem „higieny” w zakresie bezpieczeństwa. Powszechnie wiadomo, że ponowne używanie tych samych haseł to zła praktyka, bo skradzione lub odgadnięte hasło do jednego konta może dać napastnikowi dostęp do innych. Trudno się jednak dziwić, że użytkownicy nie chcą wymyślać i pamiętać kolejnych. Wolą szybko i łatwo się logować, używając w różnych systemach tego samego hasła.

Gdy dla użytkowników sieci obsługa haseł staje się dużym problemem, częściej zwracają się po pomoc do działu IT. Statystyki pokazują, że nawet jedna trzecia zgłoszeń do helpdesku dotyczy próśb o zresetowanie hasła. Takiemu marnowaniu czasu informatyków w firmie zapobiegnie rozwiązanie z mechanizmem Single Sign-On, czyli jednorazowym logowaniem się do usługi sieciowej. Dzięki niemu użytkownik uzyskuje dostęp do wszystkich potrzebnych mu zasobów. SSO ułatwia życie pracowników i administratorów, ale jeśli będzie bazować wyłącznie na haśle, nie zapewni wysokiego poziomu ochrony.

Do hasła trzeba coś dodać

Rekordowa kara finansowa, nałożona w zeszłym roku na jednego z dużych graczy e-commerce w Polsce, była związana z wyciekiem danych klientów. Urząd Ochrony Danych Osobowych stwierdził, że naruszenie było „znacznej wagi i miało poważny charakter” oraz dotyczyło dużej liczby osób, a „podmiot nie zastosował podwójnego uwierzytelniania dostępu do danych”. Wspomniane przez UODO uwierzytelnianie dwuskładnikowe 2FA (czy ogólnie wieloskładnikowe – MFA) to skuteczne narzędzie zabezpieczające przed kradzieżą tożsamości użytkownika. Jego zastosowanie w przedsiębiorstwie powoduje, że cyberprzestępca do przeprowadzenia ataku musi nie tylko zdobyć dane służące

do logowania się, lecz także fizyczny dostęp do urządzenia niezbędnego do jego autoryzacji.

Najczęściej stosowana odmiana uwierzytelniania wieloskładnikowego to połączenie dwóch niezależnych od siebie metod. Oczywiście, im więcej oddzielnych składników autentykacji, tym wyższy poziom zabezpieczania dostępu, ale wraz z ich liczbą znacząco rosną koszty wdrożenia. Poza tym cztero- lub pięcioskładnikowego uwierzytelniania wymagają właściwie tylko instytucje rządowe, operujące ściśle tajnymi danymi albo centra badawcze, które muszą chronić wyjątkowo cenną własność intelektualną i unikatowe technologie.

Patrząc z ekonomicznego punktu widzenia, przedsiębiorcom warto polecać wystarczająco bezpieczną kombinację dwóch wybranych elementów z trzech „kategorii określających”: coś, co użytkownik zna (np. hasło lub PIN), coś, co posiada (token albo aplikacja w smartfonie) oraz coś, czym jest (chodzi o rozwiązania biometryczne, czyli odcisk palca, skan twarzy albo oka). Dzięki temu nie trzeba pamiętać skomplikowanego hasła, jak też często je zmieniać. Ponieważ w firmie znika problem przechowywania haseł, rośnie poziom bezpieczeństwa i spada liczba jego naruszeń, natomiast maleją koszty pomocy technicznej.

Z publikacji „Global Password Security Report” wynika, że w przypadku 95 proc. przedsiębiorstw, które używają rozwiązań 2FA, pierwszym elementem była para login i hasło, zaś dodatkowym sposobem uwierzytelniania jest rozwiązanie oparte na oprogramowaniu, zwykle mobilnej aplikacji. Tylko 4 proc. takich firm decyduje się na sprzętowy token, a zaledwie 1 proc. – na biometrię. Przewiduje się jednak, że w niedalekiej przyszłości popularność metod wykorzystujących składnik biometryczny będzie szybko wzrastać.

Rzecz jasna, rozwiązań MFA używają przede wszystkim pracownicy dużych firm i instytucji. Bez wątpienia bowiem w większych przedsiębiorstwach częściej obowiązuje restrykcyjna polityka bezpieczeństwa, związana zwykle z regulacjami prawnymi. W mniejszych firmach MFA jest rzadziej stosowane, bo informatycy, którzy tam pracują, są obciążeni wieloma obowiązkami i nie mają czasu na wdrażanie kolejnych zabezpieczeń. W dodatku małe podmioty nie czują się celem cyberprzestępców, choć według „Verizon Data Breach Investigations Report 2019”, aż 43 proc. cyberataków jest skierowanych właśnie na niewielkie przedsiębiorstwa. Co gorsza, 60 proc. małych i średnich firm, które zostały zaatakowane, w ciągu sześciu miesięcy kończy swoją działalność.

Wraz z postępem technicznym w biometrii i rozwojem standardów w rodzaju FIDO2 (szczegóły w ramce obok) trend „passwordless” zapewne szybko będzie przybierać na sile. Bardzo optymistycznie podchodzi do tej kwestii Gartner. Analitycy przewidują, że do 2022 r. 60 proc. dużych światowych przedsiębiorstw oraz 90 proc. średnich firm wdroży uwierzytelnianie bezhasłowe (w 2018 r. odsetek ten wynosił 5 proc.).

Kontrola dostępu uprzywilejowanego

W efekcie postępu technicznego i nowego stylu pracy firmowe sieci stają się coraz bardziej skomplikowane. Często składają się z lokalnej infrastruktury w przedsiębiorstwie i aplikacji działających w chmurze. Dlatego wielu użytkowników łączy się z siecią firmową bez odpowiedniego nadzoru działów IT. I nie dotyczy to tylko pracowników, bo dostępu do sieci mogą potrzebować dostawcy i partnerzy danego przedsiębiorstwa. A to wymaga zastosowania dodatkowych mechanizmów kontrolnych. Mimo to wciąż wiele firm nie ma odpowiednio restrykcyjnej polityki bezpieczeństwa dotyczącej dostępu do kluczowych zasobów.

Bez wątpienia zapotrzebowanie na rozwiązania Privileged Access Management, czyli służące do zarządzania dostępem uprzywilejowanym (z prawami administratora), będzie rosnąć. Z powodu braku specjalistów na rynku (ale także ze względu na chęć skupienia się wyłącznie na biznesie) coraz więcej firm nie ma odpowiednich zasobów ludzkich do radzenia sobie ze skomplikowanym procesem zarządzania krytycznymi elementami infrastruktury IT. To daje szansę integratorom na świadczenie usług zarządzania wybranymi obszarami lub całością infrastruktury informatycznej klientów. W przypadku tego typu outsourcingu ważna staje się m.in. możliwość rejestrowania czynności wykonywanych przez zewnętrznych administratorów i kontroli nad nimi. Istotne są bowiem wszelkie informacje ułatwiające analizę śledczą po doświadczeniu cyberataku.

Wdrożenie PAM powoduje, że użytkownicy z większymi uprawnieniami nie znają haseł i nie mają kluczy do kont uprzywilejowanych. Zapewnia też rotację haseł i kluczy SSH oraz przechowywanie ich w postaci zaszyfrowanej w bezpiecznym miejscu (w tzw. skarbcu – password vault). Dlatego w przypadku stosowania PAM nie trzeba udostępniać administratorom haseł do systemów IT. System rejestruje także proces logowania administratora, a wszelka aktywność podejmowana w ramach zdalnych sesji jest nagrywana. Dostawcy PAM przyznają, że polscy przedsiębiorcy wdrażają takie systemy właśnie ze względu na tę funkcję, której zastosowania wymagają przepisy. Zdecydowanie mniejsze znaczenie ma dla nich zapewniana przez nie kontrola dostępu i zarządzanie poświadczeniami.

Opisywane wcześniej uwierzytelnianie wieloskładnikowe (MFA) w ostatnich latach jest niezmiennie umieszczane przez Gartnera na liście 10 najważniejszych projektów związanych z zachowaniem bezpieczeństwa. Nie inaczej jest z kontrolą dostępu uprzywilejowanego. Gdy tak często dochodzi do wykradania i łamania haseł, zastosowanie jednocześnie dwóch różnych, niezależnych form zabezpieczenia dostępu znacząco podnosi poziom ochrony. Mając to na uwadze, warto proponować klientom jednoczesne użycie PAM i MFA, gdyż doskonale się uzupełniają.

Dużo pieniędzy na rynku MFA

Adroit Market Research szacuje, że światowy rynek uwierzytelniania wieloskładnikowego osiągnie do 2025 r. wartość 20,23 mld dol. (dla porównania w 2018 r. – 4,56 mld dol.). Do najważniejszych powodów wdrażania rozwiązań uwierzytelniania wieloskładnikowego należą: lawinowo zwiększająca się liczba transakcji online, rozwój handlu elektronicznego i postępująca cyfryzacja usług finansowych oraz ochrony zdrowia. Katalizatorem decyzji zakupowych są ponadto, rzecz jasna, coraz częstsze cyberataki i kradzieże danych. Rynek napędzać będzie również upowszechniająca się forma pracy mobilnej (z modelem BYOD) i rosnąca złożoność hybrydowych środowisk IT, które sprzyjają cyberatakom. Duży wpływ na rozwój rynku MFA mają coraz bardziej rygorystyczne przepisy w zakresie ochrony danych. Analitycy spodziewają się, że największy udział we wzroście sprzedaży będzie miał niezmiennie ściśle regulowany sektor finansowy. Duży wzrost popytu powinien nastąpić również ze strony placówek ochrony zdrowia i sektora publicznego.

Bezpieczeństwo to nie tylko technologie

Przed wdrożeniem MFA lub systemu PAM integrator powinien zaproponować klientowi sprawdzenie stosowanych przez niego dotychczas procedur bezpieczeństwa. Narzędzia ochronne będą bowiem na tyle skuteczne, na ile w firmie przestrzegane są zasady polityki bezpieczeństwa dotyczące dostępu i kontroli tożsamości. Przy czym wdrażający powinien mieć nie tylko wiedzę na temat funkcji i możliwości określonego rozwiązania, które połączy firmowy mechanizm jednorazowego logowania się (SSO) i zarządzanie hasłami z wieloskładnikowym uwierzytelnianiem i kontrolą dostępu uprzywilejowanego. Ważna jest również znajomość środowiska klienta i wszelkich zachodzących w nim procesów. Dbając o ochronę dostępu, nie można zapominać o innych aspektach cyberochrony oraz o konieczności integracji wdrażanych narzędzi z istniejącymi systemami.

Co ważne, zarządzanie dostępem – jak zawsze w przypadku rozwiązań z zakresu bezpieczeństwa – musi być także wynikiem pewnego kompromisu. Zarówno integratorzy, jak i działy IT ich klientów, muszą pogodzić możliwie wysoki stopień zaawansowania narzędzi ochronnych z takim uproszczeniem procedur dostępu, aby ułatwiać bieżącą pracę użytkownikom. Klient tylko wtedy uzyska satysfakcjonujący zwrot z inwestycji, gdy z jednej strony zostanie skutecznie zabezpieczony przed materialnymi i niematerialnymi stratami wynikającymi z naruszeń bezpieczeństwa, a z drugiej technologia nie będzie miała negatywnego wpływu na jego biznes. n

Czy FIDO2 zlikwiduje hasła?

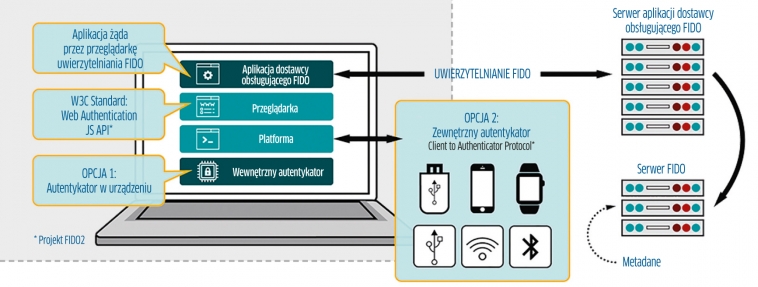

Potrzeba zagwarantowania bezpieczeństwa każdej metody uwierzytelniania, a więc używanej na wszystkich urządzeniach pracowników i w każdej aplikacji w firmowej sieci, sprawiła, że powstał sojusz o nazwie FIDO. Pierwszą wersję opracowanego przez niego standardu nazwano FIDO U2F. Został pomyślany jako metoda zastosowania drugiego składnika uwierzytelniania, który stanowi uzupełnienie tradycyjnego zabezpieczenia z loginem i hasłem. Z kolei nowy standard, określony mianem FIDO2, składa się ze specyfikacji W3C Web Authentication i protokołów Client to Authenticator (CTAP). Umożliwia uwierzytelnianie bez hasła przy użyciu wewnętrznych lub powiązanych systemów autentykacji (takich jak dane biometryczne lub PIN) albo urządzeń zewnętrznych, przenośnych (np. kluczy FIDO Security, bądź sprzętu mobilnego, w tym typu wearables). Ma to zapewniać użytkownikom wygodne uwierzytelnianie bez hasła na wielu platformach, bez utraty prywatności, a przede wszystkim bezpieczeństwa. W nowej metodzie uwierzytelniania informacje biometryczne z urządzenia użytkownika lub dane z klucza prywatnego przechowywane w tokenie FIDO2 nigdy nie opuszczają urządzenia, dlatego jest bardzo bezpieczna, odporna na phishing i uniemożliwia atak na serwery. FIDO2 może być wykorzystywana jako jedyne uwierzytelnianie bez hasła lub w połączeniu z lokalnie stosowanym kodem PIN (co uniemożliwia dostęp za pomocą skradzionego klucza). Tak jak U2F, może też być kolejnym elementem w uwierzytelnianiu MFA.

Zdaniem integratora

Bartosz Dzirba, CTO i członek zarządu, Passus

Wobec niewystarczającego poziomu zabezpieczeń w uwierzytelnianiu bazującym wyłącznie na hasłach, rośnie zainteresowanie autentykacją wieloskładnikową. W ostatnim czasie, w związku z pandemią koronawirusa, bardzo zwiększyło się zapotrzebowanie na zdalny dostęp przez VPN i klienci chcą, aby był on dobrze chroniony. Sami niedawno wdrożyliśmy w firmie, na większą skalę, takie rozwiązanie, które objęło zasoby i usługi, które dotychczas były zabezpieczane za pomocą uwierzytelniania jednoskładnikowego. Popyt na 2FA jest obecnie tak duży, że nawet klienci, którzy już używają takiego uwierzytelniania, w wariancie z kartą chipową, rozglądają się za bardziej elastycznym rozwiązaniem. Po prostu zaczyna brakować na rynku czytników kart. Dlatego przedsiębiorcy chętnie wybierają systemy wykorzystujące aplikacje i tokeny programowe, a w przypadku dostępu do Office’a 365 – także SMS-y. Dla firm najlepsze jest rozwiązanie uniwersalne, które zapewnia stosowanie różnych metod uwierzytelniania – kluczy sprzętowych, aplikacji, SMS-ów, połączeń głosowych, odcisku palca czy rozpoznawania twarzy. Ważne jest również, by wybrane narzędzie umożliwiało dostęp offline, kiedy użytkownik nie ma połączenia z siecią. Mimo wygody używania, rozwiązania biometryczne są rzadko wybierane jako drugi składnik systemu 2FA wdrażanego w przedsiębiorstwach.

Podobne artykuły

Hasło nieprędko do lamusa?

Używane od kilkudziesięciu lat hasła, jako metoda uwierzytelniania, mają więcej wad niż zalet. Nic dziwnego, że od długiego czasu mówi się o konieczności znalezienia alternatywy.

Monitoring wizyjny: biznes o dwóch obliczach

Monitoring wizyjny budzi w społeczeństwie mieszane uczucia. Niektórzy uważają, że poprawia poziom bezpieczeństwa na ulicach i w punktach usługowych, inni widzą w nim narzędzie inwigilacji.

Nedap: usługa kontroli dostępu w chmurze

Największe korzyści z zastosowania Access AtWork odniosą organizacje rozproszone w wielu lokalizacjach i preferujące usługi typu SaaS, które odciążają ich zespoły IT.