Bezpieczeństwo bez kompromisów

Kształcenie pracowników w zakresie zasad pracy z narzędziami IT to jeden z podstawowych elementów obrony przed atakami skierowanymi właśnie przeciwko nim. Ale niestety, nawet gdy pracownicy są dobrze wyedukowani, atak przestępców na firmę może być skuteczny. Dlatego potrzebne jest dodatkowe wsparcie.

W ponad 60 proc. przypadków do przeprowadzenia ataku wykorzystywana jest słabość użytkowników systemów IT i ich podatność na manipulacje. Konieczne jest więc prowadzenie szeroko zakrojonych działań edukacyjnych. Dzięki regularnie powtarzanym szkoleniom rośnie szansa na to, że pracownicy będą zachowywać czujność w przypadku wystąpienia nietypowych sytuacji, a wówczas prawdopodobieństwo sprowadzenia na firmę niemałych problemów znacznie spada. Istnieje jednak szereg działań, które można podjąć, aby uchronić (często automatycznie) przedsiębiorstwo przed najpopularniejszymi rodzajami ataków.

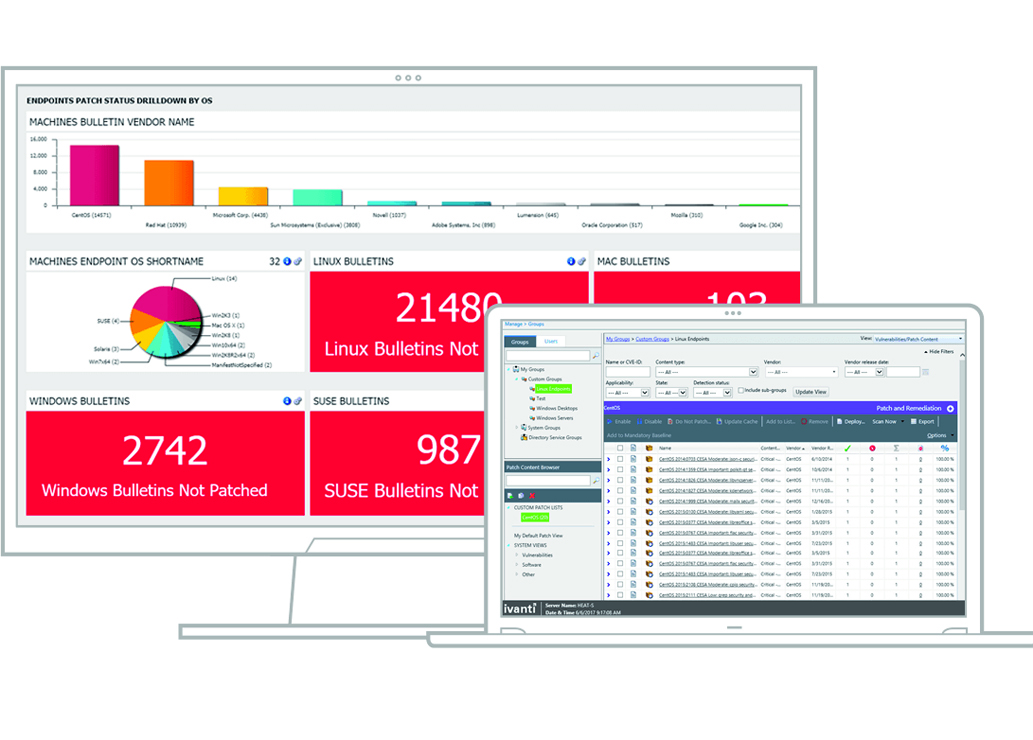

W 2017 r., po atakach ransomware WannaCry i Petia, amerykańskie Federalne Biuro Śledcze (FBI), we współpracy z kilkoma firmami IT stworzyło 9-punktową listę działań minimalizujących ryzyko skutecznego włamania. Na pierwszym miejscu znalazło się aktualizowanie systemów operacyjnych (wykorzystano je do przeprowadzenia 11 proc. włamań) oraz wykorzystywanych aplikacji (83 proc. włamań). Oprogramowanie z systematycznie instalowanymi poprawkami w zakresie ochrony zmniejsza ryzyko pozostawienia „otwartych drzwi”, przez które wyjątkowo łatwo dostać się do firmowego środowiska IT.

Rozwiązanie tego problemu znacznie ułatwia oprogramowanie Ivanti Patch Management. W bardzo dużym stopniu automatyzuje proces wgrywania poprawek oraz aktualizacji do posiadanego przez firmę oprogramowania – zarówno w urządzeniach końcowych, jak i serwerach z systemami Windows, Linux, Unix, Solaris i macOS. Jego unikalną cechą jest to, że swoim działaniem obejmuje także komputery, które nie są na stałe podłączone do firmowej sieci, np. laptopy handlowców podłączających się od czasu do czasu do internetu i zdalnie korzystających z korporacyjnych zasobów. Po nawiązaniu takiego połączenia na notebooku wymuszane jest dokonanie stosownych aktualizacji lub ustawienie nowych reguł polityki bezpieczeństwa.

W poszukiwaniu anomalii

Niestety, nie ma oprogramowania bez błędów. Producenci rozbudowanych systemów operacyjnych i aplikacji nie są w stanie wykryć wszystkich luk, przez które można włamać się do systemu. Poszukują ich natomiast hakerzy i bezwzględnie wykorzystują, by uzyskać dostęp do danego środowiska, przejąć nad nim kontrolę i zrealizować postawione sobie cele. Także w tym przypadku użytkownicy mogą nieświadomie zainicjować proces infekowania komputera.

Dzięki narzędziu Ivanti Application Control firmy są chronione także przed takimi działaniami pracowników. Program uczy się standardowych zachowań użytkownika i wychwytuje wszystkie odstępstwa. W przypadku zaobserwowania anomalii identyfikuje powodujący je proces, blokuje go i informuje dział IT o zaistniałym zdarzeniu. W tym samym czasie komputer, na którym zaistniał problem, jest izolowany od sieci, co skutecznie blokuje rozprzestrzenianie się infekcji. W ten sposób administratorzy zyskują czas na ocenę zagrożenia i podjęcie stosownych działań zapobiegawczych.

Application Control oferuje także inne mechanizmy zabezpieczające przed atakami. Są wśród nich białe i czarne listy aplikacji oraz reguły określające, jakimi narzędziami można otworzyć pliki w zależności od ich typu. Mechanizm ten eliminuje ryzyko modyfikacji (infekowania) np. makr w plikach Microsoft Office przez inne aplikacje niż dopuszczone przez Application Control.

Wycieki danych to też zagrożenie

Kolejnym zagrożeniem, do którego zaistnienia często nieświadomie przyczyniają się pracownicy, jest podłączanie do firmowych komputerów nieautoryzowanych urządzeń. W przypadku, gdy są zainfekowane, pojawia się ryzyko wprowadzenia niebezpiecznego kodu do środowiska IT w przedsiębiorstwie. Problemu można uniknąć dzięki narzędziu Ivanti Device Control, które zapewnia kontrolę portów USB i zarządzanie nimi, w tym rozpoznawanie i dopuszczanie do pracy tylko autoryzowanych urządzeń, np. o określonych numerach seryjnych.

Trzy pytania do…

Bogdana Lontkowskiego, dyrektora regionalnego Ivanti na Polskę, Czechy, Słowację i kraje bałtyckie

Bogdana Lontkowskiego, dyrektora regionalnego Ivanti na Polskę, Czechy, Słowację i kraje bałtyckie

Kto w przedsiębiorstwach powinien odpowiadać za ochronę zasobów IT?

To zależy, o jakiego typu odpowiedzialności mówimy. Cyberbezpieczeństwo to dzisiaj potężny segment branży IT. Ogólnie za ten obszar powinny odpowiadać wyspecjalizowane zespoły mające za zadanie ochronę firmy przed wszelkiego rodzaju zagrożeniami. Ale trzeba pamiętać, że dzisiaj ataki cybernetyczne to dezinformacja, dywersja, uderzenie frontalne itd., a wszystko to w celu pokonania przeciwnika, osiągnięcia założonego celu strategicznego, korzyści, satysfakcji… Straty mogą być bardzo odczuwalne. Dlatego w działania ochronne powinien być zaangażowany także zarząd firmy – z jego wsparciem należy opracować reguły polityki bezpieczeństwa i pilnować ich przestrzegania. No i nie można zapominać o użytkownikach, bo to oni najczęściej stanowią wykorzystywane przez przestępców mięso armatnie.

Skąd taka militarna retoryka?

Jesteśmy na wojnie. Użycie języka pochodzącego ze sztuki prowadzenia działań wojennych jest jak najbardziej usprawiedliwione, ponieważ czasy, kiedy hakerami byli młodociani pasjonaci, minęły bezpowrotnie. Obecnie mamy do czynienia z działaniami wojennymi w cyberprzestrzeni, prowadzonymi przez finansowane szerokim strumieniem organizacje, a nawet rządy. Rzesze wysoko wykwalifikowanych informatyków doskonalą swój oręż, żeby skutecznie realizować swoje lub zlecone cele. A to oznacza, że musimy wytoczyć odpowiednie działa, by skutecznie przeciwstawić się pomysłowości i determinacji przeciwnika.

Co obecnie jest największym wyzwaniem dla przedsiębiorstw w kontekście cyberzabezpieczeń?

Ważnych wyzwań jest bardzo wiele. Administratorzy często w ogóle nie są świadomi tego, co firma posiada, więc w konsekwencji nie wiedzą, co należy zabezpieczać. Nie aktualizują używanego oprogramowania, przez co ułatwiają cyberprzestępcom przeprowadzanie ataków. A nade wszystko brakuje procedur, które klarownie opisywałyby, w jaki sposób należy dbać o środowisko IT, zarządzać uprawnieniami dostępu, edukować użytkowników, a także reagować w przypadku wystąpienia problemu. Zarządy firm ignorują fakt, że skrupulatne przyglądanie się całej infrastrukturze ważne jest nie tylko ze względów technicznych. I tu widzę ogromną rolę firm partnerskich, które mogą stać się konsultantami biznesowymi i często ratować klientów przed niemałymi kłopotami.

Niebezpieczne dla firm są także dywersyjne działania pracowników. Gdy nastąpią, ich skutki mogą być tak samo poważne jak włamania się z zewnątrz do firmowej sieci. Mowa o wynoszeniu ważnych, a czasem wręcz poufnych informacji z przedsiębiorstwa. Ivanti Shadow Copy to mechanizm pomagający zablokować takie działania, będący narzędziem typu DLP (Data Loss Prevention). Zapewnia otagowanie plików, które nie powinny „opuścić” przedsiębiorstwa bez kontroli, i blokuje ich wydrukowanie, skopiowanie lub przesłanie, np. pocztą elektroniczną. Shadow Copy rejestruje każdą próbę podjęcia zabronionej akcji wobec pliku – przechowuje informacje kto, co, kiedy i w jaki sposób tego dokonał. Jeśli zachodzi taka potrzeba, Shadow Copy wykonuje kopię danych, co do których istnieje podejrzenie, że zostały wyniesione.

Inwentaryzacja zasobów

Wszystkie tego typu działania wspierające użytkowników są efektywne tylko wówczas, gdy administratorzy wiedzą, jakiego sprzętu i oprogramowania używa się w firmie. Bez tego, mimo podjętych wysiłków, pozostaje zbyt wiele „otwartych drzwi” ułatwiających skuteczne przeprowadzenie ataku. Dlatego działania obronne należy rozpocząć od zinwentaryzowania zasobów, a następnie przeprowadzić kontrolę ich wykorzystywania. Do tego celu Ivanti poleca klientom narzędzie IT Asset Manager. Dzięki niemu można nie tylko zebrać informacje o wszystkich urządzeniach i aplikacjach działających w przedsiębiorstwie lub wykorzystywanych przez przedsiębiorstwo oraz stosowanych w nich zabezpieczeniach, ale również zoptymalizować infrastrukturę IT i związane z nią koszty.

Jednak nawet wszystkie wymienione narzędzia nie wystarczą do zapewnienia bezpieczeństwa, jeśli nie będzie sprawowana kontrola nad tym, kto i do czego ma dostęp w firmowym środowisku IT. Do tego celu mogą posłużyć dwa rozwiązania: Identity Director – do zarządzania tożsamością oraz Privilege Management – do zarządzania uprawnieniami i kontami uprzywilejowanymi.

Oferowane przez Ivanti oprogramowanie jest do nabycia w postaci licencji wieczystych, a partnerzy mogą skorzystać ze specjalnych licencji uprawniających do świadczenia usług z wykorzystaniem tych narzędzi. Wówczas to oni pozostają właścicielami oprogramowania, ale mogą instalować je zarówno we własnej infrastrukturze, jak i u klienta.

Autoryzowanymi dystrybutorami oprogramowania Ivanti w Polsce są: Alstor SDS, HeadTechnology oraz Prianto.

Dodatkowe informacje: Bogdan Lontkowski, dyrektor regionalny na Polskę, Czechy, Słowację i kraje bałtyckie, Ivanti, bogdan.lontkowski@ivanti.com

Podobne artykuły

NAKIVO: niezawodny backup bez inwestowania w nowy sprzęt

Bezpieczeństwo środowisk IT często postrzegane jest jako koszt, co prowokuje do poszukiwania oszczędności w tym obszarze. Podobnie jest z kwestiami dotyczącymi backupu danych. Świadoma tej sytuacji firma NAKIVO opracowała rozwiązanie, które zapewnia bardzo bogatą funkcjonalność, ale jednocześnie minimalizuje koszty jego wdrożenia i obsługi.

Intel ułatwia zabezpieczenie systemu Windows 11

Nietypowe działania cyberprzestępców wymagają nietypowych metod obrony. Aby skutecznie zabezpieczyć system IT konieczne okazało się wprowadzenie mechanizmów ochronnych także w sprzęcie. Wyzwanie to, we współpracy z Microsoftem, podjęła firma Intel.

SD-WAN: sieć dla hybrydowego IT

Bezpieczeństwo firmowych danych, a także komfort pracowników uzyskujących zdalny dostęp do aplikacji i cyfrowych zasobów, muszą być takie same bez względu na ich lokalizację i rodzaj wykorzystywanego urządzenia. Ochronę złożonej i rozproszonej infrastruktury IT umożliwiają rozwiązania typu SD-WAN.