Smartphone’y i e-bankowość na celowniku

Z najnowszego, marcowego, raportu G Daty („Malware Report”) dotyczącego zagrożeń w Internecie wynika, że e-przestępcy koncentrują się na atakach na użytkowników sprzętu mobilnego i bankowości elektronicznej.

Przeprowadzona niedawno przez G Data Security Labs analiza

wykazała, że liczba złośliwego oprogramowania do smartphone’ów

i tabletów wzrosła 2,5-krotnie w drugiej połowie 2011 r. Jego

autorzy skupiali się na systemie operacyjnym Android – liczba ataków zwiększyła

się w tym okresie 8-krotnie.

Z raportu wynika również, że cykle

binarne złośliwego oprogramowania, zaprojektowanego do atakowania

użytkowników bankowości, są coraz krótsze. Twórcy malware’u próbują pomijać

mechanizmy obrony w oprogramowaniu antywirusowym w średnio 27-godzinnych

cyklach. W 2011 r. G Data zarejestrowała rekord: ponad 2,5 mln nowych

komputerów zainfekowanych za pomocą złośliwego

oprogramowania, i nic nie wskazuje na to, że w roku bieżącym zalew malware’u osłabnie.

Coraz więcej malware’u na urządzenia mobilne

Cyberprzestępcy

koncentrujący się na smartphone’ach i tabletach z Androidem

korzystają z zawirusowanych aplikacji, które już zostały rozesłane, jak

również tworzą zainfekowane kopie nieszkodliwych programów. Wysyłają np.

premiowane wiadomości tekstowe do drogich numerów, a także do docelowych

użytkowników danych osobowych, m.in. kontaktów i numerów telefonów,

a następnie rejestrują użytkowników z usługami premium.

– Przestępcy

online atakują wtedy, gdy widzą zysk. Nie ma nic zaskakującego w tym, że

autorzy złośliwego oprogramowania skupiają się coraz bardziej na

smartphone’ach oraz tabletach, ponieważ niewielu użytkowników stosuje

rozwiązania zabezpieczające tego rodzaju sprzęt. Ułatwia to sprawcom

przeprowadzanie udanych ataków stosunkowo niewielkim wysiłkiem, a także

wykradanie danych osobowych oraz cennych informacji na temat przedsiębiorstw

– ocenia Ralf Benzmüller, szef Security Labs G Daty.

Smartphone’y oraz tablety

zostały także „odkryte” przez tzw. hacktivistów, czyli hakerów włamujących się

do komputerów w celu przeprowadzania akcji politycznych

i społecznych, którzy zaczęli wykorzystywać urządzenia mobilne jako

narzędzia do rozprzestrzeniania politycznie motywowanych wiadomości.

Przykładowo koń trojański Android.Trojan.Arspam.A wysyła posty na temat Bliskiego

Wschodu na do wszystkich osób znajdujących się w książce adresowej

użytkownika.

Zalew złośliwego oprogramowania w liczbach

W ciągu

ostatniego roku Security Labs G Daty doliczyło się łącznie 2,575 mln

nowych komputerów zainfekowanych za pomocą złośliwego oprogramowania.

Tylko w drugiej połowie roku zostały wykryte 1 330?146 nowe złośliwe programy. Ich liczba wzrosła

więc w stosunku do wykrytych rok wcześniej o 23 proc. Konie

trojańskie pozostają wciąż dominującą kategorią złośliwego oprogramowania.

Eksperci od zabezpieczeń w G Dacie obserwują gwałtowny wzrost liczby

programów szpiegujących oraz typu adware. To dowodzi, że wyświetlanie reklam

i wyłudzanie danych osobowych jest obecnie szczególnie korzystne dla

przestępców.

Nadal koncentrują się oni na smartphone’ach i tabletach

z Androidem. W drugiej połowie 2011 r. liczba złośliwego

oprogramowania na urządzeniach mobilnych zwiększyła się 2,5-krotnie, a na

koniec zeszłego roku była ponad 10-krotnie wyższa niż w 2010.

W przeszłości złośliwe

aplikacje były aktywne tylko w niektórych krajach. Ale wystarczyło, że

przestępcy dokonali drobnych zmian, by mobilne złośliwe oprogramowanie

uaktywniło się w wielu państwach.

Przestępcy skupiają się na e-bankowości

Bankowość elektroniczna

jest bardzo popularną usługą, z której korzysta coraz większa liczba ludzi,

i – podobnie jak w przypadku innych usług – może to powodować, że

staje się z każdym dniem atrakcyjniejsza dla cyberprzestępców. Sprawcy używają

specjalnego trojana służącego do przechwytywania transakcji bankowych, np.

przelewania określonych kwot pieniędzy na inne konta.

Według analiz Security

Labs G Daty istnieje tylko kilka rodzin trojanów w bankowości, ale

wykorzystywane są jako podstawa do ciągłego tworzenia nowych

wariantów złośliwego oprogramowania z coraz krótszymi cyklami

aktywności. Średnia cyklu plików binarnych wynosi ok. 27 godzin. Najczęściej

używanym trojanem jest Sinowal, charakteryzujący się m.in. częstymi zmianami

mechanizmów infekowania.

– Obserwujemy

niebezpieczny trend dotyczący trojanów do atakowania bankowości. Cykl życia

tego typu malware’u został drastycznie skrócony i obecnie wynosi średnio

27 godzin. Większość dostawców oprogramowania antywirusowego nie jest

w stanie zapewnić właściwych sygnatur w tak krótkim czasie. Dzięki

rozwiązaniu BankGuard jesteśmy jedynym producentem, któremu udało się zapewnić

klientom bankowym niezależną ochronę w czasie rzeczywistym przed tego

typu złośliwym oprogramowaniem

– wyjaśnia Ralf Benzmüller.

Zalew złośliwego oprogramowania w liczbach

W ciągu ostatniego roku Security Labs G Daty doliczyło się łącznie 2,575 mln nowych komputerów zainfekowanych za pomocą złośliwego oprogramowania. Tylko w drugiej połowie roku zostały wykryte 1 330?146 nowe złośliwe programy. Ich liczba wzrosła więc w stosunku do wykrytych rok wcześniej o 23 proc. Konie trojańskie pozostają wciąż dominującą kategorią złośliwego oprogramowania. Eksperci od zabezpieczeń w G Dacie obserwują gwałtowny wzrost liczby programów szpiegujących oraz typu adware. To dowodzi, że wyświetlanie reklam i wyłudzanie danych osobowych jest obecnie szczególnie korzystne dla przestępców.

Nadal koncentrują się oni na smartphone’ach i tabletach z Androidem. W drugiej połowie 2011 r. liczba złośliwego oprogramowania na urządzeniach mobilnych zwiększyła się 2,5-krotnie, a na koniec zeszłego roku była ponad 10-krotnie wyższa niż w 2010.

Podobne artykuły

G DATA: szkolenia zamiast krytyki

Faktem jest, że użytkownicy stanowią najsłabsze ogniwo w systemie bezpieczeństwa IT, ale na ich usprawiedliwienie przemawia to, iż bardzo rzadko są szkoleni pod tym kątem we właściwy sposób. Wyzwanie polegające na zmianie tej sytuacji podjęła G DATA.

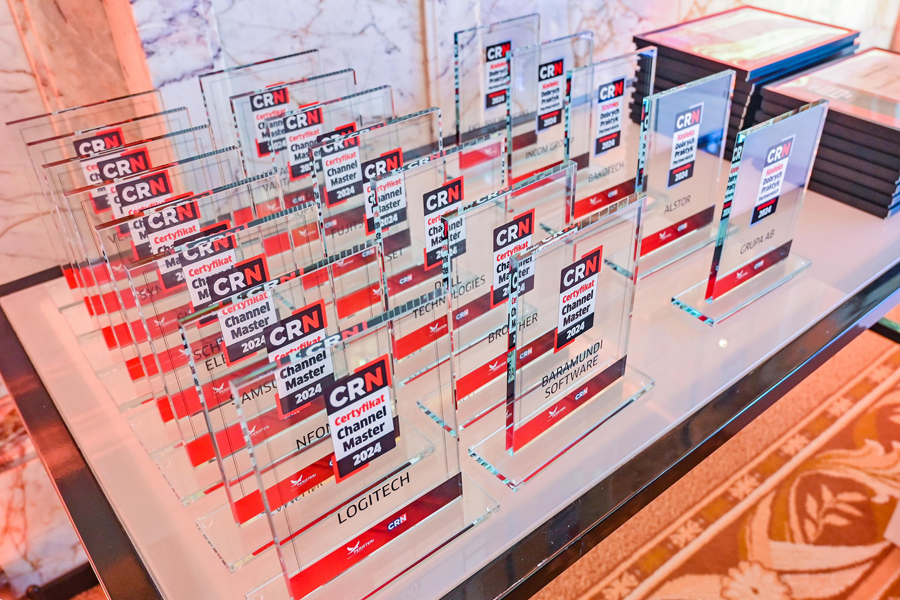

Channel Master 2024: zdobywcy certyfikatów!

Procedurę certyfikacji Channel Master, przeprowadzoną zgodnie z wytycznymi od integratorów IT, w tym roku pozytywnie przeszło piętnastu producentów. Certyfikat stanowi dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz o rozwój ekosystemu partnerskiego.

Zdobywcy Certyfikatu Channel Master 2024

Jako dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz rozwoju ekosystemu partnerskiego Certyfikat Channel Master 2024 został przyznany 15 producentom.