SecureX porządkuje nadmiar informacji o środowisku IT

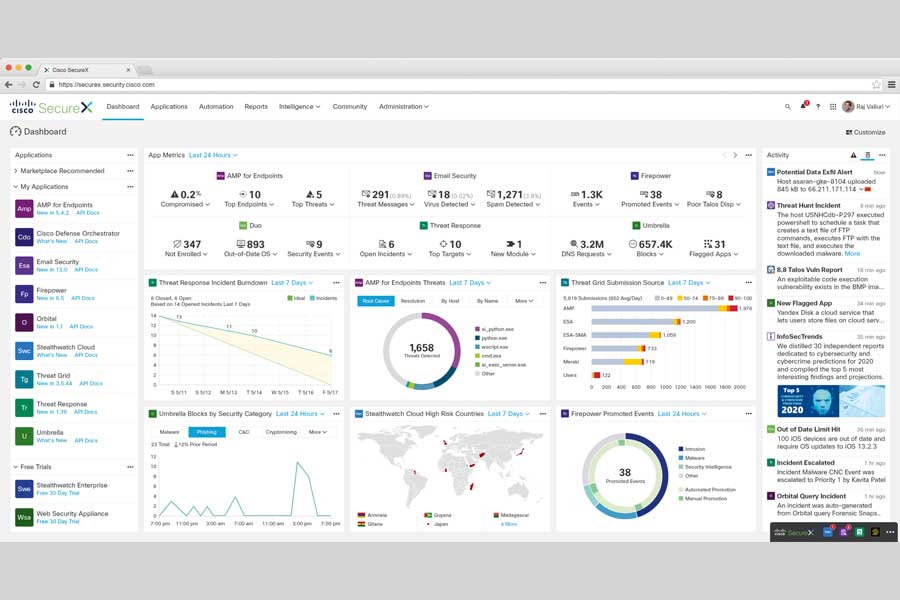

Platforma Cisco SecureX jest centralnym miejscem do analizy i korelacji informacji spływających między innymi w postaci logów z różnych elementów środowiska IT, zbudowanego z rozwiązań Cisco, jak też produktów firm trzecich.

Narzędzia wykrywające zagrożenia na urządzeniach końcowych i reagujące na nie (Endpoint Detection and Response, EDR) w znacznym stopniu przyczyniły się do rozwoju technik eliminacji złośliwego kodu, jako że korzystają ze znacznie bardziej rozbudowanego mechanizmu analizy niż zwykłe antywirusy. Zasięg ich działania jest jednak ograniczony tylko do komputerów i sprzętu mobilnego, z których korzystają użytkownicy. Dlatego w ostatnim czasie popularność zyskują rozwiązania typu XDR (eXtendedDetection and Response).

XDR zapewnia pełen wgląd w dane o stanie pracy sieci, usług chmurowych, urządzeń końcowych, serwerów oraz aplikacji, ale wyróżnikiem wobec EDR jest obecność zautomatyzowanych mechanizmów do wykrywania, analizy i neutralizacji spotykanych dziś oraz przyszłych zagrożeń. Szczególnie wartościowe jest wykorzystanie tych danych jako kontekstu do analizy zagrożeń. Dzięki temu zespoły odpowiedzialne za bezpieczeństwo zyskują dokładniejsze informacje o zachodzących niepokojących wydarzeniach, na które wcześniej być może w ogóle nie zwróciłyby uwagi, w efekcie czego łatwiej jest im zneutralizować potencjalny atak.

Uproszczone środowisko ochronne

SecureX to chmurowe, zintegrowane środowisko stanowiące pomost między portfolio rozwiązań z grupy Cisco Securea infrastrukturą klienta. W jednym miejscu zapewnia ujednolicony wgląd w informacje dotyczące bezpieczeństwa infrastruktury IT i maksymalnie zwiększa wydajność operacyjną, dzięki automatyzacji procesów. Pozwala znacznie skrócić czas wykrywania i analizowania zagrożenia, a jednocześnie dostarcza pełną wiedzę na temat jego kontekstu. Ogranicza także liczbę ręcznie wykonywanych zadań, które są niezbędne do odpierania ataków oraz zapewnienia zgodności z prawem i wewnętrznymi przepisami obowiązującymi w danej firmie. Dzięki połączeniu w SecureX informacji z kilku różnych źródeł klienci są w stanie zobaczyć szerszy kontekst, co przekłada się na większe bezpieczeństwo. Dzięki temu łatwiej jest wykrywać już na wczesnym etapie próby ataków, czy przeprowadzać aktywny Threat Hunting.

Według przeprowadzonych przez Cisco badań, SecureX minimalizuje czas obecności zagrożenia w firmowej infrastrukturze, między innymi przez to, że proces jego analizy został skrócony o 72 proc. Z kolei dzięki orkiestracji i automatyzacji zabezpieczeń pomiędzy zespołami specjalistów ds. bezpieczeństwa operacji (SecOps), działania sieci (NetOps) i operacji IT (ITOps) możliwe jest uzyskanie wyższej jakości współpracy i zaoszczędzenie około 100 godzin miesięcznie.

Przedstawiciele Cisco podkreślają, że platforma SecureX zapewnia jeszcze większą funkcjonalność niż zwykłe rozwiązania XDR. Dzięki bardzo szerokim możliwościom integracji z innymi systemami, nadaje się do szerszego wachlarza zastosowań. Jest przy tym bardzo prosta w obsłudze, dzięki czemu jej administratorzy nie muszą być specjalistami ds. automatyzacji środowiska IT. Aby z niej korzystać nie trzeba posiadać osobnej licencji – takie prawa nabywają wszyscy klienci będący użytkownikami rozwiązań z rodziny Cisco Secure.

Zabezpieczenia, które działają razem

Integralną częścią SecureX i filarem nowego, zintegrowanego portfolio rozwiązań ochronnych Cisco jest moduł Threat Response. Wprowadza on mechanizmy automatyzujące do produktów z rodziny Cisco Security oraz zapewnia im źródła informacji o zagrożeniach, przez co przyspiesza ich wykrywanie, prowadzenie dochodzenia oraz podejmowanie działań naprawczych. W ten sposób uwalnia cały potencjał zintegrowanej architektury zabezpieczeń Cisco, a także zmniejsza obciążenie innych produktów ochronnych i sprawia, że pracują wydajniej.

Głównym zadaniem Threat Response jest analiza danych płynących z innych rozwiązań Cisco, zaimplementowanych w sieci klienta – przede wszystkim grupy Cisco Talos, będącej podstawowym źródłem wiedzy na temat cyberzagrożeń w rozwiązaniach Cisco, ale też informacji wprowadzanych ręcznie. Efekt pracy tego modułu przedstawiany jest administratorowi systemu w postaci graficznego zobrazowania – na intuicyjnych wykresach i osiach czasu – poszczególnych elementów wraz z danymi o ich reputacji oraz częstotliwości występowania. Prezentowany jest także kontekst ze zintegrowanych produktów Cisco Security oraz dostarczane są informacje, które systemy i w jaki sposób zostały zaatakowane. Administrator może podjąć szybką decyzję dotyczącą np. odizolowania podejrzanego hosta i wykonać ją za pomocą narzędzia Cisco Secure Endpoint, a także podejrzeć w jaki sposób stanowiące zagrożenie pliki poruszały się po sieci. Działania naprawcze podejmowane są bezpośrednio z interfejsu użytkownika.

Cisco Threat Response umożliwia też blokowanie podejrzanych plików, domen itp., bez potrzeby wcześniejszego logowania się do innych produktów. Zapewnia także zbieranie i przechowywanie najważniejszych informacji dotyczących śledztw, jak również zarządzanie i dokumentowanie postępu i wniosków.

Autoryzowanym dystrybutorem Cisco w Polsce jest Ingram Micro, który zapewnia pełne wsparcie firmom partnerskim. Specjalnie dla nich oraz ich klientów przygotował platformę IM24podcast, gdzie systematycznie publikowane są podcasty poruszające tematy związane z cyberbezpieczeństwem.

Trzy pytania do…

Trzy pytania do… Michała Porady, Business Development Managera Cisco Security w Ingram Micro

1. Wielu VAR-ów i integratorów byłoby zainteresowanych sprzedażą rozwiązań ochronnych. Część z nich jednak uważa, że z jednej strony obserwowany obecnie przesyt informacjami o udanych atakach powoduje spowszednienie tej tematyki, więc komunikaty medialne nie przyciągają już odbiorców, a z drugiej – narzędzia zabezpieczające stały się tak skomplikowane, że coraz trudniej je wdrażać. Co zrobić, żeby nie zniechęcać firm do myślenia o nich? O cyberbezpieczeństwie mówi się dużo, ale uważam, że i tak wciąż za mało. Często jest tak, że w przypadku informacji o atakach mamy do czynienia z chwilową refleksją. Największy problem pojawia się, jeżeli zapominamy o tym co widzieliśmy lub czytaliśmy już kilka minut później. To nie jest scenariusz filmu sensacyjnego, tylko realne przypadki, które codziennie dotykają przedsiębiorstwa. Tak samo pewnego dnia mogą dotknąć nas. Narzędzia stają się bardziej skomplikowane ze względu na ich liczbę. To właśnie liczba reguł polityki, logów czy paneli zarządzania może powodować zamieszanie. Dlatego tak bardzo ważna stała się automatyzacja. Tworzenie systemów skrojonych do potrzeb klienta, a jednocześnie nie powodujących syndromu przeładowania logami, których nikt nie jest w stanie przeanalizować, ma dzisiaj sens.

2. Niektórzy jednak twierdzą, że Polska nie jest krajem z czołówki tych, którymi interesują się cyberprzestępcy… To nie jest prawda, choć oczywiście chciałbym, aby była. Zerknijmy do różnych portali lub do wiadomości w telewizji. Polska również jest na celowniku. Dlaczego miałoby być inaczej? Polskie firmy stanowią smaczny kąsek dla napastników. Inny przypadek, to traktowanie firm jako swojego rodzaju „stacji przesiadkowych” w drodze do infrastruktury innych przedsiębiorstw. W przypadku ataków globalnych cyberprzestępcy nie zwracają uwagi na adres, tylko wykorzystują daną podatność. Zwróćmy uwagę, że o wielu takich przypadkach nie wiemy, ponieważ firmy nie zawsze chętnie informują opinię publiczną o atakach. Cyberprzestępcy nie oszczędzają żadnej gałęzi rynku i nie mają skrupułów, a pandemia i praca zdalna dają im nowe możliwości.

3. Na co powinny zwracać szczególną uwagę przedsiębiorstwa? Należy wdrażać systemy skrojone tak, aby jak najlepiej wpasować się w funkcjonowanie danej firmy. Trzeba też pamiętać, że nawet najlepsze urządzenia i systemy w większości przypadków bez odpowiednich reguł polityki bezpieczeństwa zostają po prostu „pudełkami”. Oczywiście wyzwaniem jest stworzenie skutecznej polityki, a następnie jej egzekwowanie, tym bardziej w przypadku popularnej obecnie pracy zdalnej. Bardzo ważna jest edukacja ludzi, bo to oni często są tym słabym ogniwem, i instruowanie jak zachowywać się w niebezpiecznych lub podejrzanych przypadkach. Ale duża odpowiedzialność leży też po stronie administratorów, bo niestety wiele przypadków, związanych z wyciekami danych, było skutkiem nieodpowiednio skonfigurowanych urządzeń czy usług.

Dodatkowe informacje: Michał Porada, Business Development Manager Cisco Security, Ingram Micro, michal.porada@ingrammicro.com

Podobne artykuły

SASE to przyszłość łączności i bezpieczeństwa

Odpowiedzią na postępujące rozproszenie danych i aplikacji, znajdujących się obecnie nie tylko w firmowej serwerowni, ale także w różnych usługach chmurowych, jest połączenie sieci i aspektów dotyczących bezpieczeństwa w pakiet rozwiązań o wspólnej nazwie SASE.

Wideokonferencje: czas na indywidualne rozwiązania

Powszechna praca zdalna i hybrydowa „rozpędziła” rynek rozwiązań do wideokonferencji. Nieuchronne wzrosty sprzedaży może hamować brak standaryzacji i interoperacyjności między poszczególnymi platformami.

Rubrik: ransomware nam niestraszny

Rubrik zaprojektował rozwiązanie do backupu z funkcją gwarantującą ochronę zabezpieczanych danych przed zewnętrznymi zagrożeniami.