Oszustwo z danymi: demaskowanie cyfrowego szarlatana

Według Security Magazine każdego dnia dochodzi do ponad 2200 ataków cybernetycznych, co oznacza, że następuje prawie jeden atak co 39 sekund.

Wzrost popularności Internetu Rzeczy (IoT), chmury obliczeniowej, sztucznej inteligencji (AI) oraz Big Data zwiększył obszar ataku dla cyberprzestępców. W związku z tym wdrażanie solidnych środków zabezpieczających w celu ochrony najcenniejszych aktywów organizacji, jakimi są dane, jest ważniejsze niż kiedykolwiek.

Godne uwagi ataki cybernetyczne, takie jak atak na amerykańską oczyszczalnię wód, atak Stuxnet na irański obiekt nuklearny, atak ransomware na Colonial Pipeline, czy słynny atak na łańcuch dostaw SolarWind, mają na celu kradzież, manipulację, blokadę lub uszkodzenie danych. Przy czym manipulacja danymi staje się coraz bardziej zaawansowana i powszechna. Atakujący wykorzystują luki w systemach, sieciach i aplikacjach. Może to objawiać się na różne sposoby: zmianą wpisów, sald kont czy kluczowych ustawień systemowych, co może mieć poważne konsekwencje dla organizacji.

W ochronie zdrowia manipulacja danymi może prowadzić do nieprawidłowych diagnoz, niewłaściwych dawek leków lub szkód dla pacjentów. W sektorze finansów może dochodzić do fałszywych transakcji, nieprawidłowych wyników finansowych lub kradzieży środków. W sektorach kluczowej infrastruktury, takich jak energetyka czy transport, manipulacja danymi może powodować fizyczne uszkodzenia sprzętu, zakłócenia w działaniu oraz potencjalnie prowadzić do incydentów związanych z bezpieczeństwem lub stratą życia.

Cyberprzestępcy często atakują dane logów wykorzystywane przez zespoły Security Operations Center (SOC), ponieważ ich manipulacja znacząco wpływa na pozycję w zakresie cyberbezpieczeństwa firmy. Sfałszowane dane logów utrudniają ustalenie wystąpienia, czasu oraz zaangażowanych stron zdarzeń. Atakujący mogą manipulować logami, aby ukryć swoje działania lub wprowadzić w błąd analityków ds. bezpieczeństwa, utrudniając wykrycie i reagowanie na atak. Ponadto, sfałszowane dane logów mogą utrudniać śledztwa sądowe i wpływać na zgodność z przepisami, prowadząc do konsekwencji prawnych i finansowych.

Konsekwencje manipulacji danymi

Straty finansowe: przedsiębiorstwa mogą ponieść znaczne straty finansowe z powodu manipulacji danymi. Przykładowo, ingerencja w zapisy finansowe może prowadzić do nieprawidłowego raportowania i podejmowania decyzji, co z kolei prowadzi do kosztownych błędów. Ponadto, manipulacja danymi może podważyć zaufanie klientów, powodując spadek liczby klientów i przychodów.

Uszczerbek na reputacji: incydent manipulacji danymi może nieodwracalnie zaszkodzić reputacji organizacji. Klienci, partnerzy i interesariusze mogą stracić zaufanie do zdolności firmy do ochrony swoich danych, co prowadzi do spadku wartości rynkowej i utrudnia rozwój biznesu oraz zdolność do pozyskiwania nowych klientów.

Konsekwencje prawne: manipulacja danymi może prowadzić do konsekwencji prawnych dla firm, takich jak grzywny, pozwane sądowe oraz kary regulacyjne związane z niewystarczającą ochroną danych. Przestrzeganie przepisów dotyczących ochrony danych, takich jak NIS2, CCPA, HIPAA, wymaga ściśle przestrzegania najlepszych praktyk w zakresie bezpieczeństwa danych, nie wspominając o potrzebie niezawodnych danych w raportach DORA.

Samo szyfrowanie to za mało

Wykrywanie manipulacji danymi jest problematyczne zwłaszcza w sytuacji, kiedy atakujący zdobył wysokie uprawnienia lub naruszył kontrole bezpieczeństwa. Aby chronić się przed manipulacją danymi, organizacje powinny wprowadzić ścisłe kontrole dostępu i ograniczyć liczbę osób uprawnionych do modyfikowania danych. Kontrola dostępu oparta na rolach (RBAC) może pomóc w egzekwowaniu zasady minimalnych uprawnień, gwarantując, że pracownicy mają dostęp jedynie do danych niezbędnych do wykonywania swoich funkcji.

Chociaż szyfrowanie danych w spoczynku i w trakcie transmisji może pomóc chronić przed nieautoryzowanymi zmianami, samo szyfrowanie jest niewystarczające. Szyfrowanie chroni dane w spoczynku i podczas transmisji, ale nie podczas przetwarzania lub dostępu autoryzowanego użytkownika. Wzmocnienie zabezpieczeń punktów końcowych poprzez notaryzację danych i kontrole dostępu użytkowników jest kluczowe, aby uzupełnić szyfrowanie oraz wykryć manipulację danymi na całym cyklu życia danych.

Regularne monitorowanie i przeglądanie dzienników audytu może pomóc wykryć i zapobiec manipulacji danymi. Dzienniki audytu powinny zawierać informacje o dostępie do danych, podjętych działaniach oraz czasie ich wykonania. Anomalie i podejrzane działania można oznaczyć do dalszego śledztwa.

Technologia blockchain może utrzymać integralność danych, tworząc odporny na manipulacje, zdecentralizowany i transparentny zapis transakcji. Gdy blok danych zostaje dodany do łańcucha bloków, staje się niezmienialny i nie można go zmodyfikować.

Jakie metody można zastosować, aby zabezpieczyć firmowe dane?

- Chronić integralność i autentyczność kluczowych danych dzienników bezpośrednio u źródła.

- Wdrożyć niezmienną platformę notaryzacji i weryfikacji danych opartą na technologii blockchain.

- Wykrywać złośliwe dane na drobnoziarnistym poziomie, co pozwala odfiltrować jedynie złe dane.

- Weryfikować integralność danych i historię dla SOC/SIEM, korzystać z zewnętrznych audytorów oraz analizy kryminalistycznej.

- Wykrywanie manipulacji danymi można łączyć z danymi aplikacji w celu bezpośredniego zabezpieczania kluczowych procesów biznesowych.

Wiele organizacji jest dziś szczególnie narażonych na manipulację danymi z powodu braku zautomatyzowanej notaryzacji i weryfikacji danych. Mają trudności z wykryciem, czy dane w ich systemach nie zostały sfałszowane. W rezultacie dane, nawet te z kopii zapasowych z krytycznych czujników, logów SIEM, źródeł zewnętrznych i wewnętrznych, często nie są weryfikowane przez cały cykl życia i nie można im w pełni zaufać ani ich wykorzystać.

Tributech jest wiodącym dostawcą technologii zabezpieczania i notaryzacji danych w chmurze i lokalnie. Narzędzia Tributech umożliwiają organizacjom na całym świecie, od firm średniej wielkości po te z listy Fortune 500, ograniczenie ryzyka fałszowania danych bez obniżenia wydajności. Firma wykorzystuje weryfikację opartą na blockchainie, aby budować zaufanie, kontrolować integrację danych, wykazywać zgodność i umożliwiać elastyczne wykorzystanie danych. Tributech czyni zabezpieczenia danych na poziomie korporacyjnym dostępnymi dla wszystkich dzięki swojej opatentowanej funkcji notariusza.

Kontakt dla zainteresowanych rozwiązaniami Tributech:

www.tributech.io

hello@tributech.io

Artykuł powstał we współpracy z firmą Tributech.

Podobne artykuły

Drukarki: niedoceniany aspekt bezpieczeństwa

Tylko jedna czwarta informatyków dba o ochronę danych zgromadzonych w drukarkach, podczas gdy ponad połowa nie korzysta z funkcji uwierzytelniania użytkowników, a trzy czwarte twierdzi, że nigdy nie uruchomiło szyfrowania dokumentów – to dające do myślenia wyniki raportu Brothera dotyczącego bezpieczeństwa druku.

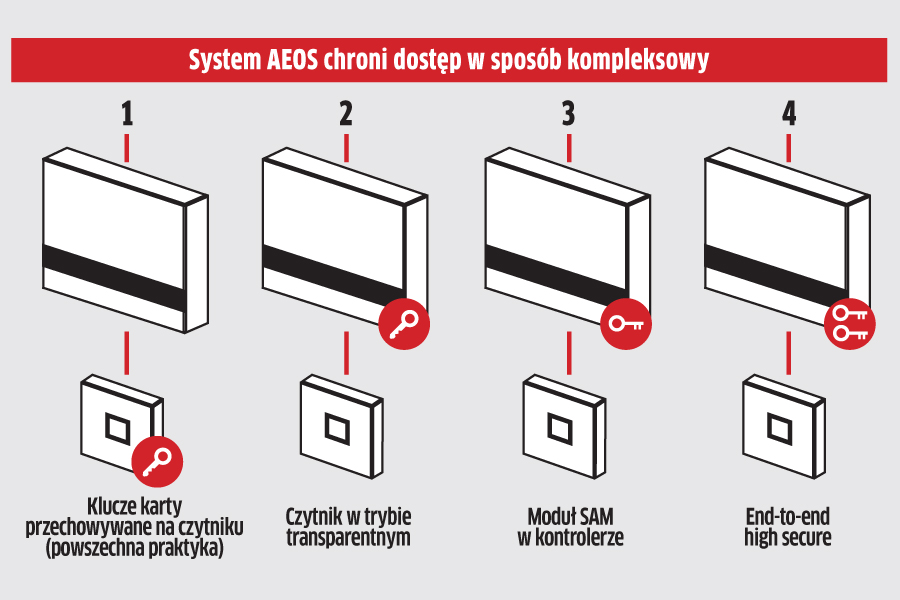

Nedap: cyberbezpieczeństwo w systemach fizycznej kontroli dostępu

Czytniki zawierające poufne dane kart mogą zostać wykorzystane przez cyberprzestępców do uzyskania nielegalnego dostępu do chronionych pomieszczeń.