Ochrona sieci: SASE na horyzoncie

Ostatni rok wpłynął w znaczny sposób na zmiany w podejściu do bezpieczeństwa sieci. Ogromny wzrost popularności pracy zdalnej i chmury przyniósł ze sobą nowe wyzwania, zagrożenia i związane z nimi potrzeby zakupowe.

Przed rokiem nikt nie przewidywał konieczności wysłania tak dużej liczby pracowników do pracy zdalnej. A jako że w biurach wciąż często używane są komputery stacjonarne, trudno było wysłać je razem z personelem do domu. Co gorsza, wobec zwiększonego popytu wystąpiły problemy z podażą sprzętu, wcześniej typowe raczej w gospodarkach sterowanych centralnie. Tym razem dotknęły świetnie działających wcześniej łańcuchów logistycznych, a związany z tym między innymi niedobór notebooków spowodował, że administratorzy w firmach, chcąc nie chcąc, musieli zezwolić pracownikom na używanie do celów służbowych komputerów prywatnych. To stworzyło wiele problemów związanych z bezpieczeństwem, zwłaszcza że sieci domowe nie są tak dobrze zabezpieczone jak firmowe. W efekcie podczas pierwszego lockdownu nastąpiło pospolite ruszenie administratorów, którego celem była konfiguracja infrastruktury firmowej na potrzeby pracy zdalnej.

– Zanotowaliśmy skokowy wzrost konfiguracji tunelów VPN w rozwiązaniach UTM – mówi Paweł Jurek, wicedyrektor ds. rozwoju w Dagmie. – Wielu administratorów dopiero w tych warunkach zaczynało wykorzystywać tę funkcję. Dlatego musieliśmy uruchomić dodatkowe dyżury, aby pomóc naszym klientom i partnerom w zmianach organizacyjnych.

Klienci, niepewni co do przyszłości, ograniczyli swoje decyzje zakupowe. Zamiast tego chętniej przedłużali licencje na dotychczasowe rozwiązania do ochrony urządzeń końcowych, rezygnując z ich wymiany, nawet jeśli do poprzednich mieli zastrzeżenia. Można to zresztą zrozumieć, bo w warunkach pracy zdalnej znacznie trudniej przeprowadzić sprawne wdrożenie.

– Swego rodzaju „odreagowanie” zaobserwowaliśmy z kolei w czwartym kwartale ubiegłego roku – dodaje Paweł Jurek. – Klienci zrozumieli, że pandemia to problem długoterminowy, a zaplanowane budżety trzeba realizować.

Ze względu na niespotykany wcześniej wzrost liczby pracowników zdalnych wzrosła sprzedaż rozwiązań, które mają na celu zapewnienie ludziom bezpiecznego dostępu do zasobów firmowych. Według specjalistów dotyczy to rozwiązań typu remote access i zero trust access, które w przypadku wykrycia jakiegokolwiek zagrożenia dla aplikacji lub danych przedsiębiorstwa ze strony pracownika powinny natychmiast go od nich odciąć.

Raport „Cyberbezpieczeństwo w polskich firmach 2021” firmy Vecto pokazuje, że w porównaniu z danymi z lat ubiegłych drastycznie wzrósł w ostatnim roku odsetek przedsiębiorstw, które stały się celem cyberataku lub odnotowały incydenty zagrażające bezpieczeństwu systemów IT i integralności danych. Niemal 65 proc. firm potwierdziło odnotowanie zdarzenia, które stanowiło zagrożenie lub wprost doprowadziło do utraty albo zaszyfrowania danych firmowych. Oznacza to wzrost o 19 proc. rok do roku.

Niewątpliwie rosnącą świadomość cyberzagrożeń wśród polskich przedsiębiorców warto zestawić z odpowiedziami na zadane w badaniu pytanie: „Czy uważasz, że sieć w twojej firmie jest prawidłowo zabezpieczona?”. O ile w poprzednich edycjach odpowiedzi twierdzącej udzieliło 44 proc. respondentów, o tyle w raporcie za ostatni rok odsetek ten wyraźnie spadł do poziomu 23,75 proc. Wzrosła natomiast liczba odpowiedzi negatywnych oraz „trudno powiedzieć” (odpowiednio 32,5 proc. i 35,42 proc).

Chmura nie wyeliminowała firewalla

Choć obserwujemy wzrost migracji do chmury publicznej, to w Polsce nadal większość firm posiada własne serwerownie. Konsekwencją jest utrzymująca się popularność rozwiązań bezpieczeństwa wdrożonych na styku sieci firmowej z internetem. Oczywiście, o ile zapewniają możliwość wygodnej i szybkiej integracji z chmurą, a jednocześnie stworzenia środowiska hybrydowego, którym można wygodnie zarządzać. Przy czym konkretna technologia, którą integrator proponuje klientowi, zwykle jest wypadkową tego, jak dane rozwiązanie odpowiada jego realnym potrzebom i ile firma IT może na takim czy innym produkcie zarobić.

Rozmowy handlowe z potencjalnymi użytkownikami odbywają się teraz zwykle na odległość, a ich elementem są warsztaty online, podczas których klient zachęcany jest do spróbowania swoich sił. W ten sposób może, z pomocą inżyniera, konfigurować reguły firewalla i NAT, filtrować strony internetowe czy podejmować próby tworzenia raportów.

– Co więcej, znając swoją sieć może sprawdzić, jaki konkretnie model UTM-a jest dla niego najbardziej odpowiedni. To kawał pracy wykonany w jeden dzień, który wydatnie pomaga integratorowi w zamknięciu procesu sprzedaży – mówi Paweł Jurek.

I chociaż dostawcy rozwiązań bezpieczeństwa odnotowują zwiększoną sprzedaż licencji na oprogramowanie do ochrony urządzeń końcowych, a także rozwiązań typu firewall/UTM, to ich przydatność nie zawsze jest wystarczająca z punktu widzenia użytkowników.

– Mamy w ofercie praktycznie każde dostępne rozwiązanie zapór sieciowych, jednak obserwujemy ich coraz mniejszą skuteczność wobec zagrożeń typu zero-day oraz zaawansowanych i ukierunkowanych ataków (APT) – mówi Tomasz Miklaszewski, prezes katowickiej firmy Pancernik IT. – Zmienić to może nowa, czwarta generacja firewalli, wyposażonych w lokalny mechanizm sztucznej inteligencji, bazujący na uczeniu maszynowym. Ich skuteczność w porównaniu z poprzednią generacją zapór jest wyraźnie większa. Inteligentne firewalle tworzą modele matematyczne hostów w firmach i każde odstępstwo skutkuje ich automatycznym działaniem.

Wykrywanie zagrożeń i reagowanie na incydenty

Incydenty bezpieczeństwa opisywane są w postaci informacji rejestrowanych przez różne działy i systemy firmy (np. help desk), wymagających dalszej obróbki i analizy. To zadanie dla działu SOC (Security Operation Center), który przy użyciu wyspecjalizowanych narzędzi określa, jakie jest znaczenie zdarzenia, czy konieczne są dalsze działania, a jeśli tak, to jakie mają one być. Praca z nieustannie występującymi incydentami bezpieczeństwa może być więc porównywana z selekcją działań dokonywanych przez służby ratownicze w obliczu katastrofy albo na polu walki. To etap zwany triage (triaż), gdy analitycy ds. bezpieczeństwa decydują, które zdarzenia zasługują na szczególną uwagę i wymagają dalszej analizy, którymi nie warto się zajmować, a które można uznać za fałszywy alarm. Z pomocą przychodzą takie techniki jak SIEM, SOAR czy EDR, łączące funkcje zarządzania informacjami i zdarzeniami w jeden system dający wgląd w bezpieczeństwo IT całego przedsiębiorstwa.

Ponieważ rozwiązania SIEM (SecurityInformation and Event Management) muszą radzić sobie z wielką liczbą zdarzeń bezpieczeństwa i informacji generowanych przez systemy UTM/NGFW/IDS//IPS, to ich dostawcy coraz częściej stawiają w swoich rozwiązaniach na maszynowe uczenie się i automatyzację procesów. Na potrzebę zwiększenia skuteczności, wydajności i spójności działań dotyczących reagowania na incydenty odpowiadają też wspomniane platformy orkiestracji i automatyzacji bezpieczeństwa – SOAR (Security Orchestration, Automation and Response).

– Dobrą praktyką w większych firmach jest delegowanie zespołu ekspertów bezpieczeństwa do analizy podejrzanych przypadków. Świetnie nadają się do tego narzędzia klasy EDR (Endpoint Detection & Response), zdobywające coraz większa popularność – mówi Paweł Jurek.

Przyznaje jednak, że na takie podejście mogą sobie pozwolić raczej większe przedsiębiorstwa, dysponujące szeroką kadrą o wysokich umiejętnościach. W mniejszych firmach podstawa to dobór sprawdzonych rozwiązań, ich właściwa konfiguracja oraz odpowiednie szkolenia pracowników.

Chociaż automatyzacja bardzo usprawnia proces reagowania na incydenty, to ostatnią instancją i tak pozostaje człowiek. Dlatego wzrasta rola specjalistów ds. cyberbezpieczeństwa, a tych w przedsiębiorstwach coraz bardziej brakuje. W badaniu firmy Vecto aż 52 proc. ankietowanych firm przyznało, że nie korzysta z ich usług w ogóle (rok wcześniej było to 46 proc.). Dlatego w kontekście bezpieczeństwa będzie rosła rola outsourcingu IT. Na polskim rynku działają już integratorzy, którzy – wcielając się w rolę MSSP – oferują na bazie takich rozwiązań, jak SIEM, SOAR czy EDR, własne zarządzane usługi ochronne, w tym pełne wsparcie SOC.

Na miarę możliwości i potrzeb klienta

Dobranie dla klienta systemu zabezpieczeń sieciowych, który sprawdzi się najlepiej w danym przypadku, nie jest łatwym zadaniem. Ten segment branży IT – jak żaden inny – cechuje bowiem wyjątkowa obfitość rozwiązań. Gdy każdy dostawca przedstawia swój produkt jako najlepszy, pewną pomocą mogą być niezależne raporty. Gorzej, jeśli przykładowo w Magicznym Kwadrancie Gartnera, wszyscy liczący się producenci są przedstawieni jako liderzy. Wtedy tego rodzaju zestawienia nie na wiele się zdają.

Zbudowanie systemu bezpieczeństwa sieciowego staje się trudniejsze o tyle, że problem nie dotyczy tylko tego, na jakich marek rozwiązania postawić, ale także ile ich powinno być i które warto ze sobą łączyć. Mniejsze firmy – ze względu na budżet, jakim dysponują, jak też ograniczone możliwości zarządzania systemem zabezpieczeń – będą się skłaniać do podejścia minimalistycznego, na przykład wdrożenie wyłącznie firewalla i ochrony urządzeń końcowych. Z kolei przedsiębiorstwa o większych możliwościach finansowych, nierzadko zobowiązane do zachowania zgodności z regulacjami branżowymi, będą dbać o swoje bezpieczeństwo sieciowe w sposób bardziej złożony. Efektem planu zastosowania wielu technik ochronnych będzie konieczność skorzystania z oferty więcej niż jednego producenta, bo żaden z nich nie dostarcza rozwiązań pokrywających wszystkie dziedziny. Wciąż jednak powinno się brać pod uwagę ograniczoną liczbę dostawców. A to dlatego, że wraz ze wzrostem złożoności systemu jego efektywność wcale nie rośnie proporcjonalnie. Nie jest bowiem prawdą, że więcej rozwiązań z definicji zapewnia większe bezpieczeństwo.

Zdaniem integratora

Tomasz Miklaszewski, prezes, Pancernik IT

Tomasz Miklaszewski, prezes, Pancernik IT Pandemia dała możliwość przetestowania systemów pracy zdalnej, w tym bezpiecznych połączeń typu VPN. Spowodowała ogromny wzrost sprzedaży laptopów, na poziomie nawet 2 tys. procent rok do roku. Tak duże zapotrzebowanie skutkuje wydłużeniem terminów realizacji zleceń i dużymi brakami, więc administratorzy w firmach są zmuszeni dopuścić do infrastruktury prywatne komputery pracowników. Ponieważ działy IT nie mają pełnej kontroli nad takim sprzętem, skutkuje to wzrostem liczby zagrożeń, jak włamania, wycieki danych czy infekcja złośliwym oprogramowaniem. Dlatego z pomocą integratorów pracownicy IT powinni cały czas podnosić swoje kompetencje. Niestety, podczas pandemii jest to utrudnione. Przykładowo, w 2020 roku musieliśmy odwołać kolejną edycję swojej konferencji, ograniczając się wyłącznie do kontaktu zdalnego, webinariów i szkoleń online.

Ostatecznie nie każdy klient musi korzystać z SOC-a i mieć narzędzia, takie jak SIEM czy SOAR. Bywa, że wydanie dużych pieniędzy na drogie i skomplikowane rozwiązanie może przynieść skutek przeciwny do zamierzonego. Gdy nie będzie ono właściwie wdrożone i używane, da jedynie złudne poczucie większego bezpieczeństwa, które w rzeczywistości zmaleje. Często dobrze zaprojektowany system chroniący sieć, bazujący na rozwiązaniach typu IPS/IDS, firewallach i – co ważne – właściwie skonstruowanych regułach polityki, może stanowić całkiem solidną linię obrony.

SASE połączy dwa światy

Transformacja cyfrowa wyprowadza użytkowników, urządzenia, aplikacje, usługi i dane poza centra danych przedsiębiorstw. Pandemia COVID-19 ten trend jeszcze bardziej przyśpieszyła. Odpowiedzią na potrzeby firm, których pracownicy chcą używać aplikacji w modelu SaaS oraz rozwijać swoje środowiska IT z wykorzystaniem chmury hybrydowej lub zasobów w wielu chmurach publicznych (multi-cloud), stała się technologia SD-WAN (programowo definiowanych sieci rozległych). Zaspokaja ona dążenie do łatwiejszego zarządzania wieloma rodzajami łączy WAN w celu poprawy wydajności aplikacji i podniesienia komfortu pracy użytkownika końcowego, ale także poziomu bezpieczeństwa.

– Obserwujemy również dużo szybszą migrację firm do chmury. Coraz częściej spotykamy środowiska hybrydowe, więc firmy szukają możliwości ich zabezpieczenia – mówi Tomasz Rot, dyrektor sprzedaży na Europę Środkowo-Wschodnią w Barracuda Networks. – Znakomicie spisują się tutaj rozwiązania typu SD-WAN, które pozwalają zapanować nad komunikacją nawet w najbardziej skomplikowanych środowiskach rozproszonych, obejmujących hybrydę sieci on-prem oraz infrastruktury w chmurach publicznych.

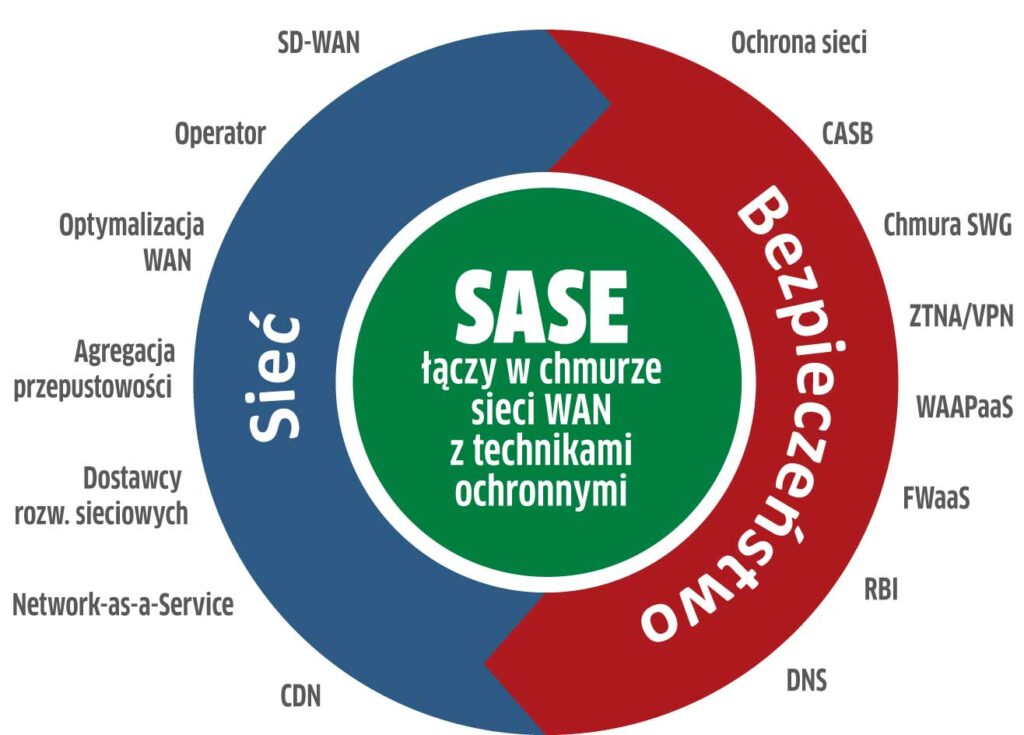

Chociaż dopiero od niedawna mamy w praktyce do czynienia z rozwiązaniami SD-WAN (dopiero w ostatnim roku zaczęło w Polsce przybywać wdrożeń i oferowanych usług), analitycy twierdzą, że powinniśmy zacząć oswajać się z kolejnym nowym pojęciem, które rozszerza SD-WAN o wiele aspektów bezpieczeństwa. Chodzi o SASE, czyli Secure Access ServiceEdge, o którym zrobiło się głośniej, gdy w swoim raporcie z sierpnia 2019 r. Gartner zdefiniował tym terminem framework łączący dwa światy: WAN i bezpieczeństwo. Celem jest dostarczenie przedsiębiorstwom architektury umożliwiającej bezpieczny dostęp do danych i aplikacji z dowolnego miejsca.

SASE łączy sieci rozległe z takimi technikami ochronnymi, jak: SWG (Secure Web Gateway), CASB (Cloud Access Security Broker), FWaaS (Firewall-as-a-Service), WAAPasS (Web Application and API Protection as a Service), ZTNA (Zero-Trust Network Access) czy RBI (RemoteBrowser Isolation). Wszystko po to, by zaspokajać dynamicznie zmieniające się potrzeby firm w zakresie bezpiecznego dostępu do zasobów sieci. Narzędzia SASE mają identyfikować wrażliwe dane oraz złośliwe oprogramowanie, odszyfrowywać przesyłane treści w tempie odpowiadającym szybkości łącza i stale monitorować sesje pod kątem poziomu ryzyka i zaufania.

Nowy framework obejmuje techniki wcześniej funkcjonujące oddzielnie. Ma być dostarczany za pośrednictwem chmury w modelu usługowym. W rezultacie, chociaż wielu producentów zapewnia większość funkcji niezbędnych dla SASE, to obecnie nieliczni są w stanie samodzielnie stworzyć pełną ofertę. Dlatego analitycy przewidują, że w tym powstającym segmencie rynku jego liderzy będą się rozwijać i wzmacniać swoją pozycję poprzez kolejne przejęcia. Szacują też, że do 2024 r. aż 40 proc. przedsiębiorstw na świecie będzie dysponować strategią wdrażania SASE.

Zdaniem specjalisty

Tomasz Rot, dyrektor sprzedaży na Europę Środkowo-Wschodnią, Barracuda Networks

Tomasz Rot, dyrektor sprzedaży na Europę Środkowo-Wschodnią, Barracuda Networks Zdecydowana większość udanych ataków rozpoczyna się od komunikacji mailowej. W wiadomości kierowanej do konkretnego bądź kilku użytkowników, zostaje przemycone złośliwe oprogramowanie, które otwiera atakującym drzwi do dalszych działań. Zdarza się, że atakujący wchodzą w posiadanie dostępu do konta jednego z użytkowników, a następnie, posługując się nim, kontynuują bardzo trudny do wykrycia atak. Dlatego bezpieczeństwo poczty powinno stanowić jeden z priorytetów. Z kolei praca zdalna to telekonferencje oraz znaczny wzrost wykorzystania usług chmurowych, co otwiera nowe wektory ataku. Ile firm w jakikolwiek sposób zabezpiecza pracę z najpopularniejszymi usługami chmurowymi, takimi jak Google Drive, OneDrive, Office 365 czy Salesforce?

Paweł Jurek, wicedyrektor ds. rozwoju, Dagma

Paweł Jurek, wicedyrektor ds. rozwoju, Dagma Pandemia nie wyeliminowała najbardziej powszechnych niedociągnięć, z którymi się spotykamy. Od dawna dużym wyzwaniem dla klientów jest właściwe zaprojektowanie architektury swoich zabezpieczeń i edukacja użytkowników. Klient może mieć szereg drogich rozwiązań, ale brakuje mu systematyczności w konfiguracji lub uzupełnianiu wiedzy pracowników. Dlatego naszą ofertę dystrybucyjną konsekwentnie uzupełniamy o dwa elementy. Pierwszy to usługi audytów, dzięki którym można ustalić, z jakimi niedociągnięciami w polityce bezpieczeństwa klient musi się zmierzyć, sprawdzić konfigurację działających rozwiązań oraz reakcje pracowników w testach socjotechnicznych. Drugi filar to szkolenia mające umożliwić klientowi wyciągnięcie maksimum korzyści z urządzeń i oprogramowania ochronnego, które zakupił.

Podobne artykuły

Prawo stwarza szansę dla integratorów

Przedsiębiorcy zgłaszają potrzebę i chęć współpracy z zewnętrznymi zaufanymi ekspertami, aby pokonać bariery i wdrożyć szyfrowanie w kluczowych dla swojego funkcjonowania obszarach.

SASE to przyszłość łączności i bezpieczeństwa

Odpowiedzią na postępujące rozproszenie danych i aplikacji, znajdujących się obecnie nie tylko w firmowej serwerowni, ale także w różnych usługach chmurowych, jest połączenie sieci i aspektów dotyczących bezpieczeństwa w pakiet rozwiązań o wspólnej nazwie SASE.

GenAI odmieni podejście do bezpieczeństwa

Zanim zespoły ds. bezpieczeństwa w pełni skorzystają z mechanizmów sztucznej inteligencji do obrony infrastruktury i zasobów, będą musiały mierzyć się z nowymi typami ataków, prowadzonych przez cyberprzestępców właśnie z jej użyciem.