N-able: nasz EDR alternatywą dla antywirusa

N-able EDR to kompleksowe rozwiązanie do wykrywania cyberzagrożeń w infrastrukturze IT oraz reagowania na nie. Zapewnia zaawansowane funkcje, takie jak zbieranie logów, automatyczne wykrywanie złośliwego kodu, analizowanie i raportowanie zdarzeń, a także zdalne zarządzanie urządzeniami.

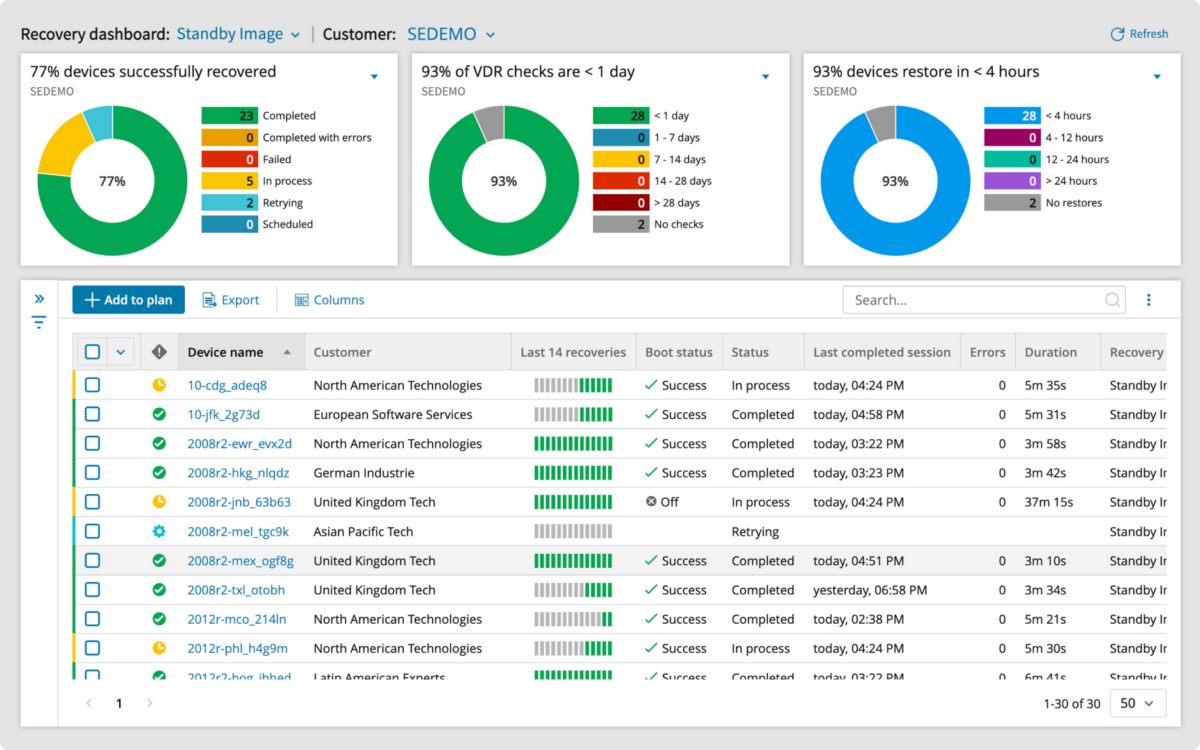

Przejrzysty interfejs oprogramowania N-able EDR ułatwia zrozumienie mechanizmu prowadzonego ataku.

Rozwiązania EDR (Endpoint Detection and Response) to jeden z kluczowych elementów, który powinien być obecny w firmowych strategiach cyberbezpieczeństwa. Dzięki tym narzędziom możliwe jest wykrywanie w czasie rzeczywistym zagrożeń i reagowanie na nie, co jest niezwykle ważne w obliczu coraz bardziej zaawansowanych i złożonych cyberataków. Jednym z czołowych dostawców rozwiązań EDR jest amerykańska firma N-able, która oferuje swoje narzędzia zarówno dla małych i średnich przedsiębiorstw, jak też dostawców usług zarządzanych (MSP).

N-able EDR działa na zasadzie ciągłego monitorowania i analizowania ruchu w sieci. Rozwiązanie to wykorzystuje zaawansowane algorytmy do analizy zachowania aplikacji oraz identyfikowania potencjalnych zagrożeń. Jeśli zostanie wykryte nietypowe zachowanie lub atak, N-able EDR natychmiastowo reaguje, blokując potencjalnie szkodliwe aplikacje lub wykonywanie podejrzanych czynności. Do ochrony wykorzystuje m.in. stworzone przez firmę SentinelOne platformy Singularity Control oraz Complete, które zapewniają funkcję firewalla, zdalnego wykonywania kodu, kwarantanny sieciowej oraz mechanizm ochrony przed włamaniami.

Rozwiązanie to zapewnia także zaawansowane funkcje śledzenia historii zdarzeń, analizy trendów i identyfikowania potencjalnych luk w zabezpieczeniach. N-able EDR umożliwia także zdalne zarządzanie urządzeniami końcowymi, co pozwala firmom na szybkie reagowanie w przypadku wykrycia zagrożenia. Funkcja wizualizacji aktywności zagrożeń przedstawia pełen łańcuch zdarzeń składających się na atak, co ułatwia szybkie zrozumienie jego kontekstu, pierwotną przyczynę oraz obecność ruchy bocznego (lateral movement).

Zautomatyzowana kontrola

Do analizy nowych wzorców zagrożeń rozwiązanie N-able EDR wykorzystuje wiele silników bazujących na sztucznej inteligencji. Mechanizmy uczenia maszynowego pozwalają w automatyczny sposób budować modele reagowania na nowe rodzaje zagrożeń lub nietypowe sytuacje. Takie podejście upraszcza również wykrywanie ataków przechowywanych wyłącznie w pamięci komputera, jak też przeprowadzanych z wykorzystaniem zaufanych plików systemu operacyjnego, niemożliwych do wykrycia za pomocą sygnatur.

N-able EDR chroni przed najnowszymi rodzajami zagrożeń bez konieczności oczekiwania na cykliczne skanowanie dysku komputera lub aktualizowania definicji złośliwego oprogramowania. Administratorzy mogą zdefiniować dodatkowe reguły bezpieczeństwa dla każdego z użytkowników, np. zablokować porty USB lub wykonywanie konkretnych rodzajów połączeń w sieci.

Możliwe jest również zautomatyzowanie blokowania wykrytych zagrożeń oraz innego podejrzanego kodu, w tym unieruchamianie procesów, przekazywanie kodu do kwarantanny oraz neutralizowanie ewentualnych wyrządzonych szkód. Dostępna jest też funkcja przywracania komputerów z systemem Windows do stanu sprzed ataku ransomware.

Wyłącznym dystrybutorem rozwiązań N-able w Polsce jest lubelska firma ed&r Polska.

Pięć technik atakowania, które mogą zostać zignorowane przez oprogramowanie antywirusowe, a są wykrywane przez narzędzia EDR

- Polimorficzne złośliwe oprogramowanie – Cyberprzestępcy wiedzą, że oprogramowanie antywirusowe bazuje głównie na sygnaturach znanego już wcześniej złośliwego kodu. Dlatego implementują w nim mechanizmy automatycznego modyfikowania kodu, przez co w znaczącym stopniu rośnie ryzyko, że taki kod nie zostanie wykryty przez antywirusa.

- Dokumenty z niespodzianką – Nieświadoma ofiara może być zaatakowana za pomocą jej własnych dokumentów, do których cyberprzestępcy dokleili złośliwy kod (np. JavaScript w plikach PDF, osadzone skrypty do wykonywania poleceń PowerShell w dokumentach Office itp.). Może to doprowadzić do ataku nie tylko na urządzenia końcowe, ale też inny sprzęt podłączony do sieci. Tymczasem oprogramowanie antywirusowe zazwyczaj skanuje tylko sam dokument, zaś nie analizuje działania złośliwego kodu, który za pomocą tego dokumentu jest uruchamiany.

- Pobieranie złośliwych plików przez przeglądarkę – Obecnie strony internetowe zawierają nawet kilkadziesiąt komponentów (np. skrypty wyświetlające reklamy) pochodzących z innych serwerów. Istnieje ryzyko, że taki obcy skrypt uruchomi pobieranie złośliwych plików, podczas gdy obecny w programie antywirusowym mechanizm badania reputacji strony nadal będzie traktował ją jako zaufaną.

- Ataki bezplikowe – Klasyczne oprogramowanie antywirusowe analizuje zawartość nieznanych plików. Dlatego coraz częściej cyberprzestępcy w mechanizmie prowadzenia ataku wykorzystują wbudowane w system operacyjny zaufane pliki. Mogą też użyć protokołu zdalnego pulpitu (RDP), który otwiera na maszynie port nasłuchujący, pozwalający na połączenie się z zewnątrz i przesłanie pliku ze złośliwym oprogramowaniem, zmianę zapisu w rejestrze lub kradzież danych.

- Ukrywanie złośliwego kodu – Cyberprzestępcy stosują wiele metod ukrywania złośliwego kodu, np. w środowisku sandbox, poprzez jego kompresję lub „oklejanie” dużą ilością kodu niewzbudzającego żadnych podejrzeń.

Kontakt dla partnerów:

Jakub Sieńko, dyrektor handlowy, ed&r Polska, jsienko@edr.pl.

Podobne artykuły

Intel ułatwia zabezpieczenie systemu Windows 11

Nietypowe działania cyberprzestępców wymagają nietypowych metod obrony. Aby skutecznie zabezpieczyć system IT konieczne okazało się wprowadzenie mechanizmów ochronnych także w sprzęcie. Wyzwanie to, we współpracy z Microsoftem, podjęła firma Intel.

Platforma cyberbezpieczeństwa dla dostawców usług

Acronis umożliwia partnerom MSP świadczenie zaawansowanych usług, których celem jest ochrona zasobów IT. Mogą zapewnić swoim klientom backup rozszerzony o przywracanie pracy po wystąpieniu awarii, zabezpieczenie EDR, likwidację źródeł wycieku wrażliwych danych i zarządzanie maszynami.

Cove Data Protection – ochrona danych w chmurze jako usługa

Świadczona przez firmę N-able usługa Cove Data Protection udostępnia użytkownikom wiele funkcji związanych z tworzeniem kopii zapasowych w chmurze z fizycznych i wirtualnych serwerów, stacji roboczych oraz środowiska Microsoft 365.