Jak zabezpieczać dane w kontekście RODO

Rozporządzenie, którego celem jest ujednolicenie zasad ochrony danych osobowych w krajach UE, zostało przygotowane w taki sposób, aby nie promować konkretnych rozwiązań czy producentów.

Takie podejście ustawodawcy ma spowodować, że zapisy dokumentu nie zdezaktualizują się w środowisku, w którym spektrum zagrożeń, a co za tym idzie środków do ochrony, ciągle się zmienia. Dlatego z punktu widzenia integratora i klienta ważny jest efekt końcowy, o którym ustawodawca wyraża się następująco: „(…) dane osobowe powinny być przetwarzane w sposób zapewniający im odpowiednie bezpieczeństwo i odpowiednią poufność, w tym ochronę przed nieuprawnionym dostępem do nich i do sprzętu służącego ich przetwarzaniu oraz przed nieuprawnionym korzystaniem z tych danych i z tego sprzętu”(motyw 39 w Preambule rozporządzenia).

Warto zastanowić się, co w tym kontekście dla konkretnej firmy oznacza sformułowanie „odpowiednie bezpieczeństwo”? Przede wszystkim trzeba założyć, że kluczowym wyzwaniem dla przedsiębiorstw jest bezpieczne przechowywanie danych osobowych. Do tego niezbędne są stabilne i wydajne serwery połączone z systemami gromadzenia, przesyłania i udostępniania danych, a także ich odtworzenia w przypadku awarii. Konieczna staje się wiedza o tym, jakie dane osobowe są wytwarzane oraz gdzie są one przechowywane. Z pomocą przychodzą nowoczesne rozwiązania zapewniające lokalizowanie, przeszukiwanie i monitorowanie danych osobowych znajdujących się w zasobach serwerowych oraz pamięci masowej. Zaawansowane raportowanie i wizualizacja umożliwiają zaś przedsiębiorcom zrozumienie tego, jakie dane przechowują i w jaki sposób są one wykorzystywane.

Z kolei podstawą bezpieczeństwa sieciowego są rozwiązania klasy NGFW/UTM. W tym przypadku wiele firm korzysta ze starych urządzeń, niemających aktualnych subskrypcji i zmuszających administratorów do stosowania ograniczonych polityk bezpieczeństwa. Trudno byłoby udowodnić, że taka infrastruktura zapewnia zgodność z nowymi przepisami. Warto szczególnie zwrócić uwagę na problem deszyfracji SSL, a więc element, bez którego ogromna część komunikacji pozostaje praktycznie bez kontroli. W zależności od szacowanego poziomu ryzyka rozwiązania NGFW/UTM warto uzupełnić o specjalistyczne systemy proxy dla ruchu http i https.

Ochronę przed nieznanymi zagrożeniami może znacząco podnieść zastosowanie systemów typu sandbox/ATP (razem z deszyfracją ruchu SSL). O kontrolę dostępu do sieci w warstwie fizycznej można zaś zadbać dzięki produktom typu Network Access Control (NAC). Przy czym skuteczna ochrona powinna być uzupełniona o cykliczny audyt polityk bezpieczeństwa oraz o analizę logów.

Kolejnym ważnym elementem jest ochrona stacji końcowych, szczególnie tych, które mają dostęp do danych poufnych. Współczesne rozwiązania łączą w sobie moduły, które nie tylko chronią przed znanymi i nieznanymi atakami, ale także zapewniają zgodność z regulacjami, wykrywają potencjalne anomalie i wycieki danych. Warto pamiętać, że podobne środki ochrony można zastosować w przypadku serwerów, również w środowiskach wirtualnych.

Przetwarzanie danych osobowych jest nieodłącznie związane z aplikacjami, gdzie interfejsem użytkownika jest zwykle przeglądarka internetowa. Niezależnie od tego, czy są one dostępne tylko wewnętrznie, czy również dla klientów – wymagają szczególnej ochrony. Zastosowanie rozwiązań Web Application Firewall (WAF) w znaczący sposób podnosi bezpieczeństwo aplikacji, równocześnie zapewniając ochronę przed atakami typu DDoS.

Istotnym obszarem bezpieczeństwa jest także zapewnienie odpowiedniego poziomu uwierzytelniania. Statyczne hasło nie jest już skutecznym zabezpieczeniem, szczególnie w przypadku celów administracyjnych oraz zdalnego dostępu. Odpowiednie w tej sytuacji są produkty zapewniające uwierzytelnianie i autoryzację w oparciu o hasła dynamiczne (tokeny) lub certyfikaty.

Niezależnie od tego, czy chodzi o stacje końcowe czy serwery, warto rozważyć szyfrowanie dysków i przenośnych mediów. Może to uchronić przed wyciekiem danych w przypadku fizycznej kradzieży sprzętu. Osobnym tematem jest też szyfrowanie i pseudonimizacja danych realizowana już na poziomie aplikacji. Z drugiej strony systemy typu Data Loss Prevention (DLP) mogą kontrolować różne kanały komunikacyjne i przeciwdziałać wyciekom poufnych informacji, zarówno na poziomie sieciowym, jak i urządzeń końcowych.

W większości przedsiębiorstw można znaleźć obszary, które wymagają poprawy, ale żaden pojedynczy produkt nie zapewni pełnej zgodności z rozporządzeniem. Dlatego, traktując RODO jako możliwość zwrócenia uwagi na problem zarządzania, audytowania i monitorowania infrastruktury IT, warto zaprezentować klientowi niezbędne rozwiązania z szerokiej gamy urządzeń dostępnych na rynku.

Podobne artykuły

Walka o najsłabsze ogniwo

Presja utrzymania zgodności z regulacjami, ochrona marki oraz własności intelektualnej skłaniają firmy do wdrażania rozwiązań do szyfrowania danych i ochrony przed ich wyciekiem.

Francuski łącznik: Kraków – Paryż – świat

Na początku lutego, a więc nieco rok po fuzji z Exclusive Networks, polski oddział zmienił nazwę na Exclusive Networks Poland (dotychczas Veracomp – Exclusive Networks). W ten sposób kończy się pierwszy, udany etap na drodze do globalnego rozwoju największego na polskim rynku IT dystrybutora VAD.

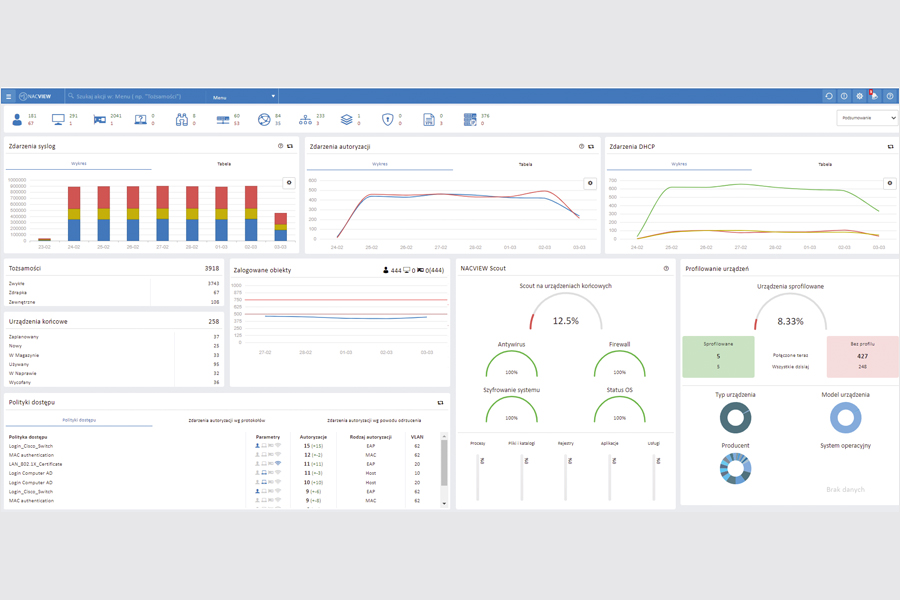

NACVIEW: dojrzały system NAC z Polski

NACVIEW to stworzony przez poznańską firmę Scan IT kompletny system NAC (Network Access Control), dostępny na rynku od blisko 10 lat. Pod względem funkcjonalności w pełni dorównuje podobnym systemom najbardziej znanych producentów.