Inteligentne AV, IoT, BYOD, cloud computing… Przyszłość to… dziś!

W październiku 2015 r. wszyscy „powróciliśmy do przyszłości” zaprezentowanej wiele lat temu w popularnej filmowej trylogii. Czy dziś wiemy już, jak wygląda perspektywa rozwoju cyfrowych zagrożeń? Czy naprawdę wiadomo, na co powinni być przygotowani członkowie zarządów i osoby odpowiedzialne za infrastrukturę IT w firmach?

Gdy skończysz czytać powyższy wstęp, w sieci pojawią

się cztery zupełnie nowe szkodliwe pliki! Nic dziwnego, że wraz ze wzrostem

liczby incydentów jesteśmy w końcu świadkami prawdziwego boomu na tematy

związane z bezpieczeństwem IT w polskich mediach. I to zarówno

w kontekście użytkowników domowych, jak też sieci firmowych. Ostatnie

ataki na LOT, Plus Bank, Warszawską Giełdę Papierów Wartościowych czy kampanie

mailowe hakerów wykorzystujących ransomware

– to tylko wybrane incydenty, które nie przeszły bez echa. Czy jednak

zwiększyło to czujność osób odpowiadających za zakupy rozwiązań antywirusowych?

Czy zarząd typowej polskiej firmy wie, z jakimi zagrożeniami może borykać

się jego dział IT i jaki wpływ na działanie przedsiębiorstwa mogą mieć

potencjalne ataki?

– Bardzo często osoby decydujące

o zakupach i budżetach działów IT nie zdają sobie sprawy, z czym

musi zmagać się administrator – mówi Łukasz Nowatkowski,

dyrektor techniczny G DATA Polska.

Podkreśla,

że często między pokoleniem tzw. szefów a szeregowych młodszych pracowników

istnieje przepaść technologiczna „nie do zasypania”. Młodzi pracownicy

korporacji korzystają ze skrzynek pocztowych oraz dysków w chmurze, także

na przenośnych urządzeniach prywatnych. Są też na bieżąco z różnymi

rodzajami komunikatorów. Dlatego problem BYOD w przedsiębiorstwach staje

się coraz poważniejszy.

Co oferujemy partnerom?

Program partnerski przewiduje wiele korzyści (głównie

finansowych), a także atrakcyjne rozwiązania umożliwiające szybki wzrost

firmom z branży informatycznej: sklepom, serwisom, integratorom, dostawcom

ISP czy lokalnym dystrybutorom.

Program partnerski G DATA przewiduje trzy poziomy

współpracy, dostosowane do potrzeb każdej firmy, która chce rozwijać kanał

sprzedaży wielokrotnie nagradzanych aplikacji antywrusowych wyprodukowanych

w Niemczech.

Głównym celem programu jest wsparcie firm, które

rozwijają się w zakresie świadczenia i sprzedaży usług oraz

oprogramowania zabezpieczającego dla biznesu, jak też klientów indywidualnych.

Każda firma, która chce przystąpić do programu, powinna złożyć wniosek na

stronie partner.gdata.pl i oczekiwać na kontakt ze strony opiekuna, który

przedstawi szczegółowe warunki współpracy.

Mobilne CRM to już norma, a bardzo często właśnie

w tych systemach znajduje się najcenniejszy zasób, a więc baza

klientów i zbierana przez lata wiedza. Zarządy muszą zdawać sobie sprawę,

że ich pracownicy mają w kieszeni informacje, które wpływają na wyniki

finansowe ich przedsiębiorstw. Powinny więc zadbać, by ta „kieszeń” była

odpowiednio chroniona – jak obrazowo ujmuje to Łukasz Nowatkowski.

Wyzwania, z którymi muszą poradzić sobie dziś firmy, to: ochrona danych

i walka z wyciekiem informacji, coraz łatwiejsze do przeprowadzenia

ataki, ochrona mobilnych końcówek w sieci firmowej, szkodliwe

oprogramowanie, luki w zainstalowanym oprogramowaniu.

Co oferujemy klientom końcowym?

• Kompleksowa ochrona stacji klienckich

Zabezpieczamy serwery i stacje robocze poprzez

wszechstronną ochronę proaktywną oraz jak najbardziej aktualne bazy sygnatur,

bez wpływu na wydajność chronionych urządzeń.

• Ochrona transakcji online

W 2015 r. aż cztery banki z Polski znalazły się na

liście dwudziestu najczęściej atakowanych instytucji finansowych na świecie.

Odpowiedzią na te problemy jest G DATA BankGuard 2.0.

• Ochrona poczty

AntiSpam

dla Exchange – moduł ochronny przeznaczony do serwerów Exchange, który

umożliwia centralne zarządzanie wtyczką do nich z obsługą białych

i czarnych list adresów e-mail oraz domen. Dodatkowy moduł G DATA

MailSecurity umożliwia ochronę antywirusową i antyspamową firmowej poczty

elektronicznej. Program działa jako brama chroniąca oraz sprawdzająca wszystkie

przychodzące i wychodzące wiadomości, chroniąc tym samym serwer pocztowy.

• Policy Management

G DATA oferuje moduł

PolicyManager, który zapewnia kontrolowanie dostępu pracowników do Internetu,

programów oraz zewnętrznych pamięci masowych. To minimalizuje ryzyko wycieku

informacji.

• Centralne zarządzanie

Przejrzysty interfejs umożliwiający łatwy dostęp do

niezbędnych informacji o administrowanej sieci. Katalog sprzętu

i oprogramowania wykorzystywanego na klientach w chronionej sieci.

Zdalne administrowanie z dowolnego miejsca dzięki MobileAdmin.

• Urządzenia mobilne bezpieczne z G DATA

Ulepszony moduł Mobile Device Management to bezpieczny

sposób integracji urządzeń mobilnych z systemami Android oraz iOS, jako

pełnoprawnych klientów w chronionej sieci. Użytkownik może liczyć na pełną

funkcjonalność poza strukturami sieci firmowej (przedstawiciele handlowi,

delegacje) oraz szyfrowanie komunikacji z wykorzystaniem G DATA Secure Chat.

Warto uczestniczyć w programie partnerskim G DATA ze

względu na:

• bonusy za

realizację planów sprzedaży,

• proste

i przejrzyste zasady,

• wsparcie

marketingowe oraz przed- i posprzedażowe,

• przypisanego

opiekuna służącego pomocą przy analizach specyfikacji przetargowych i

zapytaniach handlowych,

• udział

w imprezach, targach oraz szkoleniach,

• pakiet

oprogramowania NFR na własny użytek,

• programy

motywacyjne,

• materiały

marketingowe.

W pierwszej połowie bieżącego roku pracownicy G DATA

SecurityLabs odnotowali ponad 3 mln nowych zagrożeń. Co ciekawe,

specjaliści G DATA pierwszy raz od

2012 r. zaobserwowali wzrost aktywności hakerów wykorzystujących trojany

bankowe. Jak pokazuje raport „G DATA Malware Report H1/2015”, wśród dziesięciu

najpopularniejszych zagrożeń odnajdziemy na pierwszy rzut oka mało groźne

szkodniki typu adware oraz Potentially Unwanted Programs (PUP).

Z punktu widzenia

dużej korporacji straty poniesione w związku z mniejszą efektywnością

pracowników czy też oczyszczeniem końcówek ze szkodliwego oprogramowania mogą

być niebotyczne w skali roku. Jednak o wiele groźniejsze mogą okazać

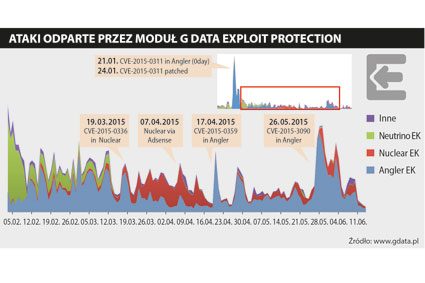

się luki w bezpieczeństwie nieaktualizowanego oprogramowania firmowego. Na

podziemnych forach internetowych, z których korzystają hakerzy

i cyberprzestępcy (nie należy stawiać znaku równości pomiędzy tymi dwoma

grupami), już kilka dni po wykryciu nowej luki w bezpieczeństwie da się

zaobserwować oferty sprzedaży specjalnych exploit kitów umożliwiających

przeprowadzenie ataku. I choć najczęściej dostawcy oprogramowania

przygotowują aktualizacje najpóźniej kilka dni po odkryciu podatności na

ingerencję z zewnątrz, nie rozwiązuje to problemu. Na statystycznym

firmowym komputerze znajdują się bowiem aż 74 różne aplikacje, co oznacza dla

działu IT wręcz syzyfową pracę. Gdy administrator kończy aktualizować ostatnią

aplikację w kolejce, na jego interwencję od dawna czeka kolejna,

zainstalowana na jednym z kilkudziesięciu, kilkuset, a może nawet

kilku tysięcy stacji roboczych…

Więcej informacji na stronie www.gdata.pl.

G DATA Malware Report H1/2015

jest dostępny pod adresem http://goo.gl/x5nX3b.

Podobne artykuły

G DATA: szkolenia zamiast krytyki

Faktem jest, że użytkownicy stanowią najsłabsze ogniwo w systemie bezpieczeństwa IT, ale na ich usprawiedliwienie przemawia to, iż bardzo rzadko są szkoleni pod tym kątem we właściwy sposób. Wyzwanie polegające na zmianie tej sytuacji podjęła G DATA.

Orange 5G: technologia, która wiele zmienia

Technologia 4G miała przede wszystkim poprawić komunikację między poszczególnymi osobami korzystającymi z sieci komórkowych. Tymczasem 5G ma inne zadanie.

Channel Master 2024: zdobywcy certyfikatów!

Procedurę certyfikacji Channel Master, przeprowadzoną zgodnie z wytycznymi od integratorów IT, w tym roku pozytywnie przeszło piętnastu producentów. Certyfikat stanowi dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz o rozwój ekosystemu partnerskiego.