BYOD wymusza mobilne bezpieczeństwo

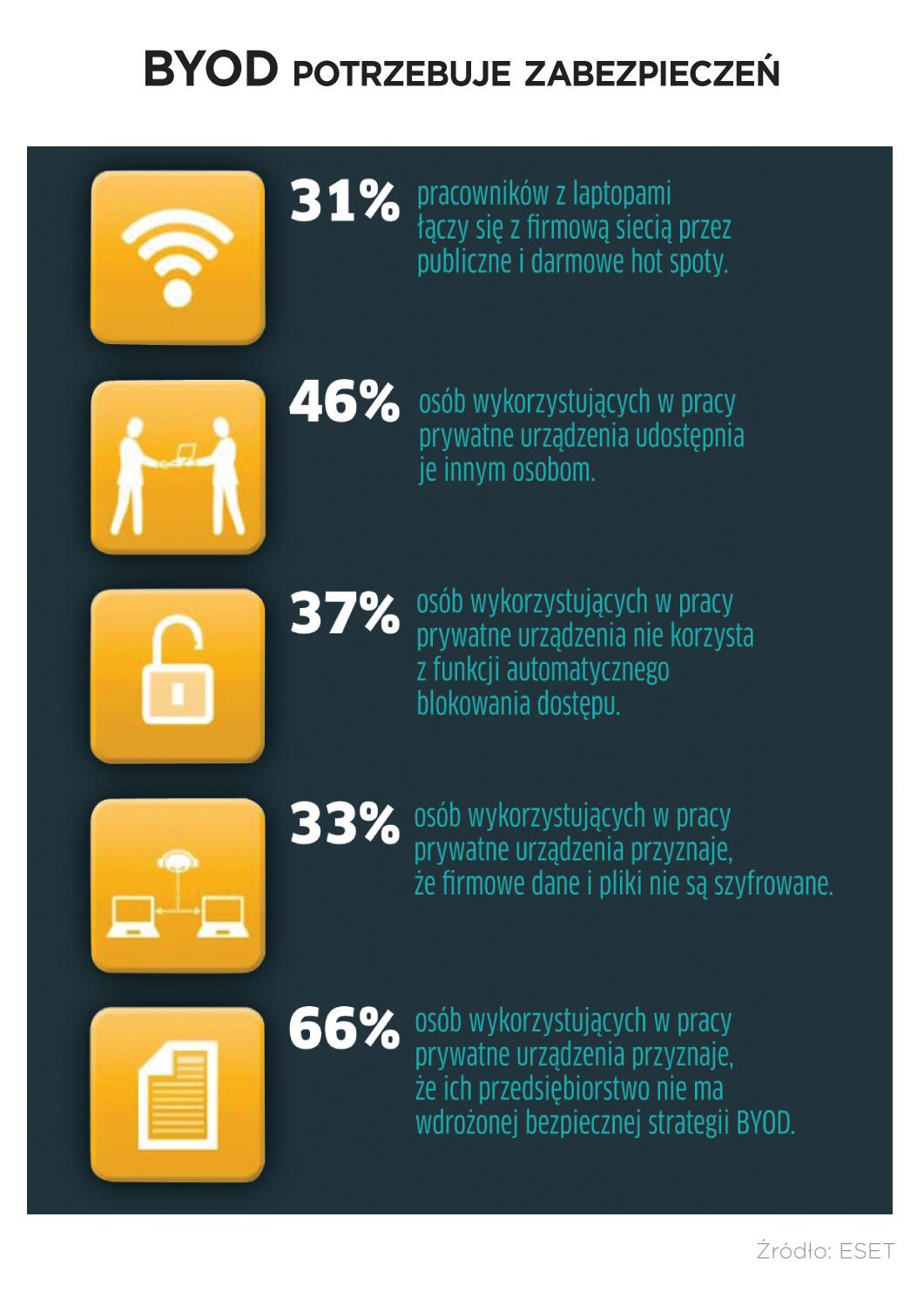

Według wielu raportów incydenty związane z urządzeniami mobilnymi to obecnie największe zagrożenie dla bezpieczeństwa informatycznego firmy. Jakie środki ochrony można zaoferować klientom, aby rozwiązać problemy z podatnymi na przejęcie firmowymi danymi dostępnymi za pomocą sprzętu przenośnego? Jak można pomóc w zapanowaniu nad coraz większą liczbą prywatnych urządzeń w firmie?

Przez lata działy IT w firmach pracowały nad tym, żeby mieć wszystko pod kontrolą, móc łatwo zarządzać urządzeniami końcowymi, którymi były zestandaryzowane komputery i zestawy oprogramowania, i zabezpieczać je. Ale ta idylla się skończyła. Teraz sen z powiek spędza im chaos, jaki niesie ze sobą tzw. konsumeryzacja IT, polegająca na wykorzystaniu przez pracowników własnego sprzętu do zadań służbowych. W dodatku sprzętu najróżniejszego, bo trend BYOD (Bring Your Own Device) zakłada, że to pracownik decyduje, jakimi urządzeniami się posługuje.

Konsumeryzacja IT w oczywisty sposób wiąże się z mobilnością, bo tego typu urządzeń dotyczy. A mobilna praca zaczyna w firmach dominować.

Według raportu Cisco „Trend BYOD: ujęcie globalne” praca poza siedzibą firmy jest dziś standardem wśród pracowników biurowych. 47 proc. ankietowanych ma oficjalnie status „pracowników mobilnych”. Ale aż 60 proc. badanych korzysta z urządzenia mobilnego w swojej pracy. Zazwyczaj używanie tych dodatkowych narzędzi stanowi własną inicjatywę pracowników. Nawet jeśli oficjalnie nie potrzebują do wypełniania obowiązków urządzeń przenośnych, włączają mobilność do metod swojej codziennej pracy. A firmowi informatycy im to ułatwiają. Tym samym działy IT, a wraz z nimi dostawcy rozwiązań zabezpieczających, muszą pogodzić się z faktem, że trend BYOD jest nie do zatrzymania. Jeśli do zarządów firm przemawia tylko pieniądz, to konsumeryzacja IT mówi do nich właśnie tym językiem, obiecując optymalizację kosztów i zwiększenie wydajności pracowników. W raporcie firmy doradczej PwC stwierdza się: „organizacje, które zastosowały BYOD, odnotowały zwiększenie produktywności i retencji pracowników, wzrost mobilności, bardziej elastyczne środowisko pracy i większą wartość IT dla biznesu”. Takich wniosków jest więcej. Wspomniany raport Cisco mówi, że pracownikom podoba się trend BYOD, ponieważ daje im wolność wyboru urządzenia, aplikacji i możliwość łączenia życia zawodowego i prywatnego. Twórczą korzyścią z tego zjawiska jest innowacyjność pracowników. Pozwalając pracownikom decydować o tym, jak, kiedy i za pomocą jakich narzędzi wykonują pracę, pracodawcy mogą odblokować ich potencjał.

Nowy obszar rynku zabezpieczeń

Mobilność i trend BYOD oznaczają nowe oczekiwania wobec systemów zabezpieczeń i zarządzania urządzeniami końcowymi. W rezultacie powstaje nowy obszar rynku zabezpieczeń. A to – co najważniejsze dla integratorów – wiąże się ze zwiększeniem wydatków nie tylko na zapewnienie bezpieczeństwa, ale także na instalację sieci bezprzewodowych, ponieważ pracownicy z nich właśnie będą korzystać, by podłączać do firmowej sieci swoje telefony i tablety oraz komputery – w znakomitej większości przypadków – przenośne.

Z tego powodu firmy powinny rozważnie podchodzić do wdrożenia sieci bezprzewodowej i zweryfikować stan bezpieczeństwa infrastruktury WiFi, z której już korzystają urządzenia mobilne, a w razie potrzeby ją udoskonalić.

– W praktyce zdarza się, że firmy, aby zapewnić smarfonom i tabletom dostęp do systemu informatycznego, szybko i byle jak uruchamiają sieć bezprzewodową. Stwarza to dodatkowe zagrożenie nieuprawnionym dostępem do sieci firmowej. Podobnie sytuacja wygląda ze zdalnym dostępem do sieci firmowej np. pracowników w podróży – przestrzega Mariusz Stawowski, dyrektor Działu Usług Profesjonalnych Clico.

Jak więc uniknąć zagrożeń i zapewnić, by dane na urządzeniach mobilnych były bezpieczne? Przede wszystkim potrzebna jest systematycznie uzupełniana wiedza, co się na nich znajduje i jak powinno się zarządzać dostępem do nich.

– Musimy mieć świadomość, jakie dane są przechowywane na urządzeniu, musimy wiedzieć, jak długo mogą się na nim znajdować. Ważne jest też, czy dane są dostępne na urządzeniu tylko gdy jest ono w stanie online, czy są też w jakiś sposób buforowane do częstego użytkowania. No i oczywiście musimy mieć możliwość zdalnego usunięcia informacji w przypadku kradzieży lub zgubienia sprzętu – wylicza Krzysztof Wójtowicz, dyrektor zarządzający polskim oddziałem Check Point Software Technologies.

Taki zakres kontroli i wiele dodatkowych funkcji zapewniają systemy MDM (Mobile Device Management). Pozwalają wymusić uruchomienie na urządzeniu przenośnym profilu bezpieczeństwa, zgodnego z polityką bezpieczeństwa firmy. Mogą np. spowodować zabezpieczenie urządzenia hasłem, usunąć niedozwolone oprogramowanie i zainstalować wymagane, zablokować lub uruchomić konkretne funkcje (np. lokalizacji), czy zdalnie usunąć dane z urządzenia. Według Gartnera liderami rynku takich systemów są firmy: AirWatch, MobileIron, Citrix, SAP, Good Technology i Fiberlink. W tej branży działa też polska firma FancyFon.

Na laptopie czy tablecie należącym do pracownika znajduje się wiele firmowych aplikacji i danych przemieszanych z prywatnymi zasobami. Rozwiązania MDM podchodzą do problemu całościowo, narzucając politykę bezpieczeństwa w stosunku do całego urządzenia. Powstają też rozwiązania tworzące bezpieczne kontenery na firmowe dane w mobilnych urządzeniach, które są skutecznym i mniej inwazyjnym rozwiązaniem z punktu widzenia użytkownika. Chronią jedynie służbowe dane i uniemożliwiają dostęp do nich nieautoryzowanym aplikacjom. Dzięki odizolowaniu i szyfrowaniu danych, a także zablokowaniu dostępu do nich dla aplikacji zewnętrznych, można zapewnić służbowym informacjom bezpieczeństwo nawet w przypadku, gdy na danym urządzeniu znajdują się aplikacje nieznanego pochodzenia. Tego typu rozwiązania są zbliżone do koncepcji wirtualnych pulpitów, także wprowadzanej w środowisku BYOD.

– BYOD jest szansą dla VAR-ów, którzy potrafią wykorzystać swoją wiedzę na styku rozwiązań sieciowych i zapewniających bezpieczeństwo. Mogą nie tylko sprzedawać kolejne „pudełka”, ale też dostarczyć klientowi wiele wysokomarżowych usług – twierdzi Marcin Ścieślicki, Business Development Manager HP Networking w polskim oddziale HP.

Jego zdaniem klienci są już na to gotowi, a w większości polskich przedsiębiorstw procesy konsumeryzacji i BYOD, które najpierw objęły poziom zarządu, z coraz większą prędkością schodzą na kolejne, niższe szczeble.

Fizyczna strata wciąż najdotkliwsza

Rośnie liczba mobilnych zagrożeń, przybywa złośliwego oprogramowania – najwięcej dla najpopularniejszej i jednocześnie najsłabiej zabezpieczonej platformy, jaką jest Android. W 2012 roku udokumentowano już istnienie pierwszego botnetu dla tej platformy.

Mariusz Kochański

dyrektor działu systemów sieciowych w Veracompie

Co prawda dzięki BYOD maleją wydatki na infrastrukturę terminalową (komputery, tablety, smartfony), ale jest to tylko część kosztów IT. Brak możliwości „twardej” ingerencji w terminal użytkownika, np. odebranie go w momencie rozwiązania umowy o pracę, oznacza konieczność analizy sposobu zapewnienia bezpieczeństwa danym firmowym przechowywanym na takim urządzeniu oraz – co najważniejsze – ochrony cyfrowej tożsamości samego użytkownika.

Jednak, chociaż zwiększa się liczba wirusów i ataków na urządzenia mobilne przeprowadzanych przez sieć, to wciąż najpoważniejszym zagrożeniem dla wrażliwych informacji przechowywanych na laptopach, tabletach czy smartfonach jest fizyczna utrata urządzenia z powodu kradzieży bądź zaniedbań użytkowników (żeby ukazać skalę zjawiska, najczęściej przywołuje się słynne już dane: 900 laptopów kradzionych tygodniowo na londyńskim lotnisku Heathrow).

Badanie Ponemon Institute opublikowane w raporcie „Cost of a Lost Laptop” pokazuje, że średnia strata wynikająca z kradzieży korporacyjnego laptopa wynosi 49?246 dol. Nie trzeba dodawać, że koszty sprzętu i oprogramowania to niemal nieliczący się procent tej sumy. Dlatego tak ważne jest zabezpieczenie się przed konsekwencjami utraty urządzenia mobilnego, a tak naprawdę przechowywanych w nim danych. To samo dotyczy nośników danych – pendrive’ów i dysków zewnętrznych.

Na rynku nie brakuje rozwiązań chroniących laptopy przed kradzieżą. Od najtańszych stalowych linek przez mniej lub bardziej wyrafinowane rozwiązania z zamkami szyfrowymi, alarmami, czujnikami ruchu aż po lokalizację GPS. Jednak do najlepszych zabezpieczeń danych na laptopach i przenośnych nośnikach należy ich szyfrowanie. Na rynku oferowany jest sprzęt i oprogramowanie szyfrujące oraz tzw. bezpieczne nośniki.

Rozwiązania typu Full Disk Encryption (FDE) mogą być dobrym zabezpieczeniem przed utratą poufnych danych w wyniku kradzieży firmowego sprzętu przenośnego. Wśród wiodących komercyjnych rozwiązań FDE są m.in.: Check Point Full Disk Encryption, McAfee Endpoint Encryption, Microsoft BitLocker, Sophos SafeGuard Enterprise i Symantec Disk Encryption. Komercyjne produkty FDE oferują najczęściej centralne zarządzanie przy użyciu konsoli, umożliwiając zdalne wprowadzanie i zmienianie polityk bezpieczeństwa na urządzeniach pracowników.

Maciej Flak

menedżer ds. sprzedaży rozwiązań Enterprise Networking i Security, Cisco Systems

Kluczowym elementem wprowadzenia BYOD w przedsiębiorstwie jest znalezienie kompromisu między interesami pracodawcy, który ponosi ryzyko związane z dołączeniem do firmowej infrastruktury prywatnego urządzenia, i pracownika, który będzie mógł korzystać z najlepszego z jego perspektywy narzędzia pracy. Właściciel takiego laptopa, tabletu lub smartfonu musi być gotowy na oddanie części kontroli nad nim, jeżeli będzie chciał korzystać z zasobów sieci wewnętrznej firmy.

Główni producenci systemów ochrony urządzeń mobilnych oraz ich dystrybutorzy na polskim rynku

Systemy MDM

AirWatch: EMS Partner

Citrix: Arrow ECS, Computerlinks

SAP: sprzedaż bezpośrednia

FancyFon: sprzedaż bezpośrednia

Szyfrowanie danych

certgate: AB

Check Point: Clico, RRC

DataLocker: EPA Systemy

Imation/IronKey: Action, Alstor, Diskus, Veracomp

McAfee: ABC Data, Arrow ECS

SafeNet: Clico

Sophos: Sun Capital, Veracomp

Symantec: ABC Data, Arrow ECS, Tech Data

Thales: Clico

WinMagic: Dagma

Podobne artykuły

Proget Software: dojrzałe rozwiązanie EMM

Polscy programiści z Proget Software opracowali nowoczesny system klasy EMM do zarządzania urządzeniami mobilnymi w przedsiębiorstwach i ochrony zgromadzonych na nich danych, zgodnie z przyjętymi regułami polityki bezpieczeństwa.

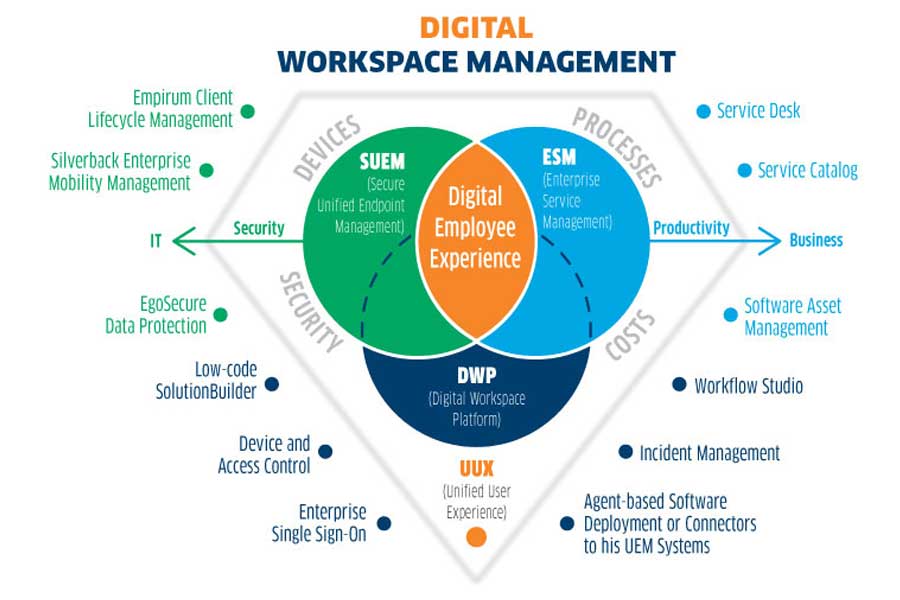

Pełna ochrona z Matrix42

Nigdy wcześniej stwierdzenie, że rzeczywistość biznesowa postawiła przed administratorami IT ogromne wyzwania, nie było tak prawdziwe i tak istotne, jak obecnie. Są one związane z bezpieczeństwem infrastruktury sieciowej, ale też urządzeń końcowych – stacjonarnych i mobilnych.

UEM, czyli najwyższy czas na unifikację

Dostawcy rozwiązań teleinformatycznych bardzo często dążą do integracji systemów. Z taką sytuacją mamy do czynienia w segmencie produktów do zarządzania urządzeniami końcowymi.