Arbor Networks obala mity na temat DDoS

Obrona przedsiębiorstw przed DDoS nigdy nie była łatwym zadaniem, ale obecnie cyberprzestępcy jeszcze bardziej ją utrudnili.

Media coraz częściej donoszą o atakach DDoS dokonywanych przez Internet. Chociaż wszyscy są świadomi skali zagrożeń, wciąż wielu firmowych specjalistów ds. bezpieczeństwa uważa, że rozwiązania chroniące przed tego typu atakami, jakie wdrożono kilka lat temu, nadal są skuteczne. Taki pogląd to igranie z ogniem. Pora obalić mity narosłe wokół DDoS.

Mit 1: Wystarczą firewalle, rozwiązania IPS i CDN

Ewolucja infrastruktury IT i coraz powszechniejsze wykorzystanie zewnętrznych platform bazujących na chmurze obliczeniowej sprawiły, że coraz trudniej określić granice złożonego środowiska IT. Mimo to tradycyjne „graniczne” rozwiązania zabezpieczające, takie jak firewalle i IDS/IPS, nadal tworzą podstawę ochrony sieciowej. Ponieważ urządzenia te przeprowadzają kontrolę połączeń sieciowych (stateful inspection), same są narażone na pewne rodzaje ataków DDoS, co jeszcze bardziej komplikuje sprawę.

Panuje też przekonanie, że rozwiązania typu Content Delivery Network skutecznie zabezpieczają przed atakami DDoS. W rzeczywistości CDN w niewielkim stopniu przeciwdziała DDoS, a absorbując wielkie ilości danych, często przepuszcza atak. Dodatkowo większość bazujących na CDN zabezpieczeń antyDDoS skupia się na absorbowaniu ataków HTTP/ HTTPS, ignorując pozostałe, w tym bardzo powszechne ataki wzmacniania NTP/DNS.

Mit 2: Wystarczy jedna warstwa ochrony antyDDoS

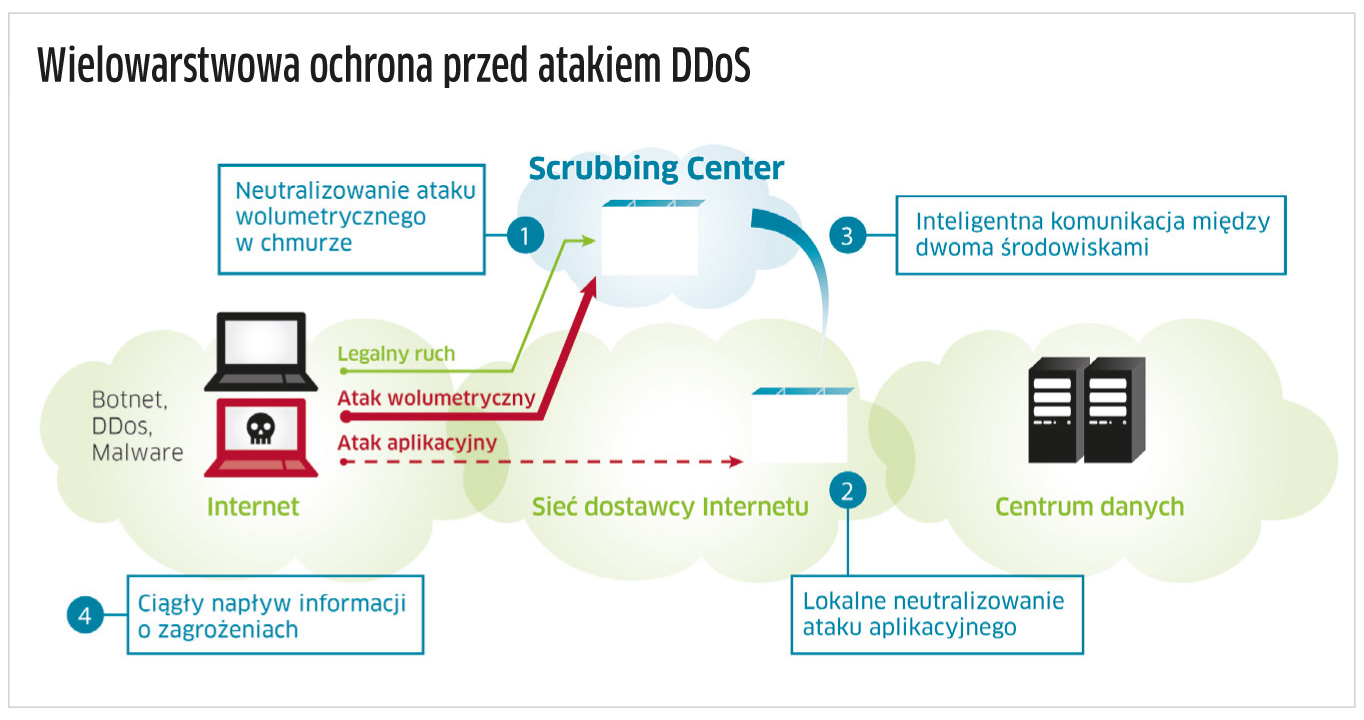

Ponieważ dzisiejsze ataki DDoS są dynamiczną kombinacją ataków wolumetrycznych (typu TCP state exhaustion) oraz aplikacyjnych, najskuteczniejsze metody ich zwalczania polegają na stworzeniu ochrony warstwowej.

Najlepszym miejscem do zatrzymania dużego, zalewającego pakietami ataku jest chmura dostawcy Internetu (w której DDoS zostanie zneutralizowany zanim osiągnie łącze klienta) oraz lokalne (on-premise) systemy antyDDoS. Z kolei miejscem, w którym powinny być neutralizowane trudne do wykrycia ataki aplikacyjne, jest infrastruktura klienta. Kluczowe w walce z dynamicznymi, wielokierunkowymi atakami DDoS jest więc zapewnienie inteligentnej komunikacji między tymi dwiema warstwami, wspartej najaktualniejszymi informacjami o zagrożeniach.

Niestety wiele przedsiębiorstw ogranicza się do jednej warstwy obrony przed DDoS, przez co nie są chronione w wystarczającym stopniu.

Mit 3: Nie będziemy celem, więc można zaryzykować

Wzrost liczby ataków DDoS jest spowodowany dwoma czynnikami. Pierwszy to łatwość ich przeprowadzenia, drugi – coraz większa liczba motywów ich dokonywania. Dziś każdy może po prostu pobrać za darmo narzędzie do samodzielnego wykonania DDoS albo zapłacić niewielką sumę tym, którzy taki atak oferują w formie usługi. Cena może wynosić zaledwie kilkaset złotych, a atak może przynieść ofierze straty liczone w dziesiątkach milionów złotych. Motywów ataków DDoS jest wiele, nie ograniczają się już do finansowych zysków i akcji wrogich firm.

Obecnie zaszkodzić może ktoś, kto nie zgadza się z naszymi poglądami czy politycznymi przekonaniami. Wystarczy, że użyje jednego z wielu narzędzi lub usług. Co więcej, jeśli usługi firmy działają we współdzielonym środowisku chmury, wcale nie musi być ona celem ataku DDoS, by odczuć jego skutki.

Mit 4: Konsekwencje ataku nie uzasadniają kosztów ochrony

Następstwa ataku mogą być natychmiastowe i dotkliwe. Jednak wiele przedsiębiorstw nie przeprowadza analiz ryzyka i metod przeciwdziałania, które pomogłyby uzasadnić zakup zaawansowanego rozwiązania antyDDoS. Oczywiście, ocena wpływu przestoju na przychody nie jest niczym skomplikowanym, ale czy obejmuje wszystkie straty, jakie przyniesie przedsiębiorstwu atak DDoS?

Jest wiele pośrednich kosztów, które zwykle się ignoruje, takich jak: kary związane z niedotrzymaniem SLA, koszty prawne i wydatki na PR mający zredukować straty wizerunkowe, odpływ klientów itp. Zdarzały się przypadki, że z powodu złego przygotowania firmy do obrony przed atakami DDoS i innymi zagrożeniami doszło do zwolnień w jej zarządzie.

Mit 5: DDoS nie są zaawansowanymi atakami

Rzeczywiście, z technicznego punktu widzenia ataki DDoS mogą nie być uważane za zaawansowane. Jednak ostatnie analizy botnetów wykazały, że są one ściśle powiązane z przestępczymi działaniami wykorzystującymi zaawansowane zagrożenia oparte na malware czy RAT (RemoteAccess Trojan).

Udokumentowano np. przypadki, gdy DDoS były używane podczas:

– wstępnego, rozpoznawczego etapu, który miał służyć sprawdzeniu zdolności przedsiębiorstwa do reagowania na pewnego rodzaju zagrożenia,

– etapu dostarczania bądź uzbrajania malware – do przepełniania logów rozwiązań ochronnych, aby znacznie utrudnić odnalezienie śladów wprowadzonego do systemu złośliwego kodu,

– etapu wykradania danych – DDoS był elementem dywersji.

Dlatego trzeba sobie zadać pytanie: czy ostatni atak DDoS, jakiego doświadczyliśmy, był odosobnionym przypadkiem, czy może jednym z elementów zaawansowanego ataku wymierzonego w przedsiębiorstwo? Aby zwiększyć szanse na prawidłową odpowiedź i odkryć pierwsze symptomy zagrożenia (jeszcze zanim dojdzie do poważnych szkód), warto skorzystać z globalnej usługi proaktywnego śledzenia zagrożeń.

Arbor Networks– wielowarstwowa ochrona antyDDoS

Korzystanie z tradycyjnych rozwiązań bezpieczeństwa (takich jak firewallei IPS) bądź zakładanie, że firma nie będzie celem cyberprzestępców to narażanie jej na olbrzymie ryzyko. Czy przedsiębiorstwo stać na to, by krytyczne aplikacje przestały być dostępne? Czy da radę ponieść koszty wycieku tysięcy wrażliwych danych jego klientów? Odpowiedzią na te pytania powinno być zintegrowane, wielowarstwowe podejście do ochrony przed DDoS. Arbor Networks oferuje kompleksowy zestaw produktów i usług antyDDoS. Nad skutecznym funkcjonowaniem systemów producenta czuwa zespół Arbor Security Engineering and Response Team, wykorzystujący partnerstwo z większością światowych dostawców Internetu umożliwiające uzyskiwanie szczegółowego obrazu globalnych zagrożeń. Działalność ASERT przynosi klientom Arbor wiele korzyści w ramach Active Threat Level Analysis System (patrz: schemat powyżej).

Arbor udostępnia ujednoliconą i sprawdzoną ochronę przed cyberatakami. Wchodzące w skład oferty producenta rozwiązanie Pravail APS zapewnia wykrywanie anomalii w sieci. Dzięki zintegrowaniu z systemem zarządzania zagrożeniami ATLAS Intelligence Feed skutecznie identyfikuje oraz powstrzymuje ataki DDoS, zarówno sieciowe, jak i aplikacyjne. Pravail APS (on premise) charakteryzuje się elastycznymi opcjami wdrożenia (na ścieżce ruchu lub w trybie bypass).

Z kolei Arbor Peakflow to rozwiązanie ochrony antyDDoS typu out of band, stosowane w sieciach operatorskich, polecane dostawcom Internetu, firmom świadczącym usługi chmurowe itp. Wykorzystuje analizę informacji o przepływach (flows) z urządzeń sieciowych oraz ściśle współpracuje z systemem ATLAS.

Producent oferuje także platformę Arbor Cloud, która zapewnia usługi ochrony i czyszczenia ruchu „na żądanie” (scrubbing), w momencie wykrycia ataku na zasoby klienta, takie jak łącza, usługi oraz aplikacje.

Dodatkowe informacje:

Mariusz Bajgrowicz,

Regional Sales Director, Zycko Polska,

Artykuł powstał we współpracy z firmami Arbor Networks i Zycko Polska.

Podobne artykuły

Urzędy, szkoły, szpitale: dużo polityki, mało bezpieczeństwa

Cyberataki, na które narażone są instytucje publiczne mają swoją specyfikę. Do ochrony tych podmiotów służą podobne narzędzia jak do zabezpieczania firm, ale sposób podejścia do ich sprzedaży, wdrażania i użytkowania znacznie się różni. Duże znaczenie mają też szeroko rozumiane aspekty polityczne i związana z nimi skala odpowiedzialności.

Kreatywność przestępców nie zna granic

Żyjemy pod ciągłym ostrzałem ze strony cyberprzestępców, chociaż nie zdajemy sobie z tego sprawy. Praktycznie każdego dnia wszystkie podłączone do Internetu urządzenia są sprawdzane przez automaty poszukujące luk w ich ochronie

Co warto wiedzieć o atakach DDoS na aplikacje

Ataki DDoS stanowią coraz większe zagrożenie. Ich przeprowadzenie może zainicjować każdy i każdy może stać się ich ofiarą. Dla cyberprzestępców stały się prawdziwym i niestety bardzo dochodowym biznesem.