Antywirusy dla biznesu i…centrów danych

G DATA Software jest producentem rozwiązań ochronnych z ponad 30-letnim doświadczeniem. Antywirusy tego producenta z rodziny Business zabezpieczają sieci każdej wielkości, obejmujące nawet kilka tysięcy użytkowników. Można je dowolnie modyfikować i dostosowywać do specyficznych wymagań klientów końcowych.

Oprogramowanie firmy G DATA zostało zaprojektowane tak, aby w jak najprostszy i najszybszy sposób mogli korzystać z niego użytkownicy. Ale ma ono wiele zalet także z punktu widzenia partnerów. Aby zainstalować zarówno oprogramowanie klienckie, jak i konsolę zarządzającą G DATA, wystarczy wykonać kilka kliknięć. Intuicyjny kreator instalacji zapewnia szybkie i bezproblemowe przeprowadzenie wdrożenia nawet w heterogenicznej sieci. Podobnie proste jest zarządzanie – wszystkie opcje administrator odnajdzie w jednym interfejsie użytkownika, co zapewnia dużą oszczędność czasu i pieniędzy. Osoby zarządzające infrastrukturą IT w dużych korporacjach mają zagwarantowany stały podgląd statusu chronionej sieci. Pomaga w tym intuicyjny interfejs zapewniający wszelkie istotne informacje wraz z podpowiedziami kontekstowymi.

Antywirusowy pakiet G DATA Business ma konstrukcję modułową, dzięki czemu można dostosować go do indywidualnych wymagań klienta. Do dyspozycji są m.in. moduły do zarządzania siecią (monitoring szerokiej gamy urządzeń i usług – od drukarek po serwery), wymuszania aktualizacji (łatania luk w zakresie bezpieczeństwa w wykorzystywanym w firmie oprogramowaniu), ochrony firmowej poczty (wykrywania złośliwych załączników), a także backupu (ochrony przed ransomware’em).

Ochrona także dla serwerów

Zapewniana przez rozwiązania G DATAochrona w czasie rzeczywistym nie jest ograniczona jedynie do modułów zabezpieczających po stronie klienta. Ruch internetowy może być dodatkowo skanowany przed dotarciem do urządzenia końcowego. Dlatego producent oferuje opcjonalne moduły ochronne instalowane na serwerach.

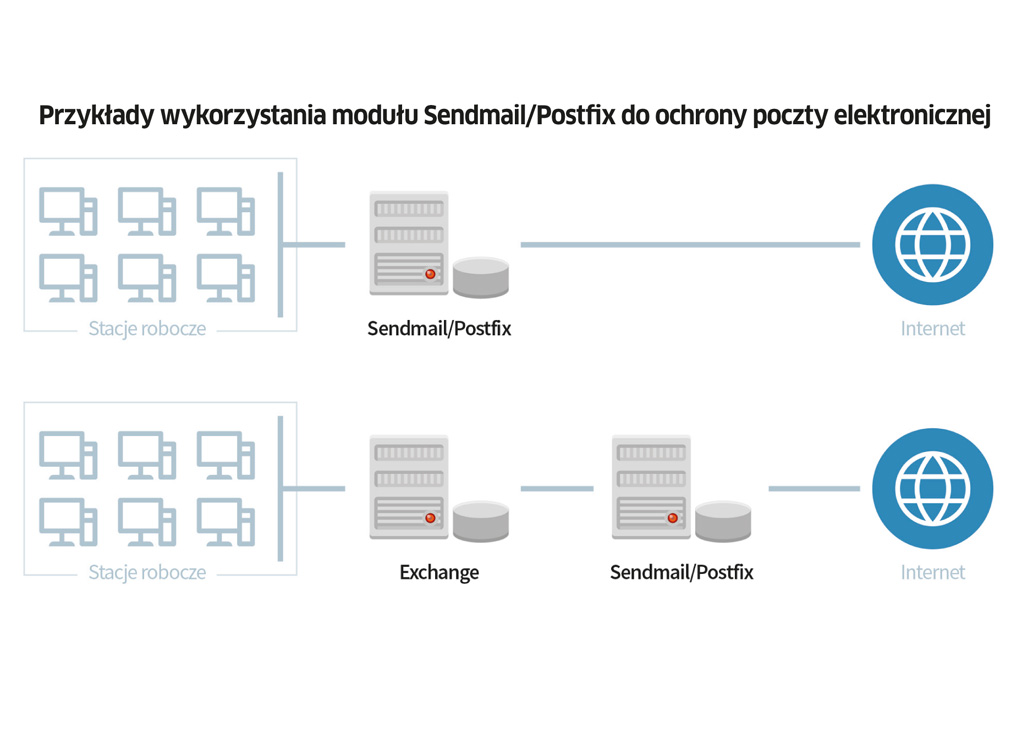

Szczególnie warty uwagi w ofercie G DATA jest moduł dla serwerów poczty elektronicznej Sendmail oraz Postfix, który zapewnia ochronę przed złośliwym oprogramowaniem, z filtrem antyspamowym, bazującym na mechanizmie Amavis. Umożliwia łatwe zabezpieczenie istniejących serwerów Sendmail oraz Postfix, ale może być używany również do ochrony serwerów pocztowych innych dostawców (wówczas konfiguruje się go jako proxy między Internetem a rzeczywistym serwerem pocztowym). Moduł Sendmail/Postfix po włączeniu automatycznie sprawdza ruch e-mail i przekazuje informacje o wirusach do aplikacji G DATA Management Server. Zarządza się nim przez konsolę G DATA Administrator.

>>> Trzy pytania do…

>>> Trzy pytania do…

Radosława Siwka, kierownika działu handlowego w G DATA Software

CRN G DATA coraz intensywniej promuje rozwiązania wdrażane w warstwie infrastruktury IT – na serwerach lub bezpośrednio z nimi współpracujące. Jak duże jest obecnie zrozumienie i akceptacja dla tego typu modelu ochrony?

Radosław Siwek Coraz bardziej skomplikowane ataki powodują, że trzeba stosować całościowe zabezpieczenia. A najlepiej wdrażać je właśnie w warstwie serwerowej, bo tylko stamtąd można zarządzać całą polityką bezpieczeństwa – mieć wpływ na ochronę poczty elektronicznej, udostępnianych w sieci plików, a także lokalizować urządzenia mobilne i wymuszać ich zabezpieczenie. Zakres takich zabezpieczeń jest bardzo szeroki, chociaż oczywiście stanowią tylko uzupełnienie klasycznych antywirusów w urządzeniach końcowych, bo dziś rezygnowanie z nich byłoby nieodpowiedzialne. Klienci i partnerzy mają świadomość rosnących możliwości w zakresie ochrony rozwiązań IT, ale wciąż trudno mówić o posiadaniu przez nich wiedzy na ten temat. Dlatego prowadzimy szeroko zakrojone działania edukacyjne, tym bardziej że musimy przygotować grunt pod kolejne produkty, którymi będą rozwiązania chmurowe, m.in. usługi zarządzania urządzeniami podłączonymi do sieci.

CRN Przymiarki do chmury branża bezpieczeństwa robi już od pewnego czasu, ale na razie nie widać dla tego modelu powszechnej akceptacji. Czy wierzycie w model świadczenia usług bezpieczeństwa przez chmurę?

Radosław Siwek Tak, widzimy przyszłość w tym modelu. Mimo że nadal jest traktowany jak ciekawostka, to chcemy go szeroko wykorzystywać. Przede wszystkim planujemy zaangażować w ten projekt naszych partnerów, którzy dzięki jednej centralnej konsoli będą mogli zarządzać rozwiązaniami ochronnymi zainstalowanymi u wielu swoich klientów na ich komputerach czy też urządzeniach mobilnych. Będą mogli zgodnie z przyjętą przez daną firmę polityką bezpieczeństwa kontrolować, jakie instalowane są aplikacje, sprawdzać aktualną lokalizację telefonu, zdalnie czyścić jego pamięć w przypadku kradzieży lub zgubienia.

CRN Czy kanał dystrybucyjny w tym modelu sprzedaży usług ochronnych w jakiś sposób będzie różnił się od dotychczasowego?

Radosław Siwek Nie aż tak bardzo. Już teraz w sprzedaży rozwiązań biznesowych działamy bezpośrednio z integratorami, a z usług dystrybutorów korzystamy tylko w sprzedaży rozwiązań konsumenckich. Cały czas chcemy powiększać grupę współpracujących z nami partnerów o firmy, które mają odpowiednie kompetencje oraz zespół gotowy do prowadzenia skomplikowanych wdrożeń u klientów biznesowych, a więc zainteresowanych licencjami wielostanowiskowymi. Zapewniamy im komplet szkoleń wprowadzających i zaawansowanych, zarówno dla handlowców, jak i inżynierów. Oczywiście każdy partner, który potrzebuje pomocy, może skorzystać z konsultacji z pracownikami naszego działu sprzedaży – podczas tworzenia oferty dla klienta, ale też podczas samego wdrożenia.

Producent ma w ofercie także specjalną wtyczkę zabezpieczającą przeznaczoną dla popularnego serwera Squid Proxy WWW. Moduł ten jest instalowany jako część klienta G DATA Security for Linux, który po zakończeniu jego wdrożenia automatycznie łączy się z serwerem zarządzającym G DATA Management Server. Jego ustawienia mogą być zmieniane z konsoli G DATA Administrator lub za pośrednictwem modułu Squid.

Wtyczka ta działa w taki sposób, aby cały ruch internetowy, który przechodzi przez Squid Proxy, był skanowany w poszukiwaniu wirusów. Jest to zalecane ustawienie, zapewniające podstawową ochronę. Po włączeniu opcji Antyphishing moduł zintegrowany w chmurze wykonuje dodatkową weryfikację, czy w przesyłanych danych nie znajdują się podejrzane treści. Jest też możliwość wybrania opcji tworzenia raportów, które będą dodawane do modułu ochronnego za każdym razem, gdy zostanie wykryty wirus. Opcja ta powinna być włączona, ale można ją wyłączyć, jeśli okaże się, że generuje zbyt wiele informacji o incydentach, które nie wymagają żadnych działań ze strony administratora.

Ważnym mechanizmem kontrolnym jest także opcja czarnej listy. Zamiast blokować cały ruch zainfekowany wirusem, administrator może wybrać dodanie konkretnych domen internetowych, adresów IP klienta lub typów MIME do czarnej listy. Jednym ze scenariuszy jest blokowanie określonych stron internetowych w całej sieci.

Podobne funkcje po stronie oprogramowania klienckiego można uruchomić w module Policy Manager, odpowiadającym za kontrolę treści internetowych w produkcie G DATA Endpoint Protection. Jednak operowanie obiektami typu MIME pozwala na więcej, nawet na blokowanie określonych typów plików (np. wykonywalnych). Tak daleko idące środki ochrony nie mogą być stosowane w każdej sytuacji, ale zapewniają podstawową warstwę zabezpieczeń klientom sieciowym pozbawionym wcześniej ochrony.

Dodatkowe informacje: Radosław Siwek, kierownik działu handlowego,

G DATA Software, radoslaw.siwek@gdata.pl

Artykuł powstał we współpracy z firmą G DATA Software.

Podobne artykuły

Hakerzy kontra MŚP: długi i nierówny bój

Mniejsze firmy, tak samo jak korporacje, są coraz bardziej nękane przez hakerów. Jednak w przeciwieństwie do koncernów nie stać ich na nowoczesne systemy bezpieczeństwa, a zwłaszcza pracowników, którzy mogliby je obsługiwać.

Antywirusy idą w ślady smartfonów

Oprogramowanie antywirusowe trzyma się bardzo mocno. W znacznej mierze to zasługa dwóch czynników – ciągłego rozwoju tych produktów i rosnącego strachu przedsiębiorców przed cyberatakami.

Puls branży IT

Istotne trendy rynkowe – produktowe, technologiczne, biznesowe – w oparciu o dane pochodzące z renomowanych agencji analitycznych, organizacji branżowych i globalnych mediów, dotyczące przede wszystkim Europy i Polski.