Analiza behawioralna zablokuje każdy atak

Vectra Cognito zapewnia najszybszy i najskuteczniejszy sposób na wykrycie oraz zatrzymanie ataku w sieci.

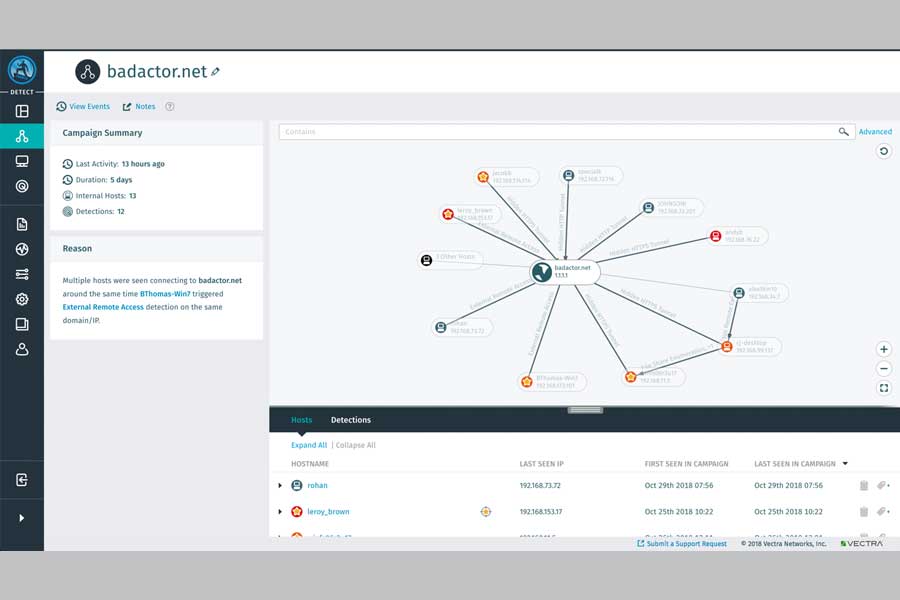

Rozwiązanie Cognito firmy Vectra, to nowoczesnej klasy system NDR (Network Detection and Response), służący do automatycznego wykrywania ataków w sieci z użyciem elementów sztucznej inteligencji, głębokiego uczenia maszynowego oraz analizy behawioralnej. Działa w czasie rzeczywistym, dzięki czemu wykrywa symptomy ataku już na bardzo wczesnym etapie, przez co daje realną szansę na odpowiednio szybkie podjęcie reakcji i neutralizację zagrożenia jeszcze we wczesnej fazie jego działania.

Vectra wykrywa aktywne, ukryte cyberataki w całej infrastrukturze fizycznej i wirtualnej, zarówno w sieciach IT, BYOD oraz IoT. Wszystkie detekcje, w sposób automatyczny są korelowane z hostami, którym nadawane są odpowiednie priorytety, co z kolei pozwala na łatwe „wyłapanie” tych najbardziej krytycznych. System konsoliduje tysiące zdarzeń i łączy je z historycznym kontekstem, aby w ten sposób znaleźć hosta, który stanowi największe zagrożenie. Poprzez zautomatyzowanie ręcznej i czasochłonnej analizy zdarzeń bezpieczeństwa, Vectra skraca dni i tygodnie pracy w minuty. Operatorzy nie muszą już zatem ręcznie analizować każdego wykrytego przypadku i decydować o tym, który z nich jest na tyle ważny, że należy się nim zająć w pierwszej kolejności. W dużej mierze odciąża to i tak mocno już zapracowane zespoły ds. bezpieczeństwa, co przyczynia się do poprawy ich efektywności. I choć na pulpicie nawigacyjnym są dostępne wszystkie ważne informacje, to minimalizowana jest ilość danych nadmiarowych, których obecność mogłaby zaciemniać rzeczywisty obraz sytuacji.

Tak jak w klasycznym podejściu skupionym na centrach danych Vectra stosuje podobną, sprawdzoną metodologię ochrony aplikacji SaaS, poprzez automatyczne wykrywanie zagrożeń w chmurze. O skuteczności tego rozwiązania świadczy możliwość weryfikacji aktywności w wielu usługach, takich jak AWS, Office 365, Azure, Active Directory, SharePoint, OneDrive, Exchange oraz Teams. System analizuje procesy logowania, dodawania uprawnień i manipulowania nimi, wprowadzania zmian w plikach, regułach polityki bezpieczeństwa, systemach DLP oraz dziennikach kontroli, rekonfigurowania routingu skrzynek pocztowych oraz wiele innych. Dzięki zastosowaniu analizy behawioralnej i uczenia maszynowego proaktywnie wykrywane są w tych usługach rodzaje zachowania użytkownika, które mogą wskazywać na ataki, po czym następuje reakcja, aby zapobiegać naruszeniom oraz uniemożliwić kradzież danych. Wszystkie fakty wykrycia są korelowane z kontami użytkowników i uszeregowane pod względem priorytetów na podstawie poziomu ryzyka, co zapewnia specjalistom ds. bezpieczeństwa kompletną informację o zagrożeniu. A wszystko to w czasie rzeczywistym, bez pozostawiania napastnikom czasu ani miejsca na ukrycie się.

Skuteczność bazująca na analizie zachowań

Co ważne, do wykrywania zagrożeń ukrytych w całym spektrum działania przedsiębiorstwa, zaprzęgnięto analizę behawioralną, wzbogaconą o kontekst bezpieczeństwa płynący z metadanych z całego ruchu sieciowego. Vectra nie bada tego, jak wygląda dane zagrożenie, ale skupia się na tym, co robi atakujący, gdy ten przełamie brzegowe zabezpieczenia i dostanie się do wewnątrz firmy. Analiza behawioralna wykorzystuje między innymi framework MITREATT&CK, który szczegółowo opisuje taktyki, techniki i procedury (TTP) stosowane przez atakujących w celu naruszenia bezpieczeństwa, począwszy od początkowego włamania, poprzez unikanie obrony i wreszcie uderzenie. Podejście behawioralne, obejmujące przebieg pełnej kampanii cyberataku, okazuje się być w tym przypadku o wiele skuteczniejsze niż tradycyjna analiza wykorzystująca wzorce czy sygnatury.

Integracja z istniejącym ekosystemem

Poziom integracji Vectry zapewnia pełną wymianę danych z rozwiązaniami klasy SIEM, takimi jak Splunk czy IBM QRadar. Cognito współpracuje także z firewallami nowej generacji, oprogramowaniem do ochrony urządzeń końcowych (EDR) i systemami NAC, dzięki czemu zapewnia automatyczne blokowanie nieznanych i niestandardowych cyberataków. Strategiczna współpraca z firmą Microsoft zaowocowała pełną natywną integracją systemu Vectra z całym ekosystemem tego producenta w zakresie Triady Widoczności SOC. Rozwiązanie to może też pomóc w wykrywaniu działania ransomware’u we wszystkich fazach ataku. Dzięki ciągłemu monitorowaniu ruchu w sieci wewnętrznej, w ciągu kilku sekund identyfikuje jego charakterystyczne zachowanie. Udostępnia administratorom informacje o przesyłanych w sieci poleceniach skanowania podłączonych do niej urządzeń pod kątem podatności, potrafi też sam ujawnić proces dystrybucji ransomware’u.

Narzędzie Vectra bardzo dobrze sprawdza się także w kontekście obowiązujących polskie firmy wymogów Rozporządzenia o Ochronie Danych Osobowych (RODO). Surowe przepisy pozwalają badać zawartość danych tylko w określonych sytuacjach i tylko do pewnego stopnia. Tymczasem Cognito, zamiast analizy ruchu za pomocą głębokiej inspekcji pakietów, do identyfikacji zagrożeń wykorzystuje tylko metadane sieciowe, wzbogacone o kontekst bezpieczeństwa. Dzięki temu pozostaje w pełni zgodne z RODO.

Wyłącznym dystrybutorem Vectry w regionie CEE jest firma Yellow Cube.

Trzy pytania do…

Trzy pytania do… Piotra Tobiasza, dyrektora sprzedaży w polskim oddziale Yellow Cube

1. Firmy inwestują coraz większe pieniądze w rozwiązania cyberochronne, ale czy to oznacza, że rzeczywiście mogą czuć się bardziej bezpiecznie? Jak bardzo znaczącym wskaźnikiem może być tu fakt, że dane przedsiębiorstwo nigdy nie padło ofiarą ataku? Niestety, stuprocentowe zabezpieczenia nie istnieją, a przeprowadzenie udanego ataku to tylko kwestia czasu. Dziś coraz częściej mamy do czynienia ze zorganizowanymi grupami przestępczymi, dysponującymi potężnymi budżetami i najnowocześniejszymi technikami umożliwiającymi automatyczne przeprowadzanie nowych, zaawansowanych i często ukierunkowanych ataków. Wysoką skuteczność ich działań pokazały wydarzenia roku 2020, gdy spowodowane pandemią COVID-19 masowe przejście na model pracy zdalnej oraz olbrzymi wzrost ilości danych przesyłanych przez sieć, okazało się mieć swoje przykre konsekwencje. Badania pokazują, że tylko w ciągu ostatniego roku 40 proc. wszystkich użytkowników O365 padło ofiarą ataku i doświadczyło przejęcia konta. Nigdy wcześniej nie mieliśmy do czynienia z tak dużą skalą tego zjawiska. Praktycznie nie ma tygodnia, aby nie pojawiła się informacja o tym, że kolejna firma bądź instytucja została zaatakowana.

2. Użytkownicy rozwiązań IT twierdzą jednak, że liczba alertów w trakcie codziennej obsługi zaczyna być irytująca… Zgadza się, doprowadza to do tzw. efektu zmęczenia alarmowego, a braki kadrowe w działach bezpieczeństwa wielu firm tylko pogłębiają problem. Wszystko to skrzętnie wykorzystują atakujący. Co więcej, tradycyjne systemy bazujące na sygnaturach czy wzorcach ataków w świetle współczesnych wyzwań stają się po prostu niewystarczające, ponieważ skutecznie rozpoznają tylko te zagrożenia, które są im znane. Tymczasem prawdziwą sztuką jest umiejętność wykrywania nowych i nieznanych zagrożeń, w tym zero-day, które mogą pojawić się w każdym, nawet najlepiej zabezpieczonym środowisku IT. Wszystko to powoduje, że dajemy atakującym zbyt dużo czasu, aby mogli niezauważenie działać w naszej sieci i osiągać swoje cele. Badania przeprowadzone przez firmę F-Secure pokazują, że na świecie od chwili rozpoczęcia ataku do momentu jego wykrycia średnio upływa około 100 dni. Niestety, w Polsce ten czas bywa nawet dwukrotnie dłuższy. A kiedy firmy wreszcie odkrywają, że padły ofiarą ataku, najczęściej jest za późno, ponieważ doszło już do poważnych naruszeń, jak wyciek i groźba publikacji danych, bądź ich zaszyfrowanie, wraz z backupami, w celu zażądania okupu.

3. Co można zrobić, aby skrócić ten czas? Powszechny błąd, jaki popełnia dziś wiele firm, to nadmierne skupianie się na prewencji, a nie na detekcji zagrożeń. Z tego powodu trudno jest im zauważyć symptomy ataku przez dni, tygodnie, czy nawet miesiące. Skoro więc nie jesteśmy w stanie wszystkiego przewidzieć i wszystkiemu zapobiec, należy inwestować w rozwiązania zapewniające jak najszybsze wykrycie zagrożeń celem podjęcia skutecznej reakcji, określane jako threat hunting. Systemy klasy NDR, jak Vectra, wzbogacone są o elementy sztucznej inteligencji, uczenia maszynowego oraz wspomnianej już analizy behawioralnej. Działają w czasie rzeczywistym oraz zapewniają wysoki poziom automatyzacji procesów, jako odpowiedź na ograniczone braki kadrowe w działach bezpieczeństwa. W świetle współczesnych wyzwań, wydaje się to jedynym rozsądnym sposobem na uniknięcie poważnych konsekwencji. Samo przeglądanie logów niestety już nie wystarcza. Zauważył to także Gartner w swoim raporcie Magic Quadrant, umieszczając Vectrę jako jedynego producenta w kwadracie wizjonerskim, co pokazuje kierunki w jakich w przyszłości będą rozwijać się tego typu systemy. Vectra ewidentnie jest tutaj pionierem i wizjonerem.

Dodatkowe informacje: Piotr Tobiasz, Sales Director Poland, Yellow Cube, piotr.tobiasz@yellowcube.eu

Podobne artykuły

GenAI odmieni podejście do bezpieczeństwa

Zanim zespoły ds. bezpieczeństwa w pełni skorzystają z mechanizmów sztucznej inteligencji do obrony infrastruktury i zasobów, będą musiały mierzyć się z nowymi typami ataków, prowadzonych przez cyberprzestępców właśnie z jej użyciem.

Gangi ransomware rozdają karty

Cyberprzestępcy przeszli do ofensywy, a nierzadko można odnieść wrażenie, że wykazują się większą kreatywnością i determinacją niż przedstawiciele „jasnej strony mocy”.

Przyszłość usług monitorowania bezpieczeństwa

Wobec wzrostu zagrożenia cyberatakami znaczenia nabiera ciągłe monitorowanie bezpieczeństwa. I wcale nie trzeba na to przeznaczać całego swojego budżetu na cyberbezpieczeństwo.