Polski kontrwywiad ostrzega przed cyberszpiegami z Rosji

Wskazano grupę, która stoi za atakami, cele i metody działania.

CERT i kontrwywiad rekomendują wdrożenie mechanizmów zwiększających bezpieczeństwo systemów IT i wykrywalności ataków.

Polski rząd, CERT Polska i Służba Kontrwywiadu Wojskowego wydały ostrzeżenie o szeroko zakrojonej kampanii szpiegowskiej powiązanej z rosyjskimi służbami wywiadowczymi.

Jak ustalono, że kampania trwa już od października 2022 r. i co gorsza rozkręca się. Jest skierowana głównie przeciw państwom NATO i UE. Celem jest pozyskiwanie informacji z ministerstw spraw zagranicznych i placówek dyplomatycznych.

Zdaniem ekspertów napastnicy to grupa APT29 (znana również jako Cosy Bear lub Nobelium) związana m.in. z atakiem wykorzystującym Solarwinds w końcu 2020 r. Jak podkreślono, obecna akcja APT29 wyróżnia się wykorzystaniem unikalnego, nieodnotowanego wcześniej oprogramowania.

CERT Polska oraz SKW rekomendują wszystkim podmiotom, które mogą znajdować się w obszarze zainteresowania tej grupy, wdrożenie mechanizmów zwiększających bezpieczeństwo systemów IT i wykrywalności ataków.

Przykładowe zmiany w konfiguracjach i mechanizmy detekcji zostały zaproponowane w rekomendacjach.

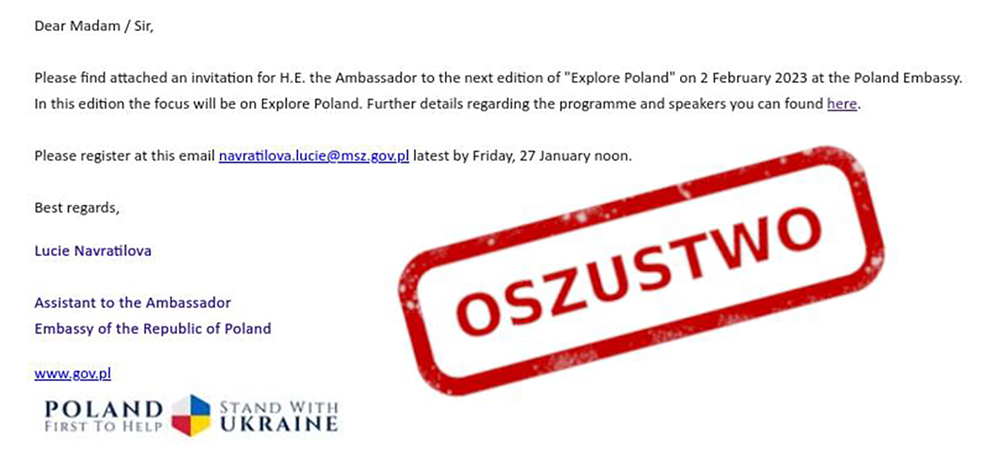

We wszystkich zaobserwowanych przypadkach sprawcy korzystali z techniki spear phishingu. Do wyselekcjonowanych pracowników placówek dyplomatycznych wysyłane były wiadomości e-mail podszywające się pod ambasady krajów europejskich. Korespondencja zawierała zaproszenie na spotkanie lub do wspólnej pracy nad dokumentami. W treści wiadomości lub w załączonym dokumencie PDF zawarty był link kierujący rzekomo do kalendarza ambasadora, szczegółów spotkania lub pliku do pobrania.

Sprawcy wykorzystywali różne techniki, aby nakłonić potencjalne ofiary do uruchomienia pobranego złośliwego oprogramowania. Jedną z nich był plik skrótu udający dokument, w rzeczywistości uruchamiający ukrytą bibliotekę DLL.

APT 29 atakowała już konta Microsoft 365 w krajach NATO. Nadużywała różnych funkcji platformy Azure i próbowała uzyskać dostęp do informacji dotyczących polityki zagranicznej.

Dobrze płacą i działają jak wojsko

Zdaniem Sergeya Shykevicha, eksperta z Check Point Software, w ciągu ostatniego roku (od wybuchu konfliktu rosyjsko-ukraińskiego) granice między haktywizmem, a państwowymi operacjami cybernetycznymi zaczęły się zacierać. Grupy haktywistów sprofesjonalizowały organizację, kontrolę i operacje, przypominające kampanie wojskowe: rekrutują i szkolą, udostępniają między sobą narzędzia, dane wywiadowcze i przydzielają cele. Co więcej, płacą bardzo wysokie wynagrodzenia specjalistom.

Podobne aktualności

Krytyczna luka w firewallach Palo Alto wykorzystana w atakach

Firma twierdzi, że wykorzystanie luki było jak dotąd „ograniczone”.

Hakerzy najczęściej atakują firmy poprzez zdalny pulpit

Zarządzanie usługami na odległość powinno być priorytetem firmowej cyberochrony - wynika z raportu.