Polska jest częściej atakowana niż USA

Cyberprzestępcy na potęgę ruszyli na nasz sektor edukacji i badań – według Check Pointa.

Na całym świecie cyberataki wzrosły o blisko 30 proc. Hakerzy próbują wykorzystać pandemię i transformację cyfrową dla swoich celów.

W pierwszym półroczu 2021 przeciętna polska firma albo instytucja była atakowana średnio ponad 500 razy tygodniowo (co oznacza niemal 3 ataki na minutę) – według danych Check Point Software. To częstotliwość wyższa niż w Stanach Zjednoczonych (443 ataki), gdzie nastąpił 17-proc. wzrost od stycznia 2021 roku.

Najczęściej celem cyberprzestępców był polski sektor edukacji i badań (przeszło 2800 incydentów tygodniowo). W dalszej kolejności są to finanse i bankowość oraz sektor rządowy i militarny.

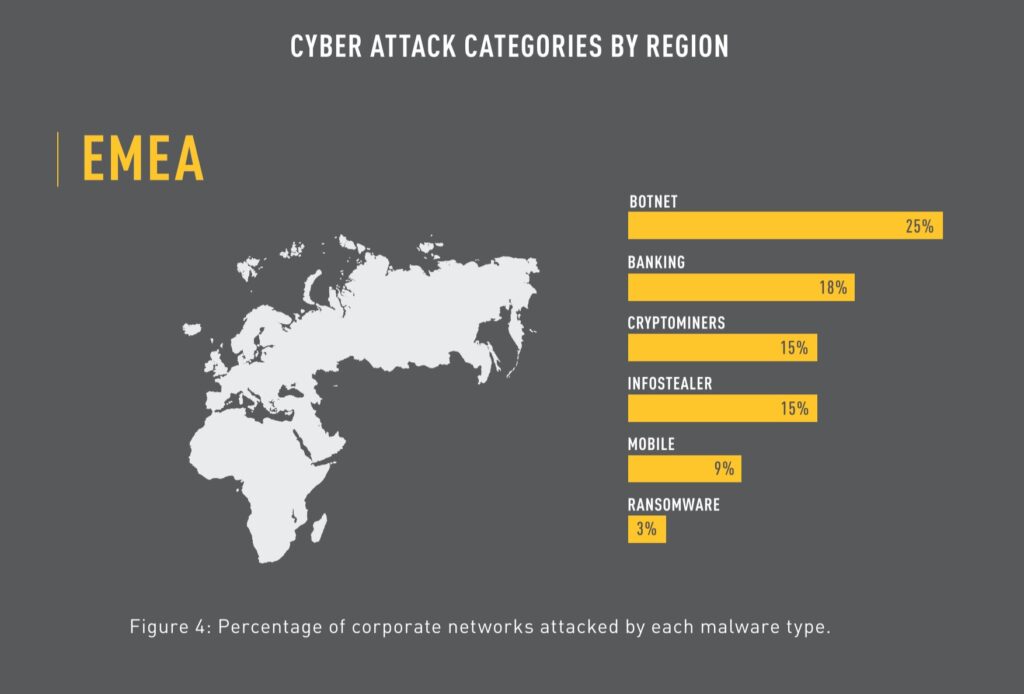

W całym regionie EMEA tygodniowa liczba ataków na organizację sięgnęła 777, co jest wynikiem o 36 proc. wyższym niż pół roku temu.

Analitycy wyróżnili trzy czołowe trendy, z którymi zmagali się w pierwszym półroczu specjaliści ds. bezpieczeństwa i szefowie działów IT.

„Potrójne wymuszenie”. Szantażują klientów i partnerów

Pierwszym jest trwający wzrost ataków ransomware i w tym typu „potrójnego wymuszenia”. W ciągu ostatnich 6 miesięcy liczba ataków dla okupu praktycznie się podwoiła (wzrost o 93 proc.).

Co więcej, w najbardziej radykalnej formule, oprócz kradzieży poufnych danych od organizacji i grożenia ich publicznym ujawnieniem bez dokonania płatności, napastnicy atakują również klientów lub partnerów biznesowych firmy, która padła ofiarą cyberataku i żądają od nich okupu. Ten atak został nazwany przez Check Point jako „triple extortion”, czyli potrójne wymuszenie.

Zdaniem ekspertów ataki ransomware w drugiej połowie roku będą się nasilać.

Ataki na łańcuch dostaw

W pierwszym półroczu 2021 roku, nasiliły się ataki w łańcuchu dostaw. Najgłośniejszym był SolarWinds. Podobny miał miejsce w kwietniu w przypadku Codecov natomiast na początku lipca rosyjskojęzyczna grupa REvil zhakowała Kaseya, co przyczyniło się do zaatakowania około 1 tys. przedsiębiorstw, głównie w Stanach Zjednoczonych.

Przestępcy wykorzystują pracę hybrydową

„W pierwszej połowie 2021 r. cyberprzestępcy wykorzystywali przejście do pracy hybrydowej, celując w łańcuchy dostaw organizacji czy połączenia sieciowe z partnerami” – mówi Maya Horrowitz, wiceprezes ds. badań w Check Point Software.

Hakerzy wślizgują się do sieci

Wzrosło wykorzystanie narzędzi do penetracji, takich jak Cobalt Strike i Bloodhound, które zapewniają hakerom dostęp do zaatakowanych sieci, umożliwiając im skanowanie i przewijanie do woli oraz bieżące dostosowywanie ataków. Ataki man-in-the-middle dalej mają umacniać swoją pozycję, będąc przedpolem dla dalszych „ataków celowanych”.

Czy można się uchronić przed zagrożeniem?

Zdaniem Check Point Software firmy i administracja publiczna powinny przyjąć strategię nastawioną na zapobieganie. Jeśli atak przeniknie do urządzenia lub sieci firmowej, jest już za późno.

Dlatego niezbędne jest korzystanie z rozwiązań, które powstrzymują najbardziej zaawansowane ataki, a także zapobiegają zagrożeniom typu zero-day i nieznanym.

Zasadniczą kwestią jest edukacja. Wiele cyberataków zaczyna się od wiadomości e-mail, która nie zawiera złośliwego oprogramowania, ale wykorzystuje socjotechnikę, aby nakłonić użytkownika do kliknięcia niebezpiecznego łącza.

Podobne aktualności

Trzy najczęstsze zagrożenia w polskich sieciach firmowych

Polskie przedsiębiorstwa są atakowane średnio 1170 razy w tygodniu.

Prorosyjscy hakerzy znów atakują Polskę

Celem był polski sektor transportu w odwecie za wsparcie logistyczne Ukrainy.

Średnio 1040 cyberataków w tygodniu na polskie firmy

Odnotowano nieznaczny spadek liczby ataków, jednak można wątpić, czy to trwała tendencja.