Nowy szkodnik poluje na fanów pirackiego oprogramowania Microsoftu

Użytkownicy, którzy próbują nielegalnie aktywować Windowsa albo Office'a, mogą mieć problem – ustalił Eset.

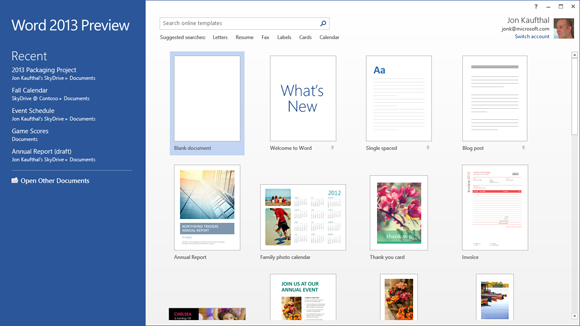

Złośliwy program, nazwany Cryptolocker 2.0, infekuje komputery swoich ofiar po uruchomieniu aplikacji, która rzekomo ma umożliwić aktywację nielegalnych kopii systemu Windows, pakietu Microsoft Office lub programu Photoshop.

Odpalenie 'aktywatora’ powoduje zagnieżdżenie się szkodnika na dysku komputera. Następnie Cryptolocker 2.0., podobnie jak swój poprzednik, rozpoczyna skanowanie w poszukiwaniu interesujących go plików na dysku, by na końcu je zaszyfrować. Finalnie wyświetla okno z informacją o zablokowaniu dostępu do plików i możliwości przywrócenia do nich dostępu w zamian za okup w kryptowalucie Bitcoin.

Czym różni się nowy Cryptolocker 2.0 od swojej poprzedniej wersji? Główną zmianą jest inny algorytm szyfrujący – w wypadku Cryptolockera 2.0 stosowany jest słabszy algorytm 3DES. Starsze wydanie korzystało z silniejszego algorytmu AES. Ponadto Cryptolocker 2.0 szyfruje nie tylko dokumenty, ale również pliki zawierające zdjęcia, muzykę oraz filmy (.mp3, .mp4, .jpg, .png, .avi, .mpg itd.). Najbardziej widoczną różnicą jest żądanie okupu wyłącznie w Bitcoinach, a nie jak poprzednio w postaci płatności Ukash, MoneyPak czy CashU.

Zagrożenie jest identyfikowane przez programy Eset jako Filecoder.D oraz Filecoder.E. Według Esetu jeśli pliki zostały już zaszyfrowane, to usunięcie Cryptolockera 2.0 z systemu nie wystarczy, by odzyskać dostęp do danych. Jedynym rozwiązaniem jest skorzystanie z aktualnej kopii zapasowej.

Podobne aktualności

Polskie firmy głównym celem groźnej kampanii. 26 tys. ataków

Wykryto osiem fal ataków. Metody przestępców są wyjątkowo niebezpieczne - ostrzegają eksperci Esetu.

Trzy obszary cyberzagrożeń w 2024 roku

Przed nami rok, w którym skuteczność cyberochrony firm i użytkowników prywatnych będzie jeszcze większym wyzwaniem – uprzedzają specjaliści.