CERT znalazł sposób na cyberprzestępców

Zajmujący się bezpieczeństwem informatycznym zespół CERT zastawił pułapkę na przestępców działających w sieci.

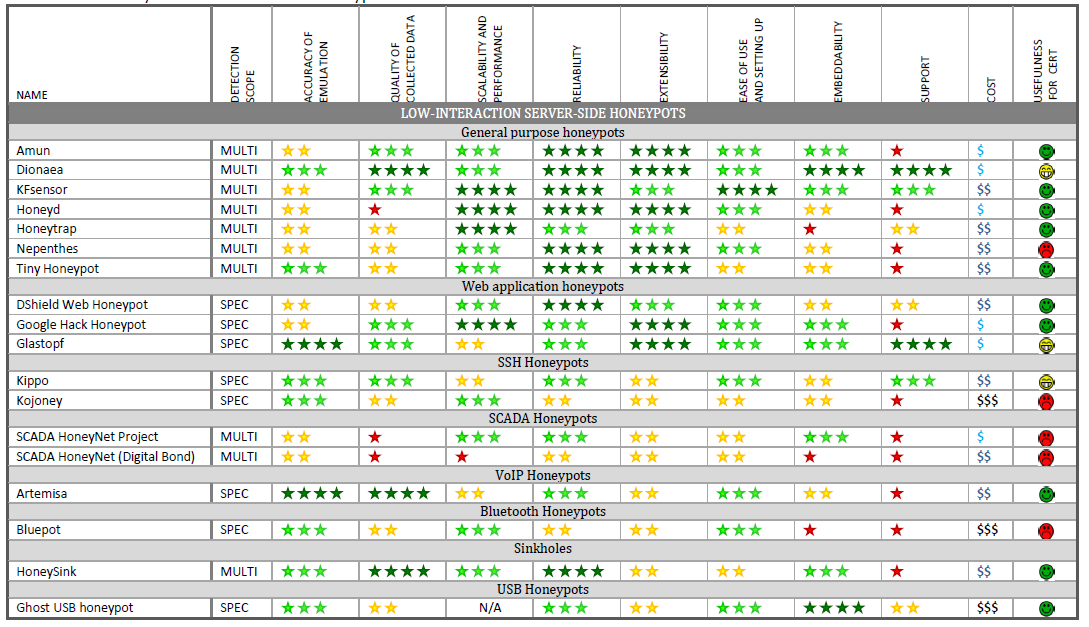

W celu poznania metod stosowanych przez przestępców oraz słabych stron zabezpieczeń CERT uruchomił 30 tzw. honeypotów, czyli systemów – pułapek na cyberprzestępców. Składają się one najczęściej z komputera, danych i wyodrębnionego obszaru sieci lokalnej. Dla intruza mają cechy zwykłego urządzenia w sieci, ale są odizolowane i odpowiednio zabezpieczone. Honeypoty zastosowano m.in. do monitorowania aktywności botnetów i robaków w Internecie, zbierania informacji o zainfekowanych komputerach, wykrywania złośliwego oprogramowania, badania zachowań hakerów oraz rozpoznawania ataków. Jak podkreślają specjaliści z CERT, honeypoty, dzięki wczesnemu ostrzeganiu o infekcji i zachowaniu złośliwego oprogramowania, są bardzo dobrym sposobem do pozyskiwania informacji o zmianach w taktyce cyberprzestępców. Cztery z nich okazały się najbardziej użyteczne i najłatwiejsze do zainstalowania. Raport z badania przygotowano dla Europejskiej Agencji ds. Bezpieczeństwa Informacji.

Podobne aktualności

Atakowali firmy metodą spoofingu. Grozi im do 20 lat

Polak należał do bossów międzynarodowego gangu, który okradał firmy z całego świata.

Krytyczna luka w firewallach Palo Alto wykorzystana w atakach

Firma twierdzi, że wykorzystanie luki było jak dotąd „ograniczone”.

Hakerzy najczęściej atakują firmy poprzez zdalny pulpit

Zarządzanie usługami na odległość powinno być priorytetem firmowej cyberochrony - wynika z raportu.